Dicas de prevenção de phishing

O que é phishing?

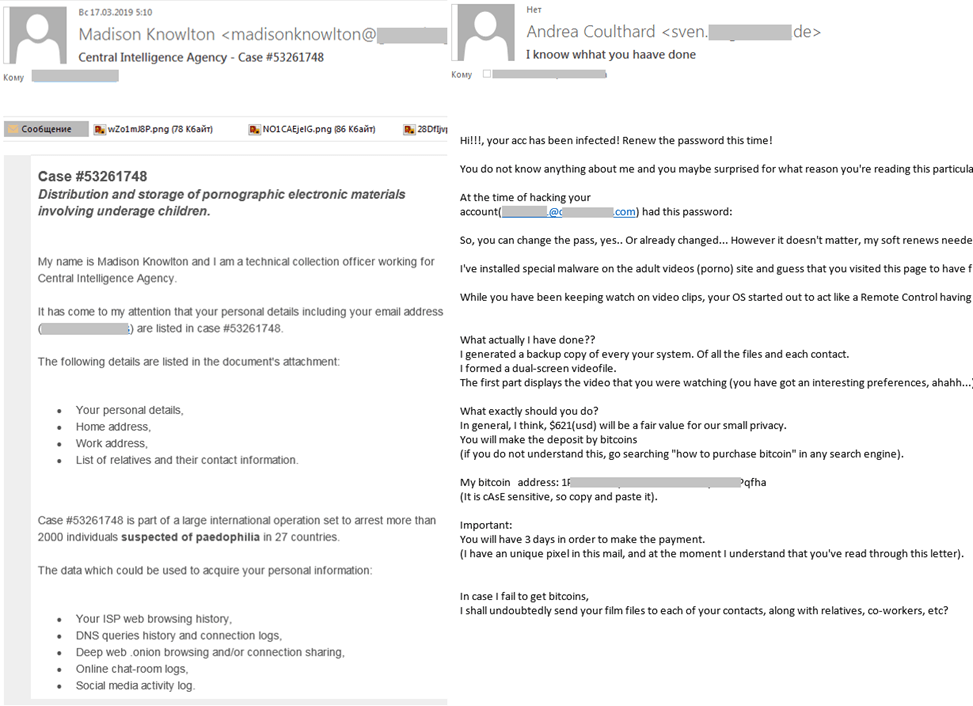

- Executar golpes de phishing – para obter senhas, números de cartão de crédito, detalhes de contas bancárias e mais.

- Espalhar código malicioso nos computadores dos destinatários.

- Os golpistas de phishing (vishing) de voz o chamam e imitam uma pessoa ou empresa válida para enganá-lo. Eles podem redireccioná-lo de uma mensagem automática e mascarar o seu número de telefone. Vishers tentarão mantê-lo ao telefone e incitá-lo a tomar medidas.

- SMS phishing (smishing) semelhante ao vishing, este esquema irá imitar uma organização válida, usando urgência em uma pequena mensagem de texto para enganá-lo. Na mensagem, você normalmente encontrará um link ou um número de telefone que eles querem que você use. Os serviços de mensagens móveis também correm esse risco.

- O phishing nas redes sociais envolve criminosos que usam mensagens postais ou mensagens diretas para persuadi-lo a uma armadilha. Alguns são flagrantes, como brindes gratuitos ou páginas de organizações “oficiais” esboçadas com um pedido urgente. Outros podem imitar seus amigos ou construir um relacionamento com você a longo prazo antes de “atacar” para fechar o negócio.

- Clone phishing duplica uma mensagem real que foi enviada anteriormente, com anexos legítimos e links substituídos por maliciosos. Isso aparece no e-mail, mas também pode aparecer em outros meios como falsas contas de mídia social e mensagens de texto.

- Pharming(envenenamento de cache DNS) usa malware ou uma vulnerabilidade no site para redirecionar o tráfego de sites seguros para sites de phishing. Digitando manualmente um URL ainda levará os visitantes ao site malicioso se ele for vítima de pharming.

- Typosquatting (sequestro de URL) tenta pegar pessoas que digitam um URL de site incorreto. Por exemplo, pode ser criado um site que esteja a uma letra de distância de um site válido. Digitando “wallmart” ao invés de “walmart” pode potencialmente levá-lo a um site malicioso.

- Clickjacking usa as vulnerabilidades de um site para inserir caixas de captura ocultas. Estas vão pegar as credenciais de login do usuário e qualquer outra coisa que você possa inserir no site, de outra forma seguro.

- Tabnabbing acontece quando uma página fraudulenta sem supervisão é recarregada em uma imitação de um login válido do site. Quando você retorna a ele, você pode acreditar que ele é real e inadvertidamente entregar o acesso à sua conta.

- HTTPS phishing dá a um site malicioso a ilusão de segurança com o clássico indicador “cadeado ao lado da barra de URL”. Enquanto este sinal de criptografia costumava ser exclusivo para sites que eram verificados como seguros, agora qualquer site pode obter isso. Então, sua conexão e informações que você envia podem ser bloqueadas para estranhos, mas você já está conectado a um criminoso.

“

Faça dinheiro a partir da pequena percentagem de destinatários que respondem à mensagem.

“

O phishing buraco de irrigação tem como alvo sites populares que muitas pessoas visitam. Um ataque como este pode tentar explorar as fraquezas de um site para qualquer número de outros ataques de phishing. A entrega de malware, redirecionamento de links e outros meios são comuns nestes esquemas.

Ataques gêmeos maléficos imitam Wi-Fi público oficial em locais como cafeterias e aeroportos. Isto é feito nos esforços para que você se conecte e escute toda a sua atividade online.

Resultados do motor de busca phishing usa métodos para obter uma página web fraudulenta para aparecer nos resultados de busca antes de uma página legítima. Também é conhecido como SEO phishing ou SEM phishing. Se você não olhar com cuidado, você pode clicar na página maliciosa em vez da verdadeira.

>

>

>

“

“