Consejos para prevenir el phishing

¿Qué es el phishing?

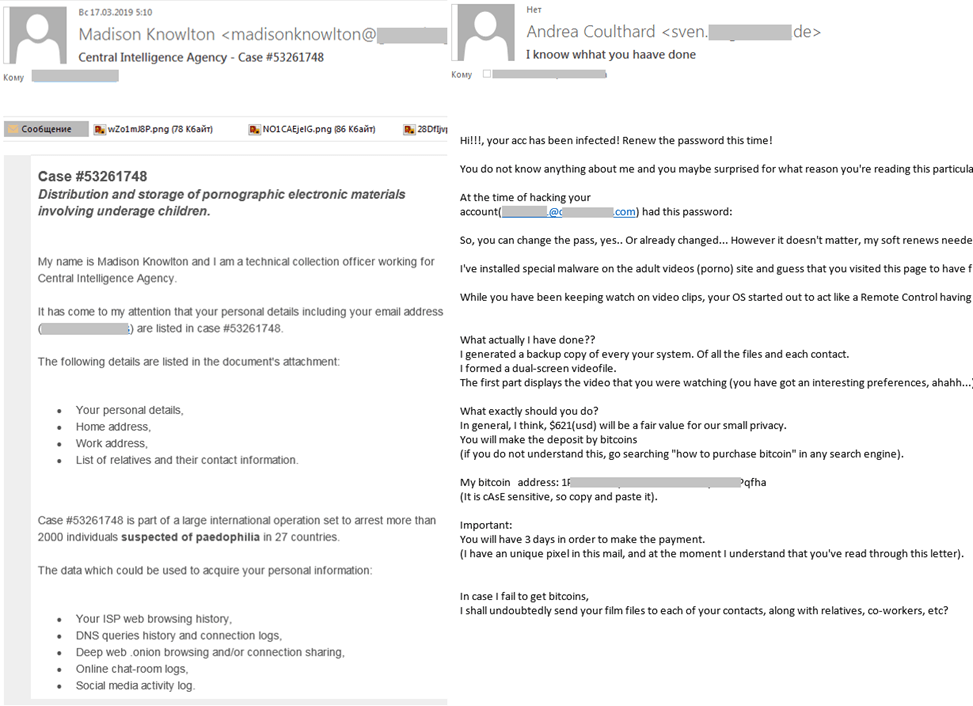

- Ejecutar estafas de phishing para obtener contraseñas, números de tarjetas de crédito, detalles de cuentas bancarias y mucho más.

- Difundir código malicioso en los ordenadores de los destinatarios.

- Los estafadores de phishing de voz (vishing) le llaman y se hacen pasar por una persona o empresa válida para engañarle. Pueden redirigirle desde un mensaje automatizado y enmascarar su número de teléfono. Los vishers intentarán mantenerle al teléfono e instarle a que actúe.

- Phishing por SMS (smishing) De forma similar al vishing, este esquema imitará a una organización válida, utilizando la urgencia en un breve mensaje de texto para engañarle. En el mensaje, normalmente encontrarás un enlace o un número de teléfono que quieren que utilices. Los servicios de mensajería móvil también están expuestos a este riesgo.

- El phishing en las redes sociales implica que los delincuentes utilicen publicaciones o mensajes directos para persuadirte de que caigas en una trampa. Algunos son flagrantes, como los regalos gratuitos o las páginas de organizaciones «oficiales» poco fiables con una solicitud urgente. Otros pueden hacerse pasar por sus amigos o establecer una relación con usted a largo plazo antes de «atacar» para cerrar el trato.

- El phishing de clonación duplica un mensaje real que se envió previamente, con archivos adjuntos y enlaces legítimos sustituidos por otros maliciosos. Esto aparece en el correo electrónico, pero también puede aparecer en otros medios como cuentas falsas de redes sociales y mensajes de texto.

- El pharming (envenenamiento de la caché DNS) utiliza malware o una vulnerabilidad en el sitio para redirigir el tráfico de los sitios web seguros a los sitios de phishing. Escribir manualmente una URL seguirá llevando a los visitantes al sitio malicioso si éste es víctima de pharming.

- Typosquatting (secuestro de URL) intenta atrapar a las personas que escriben una URL de sitio web incorrecta. Por ejemplo, se puede crear un sitio web que está a una letra de distancia de uno válido. Escribir «wallmart» en lugar de «walmart» podría llevarle a un sitio malicioso.

- El clickjacking utiliza las vulnerabilidades de un sitio web para insertar cajas de captura ocultas. Estos capturan las credenciales de inicio de sesión del usuario y cualquier otra cosa que pueda introducir en el sitio que, de otro modo, sería seguro.

- El tabnabbing se produce cuando una página fraudulenta desatendida se recarga en una imitación de un inicio de sesión en un sitio válido. Cuando vuelves a ella, puedes creer que es real y entregar, sin saberlo, el acceso a tu cuenta.

- El phishing HTTPS da a un sitio web malicioso la ilusión de seguridad con el clásico «candado junto a la barra de URL». Aunque este signo de cifrado solía ser exclusivo de los sitios verificados como seguros, ahora cualquier sitio puede conseguirlo. Por lo tanto, tu conexión y la información que envías pueden estar bloqueadas para los forasteros, pero ya estás conectado a un delincuente.

Ganar dinero del pequeño porcentaje de destinatarios que responden al mensaje.

El phishing de abrevadero se dirige a sitios populares que mucha gente visita. Un ataque de este tipo puede tratar de explotar las debilidades de un sitio para cualquier número de otros ataques de phishing. La entrega de malware, la redirección de enlaces y otros medios son comunes en estos esquemas.

Los ataques de gemelos malignos imitan el Wi-Fi público oficial en lugares como cafeterías y aeropuertos. Esto se hace para conseguir que se conecte y espiar toda su actividad en línea.

El phishing de resultados de motores de búsqueda utiliza métodos para conseguir que una página web fraudulenta aparezca en los resultados de búsqueda antes que una legítima. También se conoce como phishing SEO o phishing SEM. Si no te fijas bien, puedes hacer clic en la página maliciosa en lugar de en la real.

- No se fíe nunca de los mensajes alarmantes. La mayoría de las empresas de renombre no solicitan información personal identificable o detalles de la cuenta, a través del correo electrónico. Esto incluye su banco, compañía de seguros y cualquier empresa con la que haga negocios. Si alguna vez recibe un correo electrónico solicitando cualquier tipo de información de la cuenta, bórrelo inmediatamente y luego llame a la compañía para confirmar que su cuenta está bien.

- No abra los archivos adjuntos en estos correos electrónicos sospechosos o extraños – especialmente los archivos adjuntos de Word, Excel, PowerPoint o PDF.

- Evite hacer clic en los enlaces incrustados en los correos electrónicos en todo momento, ya que estos pueden ser sembrados con malware. Tenga cuidado cuando reciba mensajes de proveedores o terceros; nunca haga clic en las URLs incrustadas en el mensaje original. En su lugar, visite el sitio directamente escribiendo la dirección URL correcta para verificar la solicitud, y revise las políticas y procedimientos de contacto del proveedor para solicitar información.

- Mantenga su software y sistema operativo actualizados. Los productos del sistema operativo Windows suelen ser objeto de phishing y otros ataques maliciosos, así que asegúrese de que está seguro y actualizado. Especialmente para aquellos que todavía ejecutan algo más antiguo que Windows 10.

Emplee el sentido común antes de entregar información sensible. Cuando reciba una alerta de su banco u otra institución importante, nunca haga clic en el enlace del correo electrónico. En su lugar, abra la ventana del navegador y escriba la dirección directamente en el campo de la URL para asegurarse de que el sitio es real.

Emplee el sentido común antes de entregar información sensible. Cuando reciba una alerta de su banco u otra institución importante, nunca haga clic en el enlace del correo electrónico. En su lugar, abra la ventana del navegador y escriba la dirección directamente en el campo de la URL para asegurarse de que el sitio es real.

No publique nunca su dirección de correo electrónico privada en recursos en línea de acceso público.

Trate su dirección pública como una dirección temporal. Hay muchas posibilidades de que los spammers se hagan rápidamente con su dirección pública, especialmente si se utiliza con frecuencia en Internet.