Suggerimenti per la prevenzione del phishing

Cos’è il phishing?

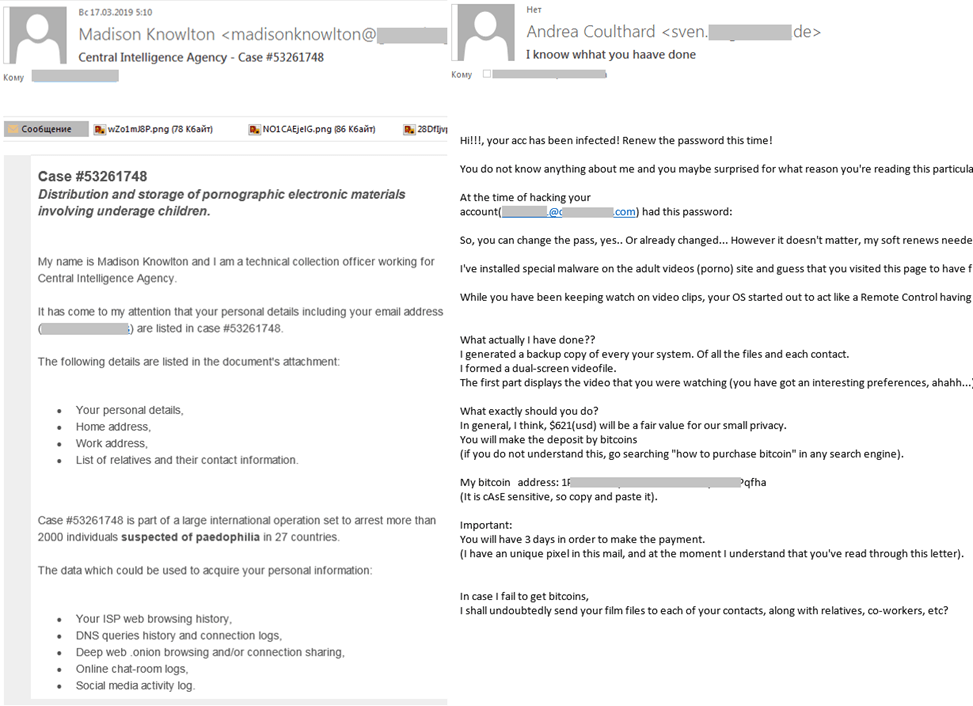

- Eseguire truffe di phishing – al fine di ottenere password, numeri di carte di credito, dettagli di conti bancari e altro.

- Diffondere codice dannoso sui computer dei destinatari.

- I truffatori di voice phishing (vishing) ti chiamano e impersonano una persona o un’azienda valida per ingannarti. Potrebbero reindirizzarti da un messaggio automatico e mascherare il loro numero di telefono. I vichinghi cercheranno di tenerti al telefono e ti esorteranno ad agire.

- SMS phishing (smishing) similmente al vishing, questo schema imiterà un’organizzazione valida, usando l’urgenza in un breve messaggio di testo per ingannarti. Nel messaggio, di solito troverai un link o un numero di telefono che vogliono che tu usi. Anche i servizi di messaggistica mobile sono a rischio.

- Il phishing dei social media coinvolge i criminali che usano post o messaggi diretti per convincerti a cadere in una trappola. Alcuni sono evidenti come omaggi o pagine di organizzazioni “ufficiali” abbozzate con una richiesta urgente. Altri potrebbero impersonare i tuoi amici o costruire una relazione con te a lungo termine prima di “attaccare” per concludere l’affare.

- Il clone del phishing duplica un messaggio reale che è stato inviato in precedenza, con allegati legittimi e link sostituiti da quelli malevoli. Questo appare nelle e-mail, ma può anche mostrarsi in altri mezzi come falsi account di social media e messaggi di testo.

- Il pharming (avvelenamento della cache DNS) utilizza malware o una vulnerabilità in loco per reindirizzare il traffico da siti sicuri a siti di phishing. Digitare manualmente un URL porterà comunque i visitatori al sito dannoso se questo è vittima del pharming.

- Typosquatting (URL hijacking) cerca di catturare le persone che digitano un URL errato di un sito web. Per esempio, potrebbe essere creato un sito web che si discosta di una lettera da uno valido. Digitare “wallmart” invece di “walmart” potrebbe potenzialmente portarvi a un sito dannoso.

- Il clickjacking utilizza le vulnerabilità di un sito web per inserire caselle di cattura nascoste. Queste cattureranno le credenziali di accesso dell’utente e qualsiasi altra cosa che potresti inserire sul sito altrimenti sicuro.

- Il tabnabbing avviene quando una pagina fraudolenta incustodita viene ricaricata in un’imitazione di un sito di accesso valido. Quando vi si ritorna, si potrebbe credere che sia reale e consegnare inconsapevolmente l’accesso al proprio account.

- Il phishing HTTPS dà a un sito web dannoso l’illusione della sicurezza con il classico indicatore “lucchetto accanto alla barra dell’URL”. Mentre prima questo segno di crittografia era esclusivo dei siti verificati come sicuri, ora qualsiasi sito può ottenerlo. Quindi, la tua connessione e le informazioni che invii possono essere bloccate agli estranei, ma sei già connesso a un criminale.

Far soldi dalla piccola percentuale di destinatari che risponde al messaggio.

Il watering hole phishing prende di mira siti popolari che molte persone visitano. Un attacco come questo potrebbe cercare di sfruttare le debolezze di un sito per un qualsiasi numero di altri attacchi di phishing. La consegna di malware, il reindirizzamento dei link e altri mezzi sono comuni in questi schemi.

Gli attacchi Evil twin imitano il Wi-Fi pubblico ufficiale in luoghi come caffè e aeroporti. Questo viene fatto nel tentativo di farti connettere e origliare tutte le tue attività online.

Il phishing dei risultati dei motori di ricerca usa metodi per far apparire una pagina web fraudolenta nei risultati di ricerca prima di una legittima. È anche conosciuto come SEO phishing o SEM phishing. Se non guardi con attenzione, potresti cliccare sulla pagina dannosa invece che su quella vera.

- Non fidarti mai dei messaggi di allarme. La maggior parte delle aziende rispettabili non richiede informazioni personali identificabili o dettagli del conto, via e-mail. Questo include la tua banca, la compagnia di assicurazione e qualsiasi compagnia con cui fai affari. Se ricevi un’email che ti chiede qualsiasi tipo di informazione sul tuo conto, cancellala immediatamente e poi chiama l’azienda per confermare che il tuo conto è a posto.

- Non aprire gli allegati in queste email sospette o strane – specialmente gli allegati Word, Excel, PowerPoint o PDF.

- Evita sempre di cliccare sui link incorporati nelle email, perché questi possono essere infettati da malware. Sii cauto quando ricevi messaggi da fornitori o terze parti; non cliccare mai sugli URL incorporati nel messaggio originale. Invece, visitate direttamente il sito digitando l’indirizzo URL corretto per verificare la richiesta, e rivedete le politiche di contatto del fornitore e le procedure per la richiesta di informazioni.

- Tenete aggiornati il vostro software e sistema operativo. I prodotti del sistema operativo Windows sono spesso bersaglio di phishing e altri attacchi maligni, quindi assicuratevi di essere sicuri e aggiornati. Specialmente per chi ha ancora in funzione qualcosa di più vecchio di Windows 10.

Impiegate il buon senso prima di consegnare informazioni sensibili. Quando ricevi un avviso dalla tua banca o da un’altra importante istituzione, non cliccare mai sul link nell’e-mail. Invece, apri la finestra del tuo browser e digita l’indirizzo direttamente nel campo dell’URL in modo da assicurarti che il sito sia reale.

Impiegate il buon senso prima di consegnare informazioni sensibili. Quando ricevi un avviso dalla tua banca o da un’altra importante istituzione, non cliccare mai sul link nell’e-mail. Invece, apri la finestra del tuo browser e digita l’indirizzo direttamente nel campo dell’URL in modo da assicurarti che il sito sia reale.

Non pubblicare mai il tuo indirizzo email privato su risorse online pubblicamente accessibili.

Tratta il tuo indirizzo pubblico come un indirizzo temporaneo. Le probabilità che gli spammer entrino rapidamente in possesso del vostro indirizzo pubblico sono alte, soprattutto se viene usato frequentemente su Internet.