Porady dotyczące zapobiegania phishingowi

Co to jest phishing?

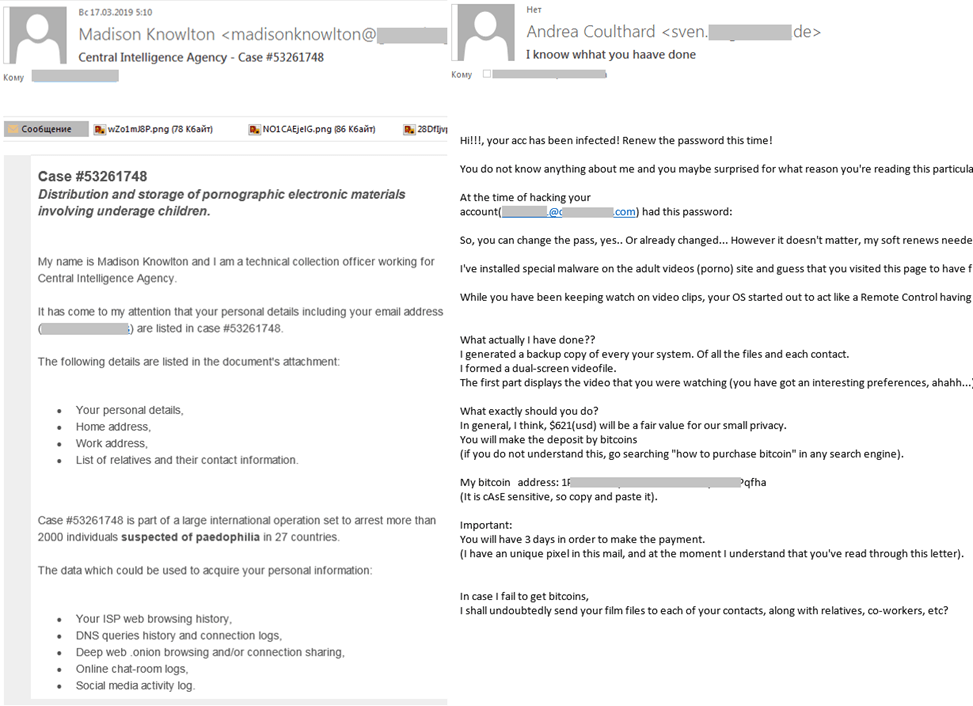

- Rozpowszechnianie oszustw phishingowych – w celu uzyskania haseł, numerów kart kredytowych, danych kont bankowych i innych.

- Rozsyłanie złośliwego kodu na komputery odbiorców.

- Głosowy phishing (vishing) Oszuści dzwonią do użytkownika i podszywają się pod ważną osobę lub firmę, aby go oszukać. Mogą przekierować Cię z automatycznej wiadomości i zamaskować swój numer telefonu. Visherzy będą próbowali zatrzymać Cię przy telefonie i nakłaniać do podjęcia działań.

- SMS phishing (smishing) Podobnie jak w przypadku vishingu, ten schemat będzie imitował ważną organizację, wykorzystując pilny charakter krótkiej wiadomości tekstowej, aby Cię oszukać. W wiadomości zwykle znajduje się link lub numer telefonu, z którego użytkownik ma skorzystać. Zagrożone są również usługi wiadomości mobilnych.

- Phishing w mediach społecznościowych polega na wykorzystywaniu przez przestępców postów lub wiadomości bezpośrednich w celu nakłonienia Cię do wpadnięcia w pułapkę. Niektóre z nich są rażące, jak darmowe prezenty lub podejrzane „oficjalne” strony organizacji z pilną prośbą. Inni mogą podszywać się pod Twoich znajomych lub budować z Tobą długotrwałe relacje przed „atakiem”, aby przypieczętować transakcję.

- Klon phishingu powiela prawdziwą wiadomość, która została wysłana wcześniej, z legalnymi załącznikami i linkami zastąpionymi złośliwymi. Pojawia się to w wiadomościach e-mail, ale może również występować w innych formach, takich jak fałszywe konta w mediach społecznościowych i wiadomości tekstowe.

- Pharming (zatruwanie pamięci podręcznej DNS) wykorzystuje złośliwe oprogramowanie lub lukę w zabezpieczeniach do przekierowywania ruchu z bezpiecznych witryn na strony phishingowe. Ręczne wpisywanie adresu URL nadal będzie prowadzić odwiedzających do złośliwej strony, jeśli jest ona ofiarą pharmingu.

- Typosquatting (URL hijacking) próbuje złapać ludzi, którzy wpisują nieprawidłowy adres URL strony. Na przykład, może zostać utworzona strona, która jest o jedną literę niepoprawna. Wpisanie „wallmart” zamiast „walmart” może potencjalnie doprowadzić użytkownika do złośliwej witryny.

- Clickjacking wykorzystuje luki w witrynie do wstawienia ukrytych pól przechwytywania. Przechwytują one dane logowania użytkownika i wszystko inne, co można wprowadzić na bezpiecznej witrynie.

- Tabnabbing ma miejsce, gdy nienadzorowana oszukańcza strona przeładowuje się w imitację ważnego logowania do witryny. Gdy użytkownik powraca do niej, może uwierzyć, że jest prawdziwa i nieświadomie przekazuje dostęp do swojego konta.

- HTTPS phishing daje złośliwej witrynie złudzenie bezpieczeństwa dzięki klasycznemu wskaźnikowi „kłódki obok paska adresu URL”. Podczas gdy ten znak szyfrowania był kiedyś zarezerwowany wyłącznie dla stron, które zostały zweryfikowane jako bezpieczne, teraz każda strona może go otrzymać. Tak więc twoje połączenie i informacje, które wysyłasz, mogą być zablokowane dla osób postronnych, ale już jesteś połączony z przestępcą.

Zarobić pieniądze na niewielkim odsetku odbiorców, którzy odpowiedzą na wiadomość.

Podlewanie dziury phishingiem ukierunkowanym na popularne strony, które odwiedza wiele osób. Atak tego typu może próbować wykorzystać słabe punkty witryny do przeprowadzenia dowolnej liczby innych ataków phishingowych. Dostarczanie złośliwego oprogramowania, przekierowywanie linków i inne sposoby są powszechne w tych schematach.

Ataki Evil twin naśladują oficjalne publiczne Wi-Fi w miejscach takich jak kawiarnie i lotniska. W ten sposób próbuje się nakłonić użytkownika do nawiązania połączenia i podsłuchać całą jego aktywność online.

Wyłudzanie wyników wyszukiwania wykorzystuje metody pozwalające na wyświetlenie fałszywej strony internetowej w wynikach wyszukiwania przed prawdziwą stroną. Znany jest również jako SEO phishing lub SEM phishing. Jeśli nie patrzysz uważnie, możesz kliknąć złośliwą stronę zamiast prawdziwej.

- Błędy ortograficzne

- Błędna gramatyka

- Nieprofesjonalna grafika

- Niepotrzebne ponaglenia dotyczące natychmiastowej weryfikacji adresu e-mail lub innych danych osobowych

- Generyczne powitania, takie jak „Drogi Kliencie” zamiast Twojego imienia.

- Nigdy nie ufaj alarmującym wiadomościom. Większość renomowanych firm nie będzie prosić o podanie informacji umożliwiających identyfikację osoby lub szczegółów konta za pośrednictwem poczty elektronicznej. Dotyczy to Twojego banku, firmy ubezpieczeniowej i każdej firmy, z którą prowadzisz interesy. Jeśli kiedykolwiek otrzymasz wiadomość e-mail z prośbą o podanie jakichkolwiek informacji o koncie, natychmiast ją usuń, a następnie zadzwoń do firmy, aby potwierdzić, że Twoje konto jest w porządku.

- Nie otwieraj załączników w tych podejrzanych lub dziwnych wiadomościach e-mail – szczególnie załączników Word, Excel, PowerPoint lub PDF.

- Zawsze unikaj klikania osadzonych łączy w wiadomościach e-mail, ponieważ mogą one być zasiane złośliwym oprogramowaniem. Zachowaj ostrożność podczas otrzymywania wiadomości od sprzedawców lub stron trzecich; nigdy nie klikaj osadzonych adresów URL w oryginalnej wiadomości. Zamiast tego odwiedź witrynę bezpośrednio, wpisując prawidłowy adres URL, aby zweryfikować żądanie, i zapoznaj się z zasadami i procedurami kontaktowymi sprzedawcy dotyczącymi żądania informacji.

- Aktualizuj swoje oprogramowanie i system operacyjny. Produkty z systemem operacyjnym Windows są często celem phishingu i innych złośliwych ataków, więc upewnij się, że jesteś bezpieczny i aktualny. Szczególnie dotyczy to osób, które nadal korzystają z systemów starszych niż Windows 10.

Załączniki lub odsyłacze

Zachowaj zdrowy rozsądek przed przekazaniem poufnych informacji. Gdy otrzymasz powiadomienie z banku lub innej ważnej instytucji, nigdy nie klikaj na link w wiadomości e-mail. Zamiast tego otwórz okno przeglądarki i wpisz adres bezpośrednio w polu adresu URL, aby upewnić się, że strona jest prawdziwa.

Zachowaj zdrowy rozsądek przed przekazaniem poufnych informacji. Gdy otrzymasz powiadomienie z banku lub innej ważnej instytucji, nigdy nie klikaj na link w wiadomości e-mail. Zamiast tego otwórz okno przeglądarki i wpisz adres bezpośrednio w polu adresu URL, aby upewnić się, że strona jest prawdziwa.

Nigdy nie publikuj swojego prywatnego adresu e-mail w publicznie dostępnych zasobach online.

Traktuj swój publiczny adres jako adres tymczasowy. Są duże szanse, że spamerzy szybko zdobędą Twój adres publiczny, zwłaszcza jeśli jest on często używany w Internecie.