Protocolo de autenticação: LDAP vs Kerberos vs OAuth2 vs SAML vs RADIUS

Autenticação de usuários em aplicações é um dos maiores desafios atuais que o departamento de TI está enfrentando. Existem muitos sistemas diferentes aos quais um usuário precisa acessar, e é por isso que a maioria dos protocolos de autenticação são tipicamente padrões abertos.

Ao ler perguntas sobre protocolos de autenticação em Stack Overflow, torna-se bastante claro que este pode ser um tópico confuso e esmagador.

Neste post do blog, apresentamos os cinco protocolos de autenticação mais usados e explicamos como eles funcionam e seus benefícios.

LDAP

LDAP (Lightweight Directory Access Protocol) é um protocolo de software que permite a qualquer pessoa localizar organizações, indivíduos e outros recursos, como arquivos e dispositivos em uma rede, seja na Internet pública ou em uma intranet corporativa.

É justo dizer que o LDAP se tornou um programa popular. Ele serviu como base sobre a qual a Microsoft construiu o Active Directory, e tem sido fundamental no desenvolvimento dos diretórios baseados na nuvem (também conhecidos como Directories as-a-Service).

LDAP envia mensagens entre servidores e aplicações clientes que podem incluir tudo, desde solicitações de clientes até a formatação de dados.

A um nível funcional, o LDAP funciona ligando um usuário LDAP a um servidor LDAP. O cliente envia uma solicitação de operação que pede um conjunto particular de informações, tais como credenciais de login do usuário ou outros dados organizacionais. O servidor LDAP processa então a consulta com base na sua linguagem interna, comunica com os serviços de directório, se necessário, e responde. Quando o cliente recebe a resposta, ele desvincula-se do servidor e processa os dados em conformidade.

Abter nosso Guia de Geração de leads para MSPs

Aprender mais sobre como gerar leads e aumentar a escala com sucesso

Vá para Guia

>

>>

>

>

Kerberos

Kerberos é um protocolo de autenticação de rede. Ele é projetado para fornecer autenticação forte para aplicações cliente/servidor, usando criptografia de chave secreta. Uma implementação gratuita deste protocolo está disponível no Massachusetts Institute of Technology. Kerberos também está disponível em muitos produtos comerciais.

Aqui estão os passos mais básicos para autenticar em um ambiente Kerberizado.

- Cliente solicita um ticket de autenticação (TGT) do Centro de Distribuição de Chaves (KDC).

- O KDC verifica as credenciais e envia de volta um TGT criptografado e uma chave de sessão.

- Requisições de cliente para acessar uma aplicação em um servidor. Um pedido de ticket para o servidor de aplicação é enviado para o KDC que consiste no TGT do cliente e um autenticador.

- O KDC devolve um ticket e uma chave de sessão ao utilizador.

- O ticket é enviado para o servidor de aplicação. Uma vez recebido o ticket e o autenticador, o servidor pode autenticar o cliente.

- O servidor responde ao cliente com outro autenticador. Ao receber este autenticador, o cliente pode autenticar o servidor.

Oauth 2

OAuth 2 é um framework de autorização que permite às aplicações obter acesso limitado a contas de utilizador num serviço HTTP, como o Facebook, GitHub, e DigitalOcean.

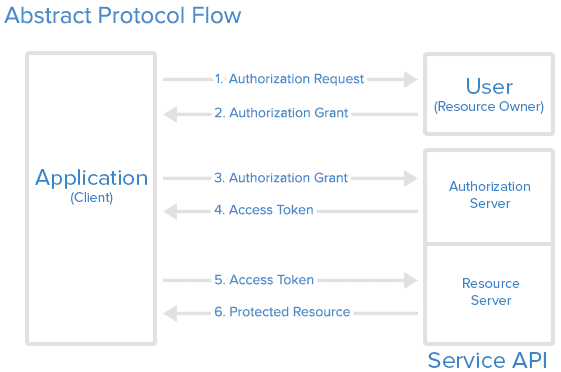

Aqui está uma descrição dos passos básicos no processo de autorização:

- Aplicação solicita autorização para acessar recursos do serviço do usuário.

- Se esse usuário aprovar, a aplicação recebe uma autorização de autorização.

- Aplicação solicita um token de acesso a partir do servidor de autorização (API). Isto é feito apresentando sua identidade e a concessão de autorização.

- Se a identidade da aplicação é autenticada e a concessão de autorização é válida, a API emite um token de acesso para a aplicação. A autorização é completa.

- A aplicação solicita o recurso da API e apresenta o token de acesso para autenticação.

- Se o token de acesso for válido, a API serve o recurso para a aplicação.

SAML

Security Assertion Markup Language (SAML) é um formato de dados de padrão aberto baseado em XML para a troca de dados de autenticação e autorização entre as partes, em particular, entre um provedor de identidade e um provedor de serviços. SAML é um produto do Comitê Técnico de Serviços de Segurança da OASIS.

JumpCloud é um dos melhores provedores de Single Sign-On (SSO) que suporta protocolos de autenticação SAML. O SSO do JumpCloud fornece integrações SAML com 700 aplicações comerciais populares (incluindo Kisi) e recursos de gerenciamento automatizado do ciclo de vida do usuário como o provisionamento Just-in-Time (JIT) e o provisionamento/deprovisionamento SCIM.

Aqui está uma descrição dos passos típicos no processo de autenticação:

- O utilizador acede à aplicação remota utilizando um link numa intranet ou similar e a aplicação carrega.

- A aplicação identifica a origem do utilizador (por subdomínio de aplicação, endereço IP do utilizador, ou similar). Ele redireciona o usuário de volta para o provedor de identidade, pedindo autenticação.

- O usuário tem uma sessão de navegador ativa existente com o provedor de identidade ou estabelece uma, fazendo login no provedor de identidade.

- O provedor de identidade constrói uma resposta de autenticação na forma de um documento XML contendo o nome de usuário ou endereço de e-mail do usuário. Isto é então assinado usando um X.509 e depois afixado ao provedor de serviços.

- Provedor de serviços (que já conhece o provedor de identidade e tem uma impressão digital de certificado) recupera a resposta de autenticação e a valida usando a impressão digital de certificado.

- A identidade do usuário é estabelecida, e ao usuário é fornecido acesso ao aplicativo.

RADIUS

Serviço de Autenticação Remota Dial-In User Service (RADIUS) é um protocolo de rede que fornece gerenciamento centralizado de Autenticação, Autorização e Contabilidade (AAA ou Triple A) para usuários que se conectam e usam um serviço de rede.

A autenticação do RADIUS começa quando o usuário solicita acesso a um recurso de rede através do Servidor de Acesso Remoto (RAS). O usuário digita um nome de usuário e uma senha, que são criptografados pelo servidor RADIUS antes de serem enviados através do processo de autenticação.

Então o servidor RADIUS verifica a precisão das informações empregando esquemas de autenticação para verificar os dados. Isto é feito comparando as informações fornecidas pelo usuário com um banco de dados armazenado localmente ou referindo-se a fontes externas como servidores Active Directory.

O servidor RADIUS então responderá aceitando, desafiando ou rejeitando o usuário. Usuários individuais podem ter acesso restrito sem afetar outros usuários. No caso de um desafio, o servidor RADIUS solicita informações adicionais do usuário para verificar seu ID de usuário – que pode ser um PIN ou uma senha secundária. No caso de uma rejeição, o usuário é incondicionalmente negado todo acesso ao protocolo RADIUS.

Então qual escolher?

LDAP, Kerberos, OAuth2, SAML, e RADIUS são todos úteis para diferentes propósitos de autorização e autenticação e são frequentemente usados com SSO.

O protocolo que você escolher deve refletir as necessidades da sua aplicação e qual a infra-estrutura existente. Ele ajuda a escolher uma solução simples e padronizada que evita o uso de soluções de trabalho para interoperabilidade com aplicações nativas. É por isso que o SAML é uma boa escolha, pois integra-se com o SSO do JumpCloud e 700 aplicações comerciais populares.

Se você estiver procurando por mais conteúdo relacionado ao SSO, você pode verificar nosso guia sobre como decidir que tipo de single sign-on você pode usar.

Ligações relevantes

- Avaliação de segurança física | Melhores práticas & Processo de auditoria

- O que é IoT – Definições de especialistas da indústria

- Ferramentas de gerenciamento de acesso de identidade (IAM)