Firewall Baseado em Rede vs Firewall Baseado em Host – Discussão e Comparação

Um “Firewall” é um dos mais populares dispositivos de segurança de computadores e redes que os profissionais usam para proteger seus ativos e redes de TI corporativos.

Apenas como uma porta resistente ao fogo em edifícios que protege salas de um possível incêndio e impede a propagação de chamas dentro do edifício, o firewall de segurança tem uma função semelhante para evitar que pacotes maliciosos e tráfego entrem e prejudiquem os seus bens protegidos de computador.

Neste site escrevi centenas de artigos sobre firewalls Cisco ASA, que representam um exemplo clássico de firewalls baseados em rede de hardware.

No entanto, também existem outros tipos de firewalls, tais como firewalls baseados em host, que também iremos discutir e comparar neste post.

O que é um Firewall baseado em Rede

Como o nome implica, este tipo de firewall é usado principalmente para proteger redes de computadores inteiras contra ataques e também para controlar o tráfego de rede, de modo que apenas os pacotes permitidos sejam capazes de alcançar seus servidores e ativos de TI.

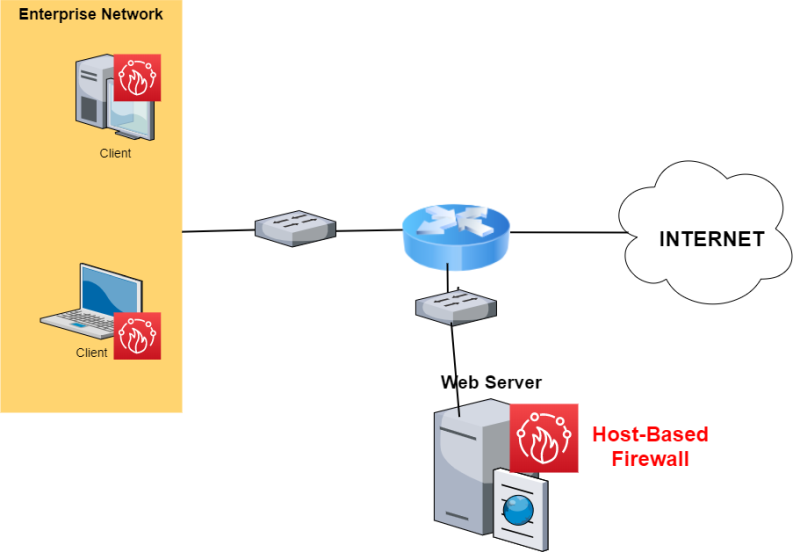

A figura acima mostra vários firewalls baseados em rede Cisco ASA. Como você pode ver, estes são dispositivos de hardware contendo várias portas Ethernet para conexão a uma rede (desde SMB até grandes redes empresariais).

Estas portas são normalmente 1 Gbps com conectores elétricos RJ45, mas você pode encontrar também portas ópticas (e.f 1 Gbps, portas de velocidade 10 Gbps, etc) para conexão a cabos de fibra óptica para distâncias maiores e maior largura de banda.

As portas físicas de um firewall de rede são conectadas a switches de rede para implementar o firewall dentro da rede LAN.

Na sua forma mais simples, você pode conectar várias portas físicas do firewall a diferentes switches de rede, a fim de fornecer acesso controlado entre diferentes segmentos de rede.

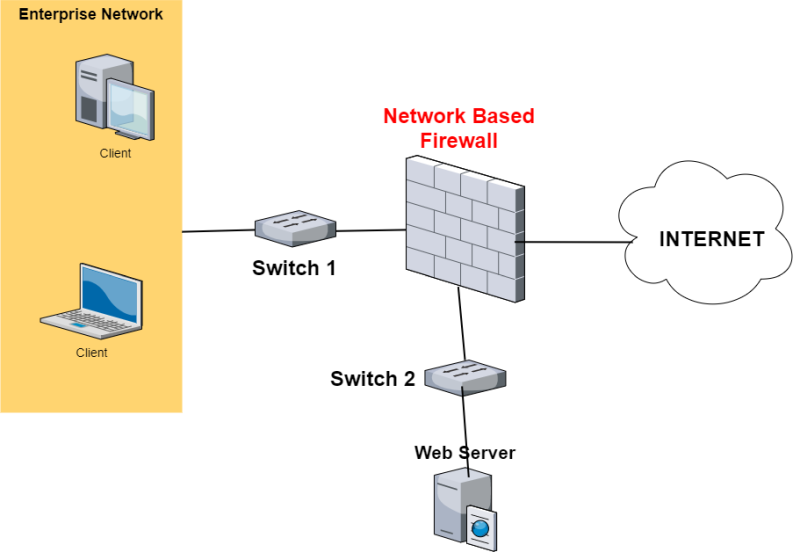

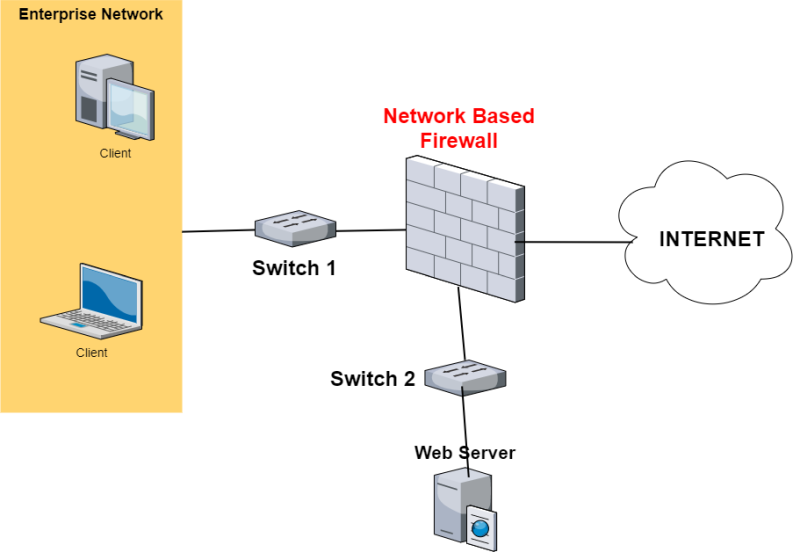

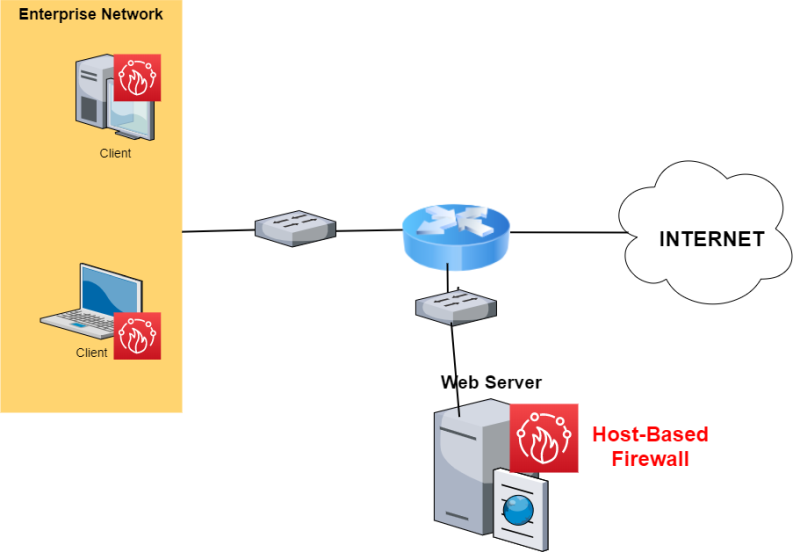

O caso mais popular de uso de um firewall baseado em rede é quando ele é usado como dispositivo de borda da Internet para proteger a LAN de uma empresa da Internet, como mostrado no diagrama abaixo:

A rede acima é um dos mais populares casos de uso de firewalls de rede como usado em redes empresariais. Como você pode ver, uma porta do firewall é conectada ao Switch-1 da rede que acomoda todos os dispositivos clientes LAN da Rede Corporativa.

Uma outra porta física do firewall é conectada a um Switch-2 de rede diferente que se conecta a um Servidor Web.

Por isso, no cenário acima, conseguimos separar o Servidor Web publicamente acessível do resto da Rede Corporativa através do dispositivo de segurança. Esta é uma boa prática de segurança porque se o Web Server for comprometido por um hacker, não haverá qualquer acesso à rede protegida interna segura.

O firewall deve ser configurado para permitir o tráfego da Internet para o Web Server em uma porta TCP específica (porta 443 para HTTPs ou porta 80 para HTTP).

Todo o outro tráfego será bloqueado pelo firewall (i.e nenhum tráfego direto da Internet em direção à Rede Corporativa interna será permitido).

Além disso, o firewall também permitirá o tráfego de saída da Rede Corporativa em direção à Internet a fim de fornecer acesso à Internet para hosts LAN internos.

Como descrito no caso de uso acima, o firewall da rede é responsável por permitir ou negar pacotes de rede entre redes (usando regras de acesso OSI Camada 3 e Camada 4). Esta é a funcionalidade mais básica do firewall.

Novas gerações de firewalls (chamadas “Next Generation Firewalls”) também inspecionam o tráfego na camada de aplicação para identificar tráfego malicioso e ataques ao nível da aplicação (por exemplo, vírus, tentativas de intrusão, ataques de injeção SQL, etc.).

O que é um Firewall baseado em Host

Como o nome implica, um firewall baseado em host é uma aplicação de software instalada em computadores host ou servidores para protegê-los de ataques.

Embora a rede descrita acima não seja recomendada em cenários reais, ela ilustra como um firewall baseado em host é usado.

Note que a melhor opção seria combinar tanto um firewall de rede quanto um firewall de host para melhor proteção usando uma abordagem em camadas.

O firewall baseado em host é instalado diretamente como software no host e controla o tráfego de entrada e saída de e para o host específico.

Um exemplo clássico de host firewall é o Windows Firewall que vem por padrão em todos os Sistemas Operacionais Windows.

Porque este tipo de proteção está ligado ao próprio host, significa que ele fornece proteção ao host não importa a qual rede está conectada.

Por exemplo, se você está conectado à sua rede corporativa, você já está protegido pelo firewall da sua rede. Agora, se você pegar seu laptop com um firewall baseado em host e conectá-lo a uma rede WiFi externa, o firewall ainda fornece proteção ao computador.

Além disso, alguns firewalls baseados em host também fornecem proteção contra ataques de aplicativos. Como este tipo de protecção está instalado no anfitrião real, tem visibilidade sobre as aplicações e processos em execução no anfitrião, portanto o firewall pode proteger contra malware que tente infectar o sistema.

Um ponto fraco de tal firewall é que pode ser desligado por um atacante que conseguiu obter acesso de nível administrativo ao anfitrião.

Se o anfitrião for comprometido por um hacker com privilégios de administrador, o firewall baseado no anfitrião pode ser desligado, algo impossível de fazer em firewalls baseados na rede.

Comparação entre Firewalls baseados em rede e baseados em host

| Características | Firewall de rede | Firewall de host |

| Placement | Inside the network (em a borda/perímetro ou dentro da LAN) | Em cada host |

| Hardware/Software | Hardware Device | Software Application |

| Performance | High performance (largura de banda, conexões simultâneas etc) | Baixo desempenho (já que é baseado em software) |

| Nível de proteção | Proteção de rede mais proteção de nível de aplicação (se estiver usando Firewall de próxima geração) | Proteção de rede mais proteção de aplicação (em alguns modelos) |

| Uso…casos | Mais em Redes Empresariais | Bambos em computadores pessoais em redes domésticas e também em redes empresariais como proteção adicional em hosts. |

| Segmentação da rede | Grande segmentação e controle no nível da VLAN / Camada 3 mas não pode restringir o tráfego entre hosts na mesma VLAN | Grande micro-segmentação no nível do host, mesmo que os hosts pertençam à mesma VLAN. |

| Mobilidade | Embora o firewall seja implementado dentro da rede, é muito difícil de remover ou alterar. | Alta mobilidade uma vez que está ligado a cada host. |

| Gestão | Pode ser gerido a partir de um servidor central de gestão de firewall ou directamente no próprio aparelho | Dificilmente pode ser gerido quando existem centenas de hosts na rede. |

| Quão fácil de Bypass | W firewalls de rede não podem ser contornados por atacantes. | Mais fácil de Bypass. Se o atacante comprometer o host através de um exploit, o firewall pode ser desligado pelo hacker. |