EAP-TLS vs. PEAP-MSCHAPv2: Que Protocolo de Autenticação é Superior?

Asegurar que os usuários da rede sejam capazes de autenticar com segurança na rede sem fio é fundamental para a segurança geral de sua organização. Os protocolos de rede sem fio mais utilizados atualmente são os Extensible Authentication Protocols (EAP) usados no WPA2-Enterprise. A utilização de um método de autenticação EAP garante que as informações dos usuários sejam enviadas por via aérea usando criptografia e evita interceptação.

Dois dos métodos EAP mais comuns, EAP-TLS e PEAP-MSCHAPv2, são comumente usados e aceitos como métodos de autenticação seguros, mas como eles funcionam? E como eles diferem no fornecimento de segurança?

Configuração do Método EAP Seguro

Embora o processo de configuração tanto para EAP-TLS quanto para PEAP-MSCHAPv2 seja diferente, eles têm uma coisa em comum; você não deve permitir que os usuários configurem manualmente seus dispositivos para acesso à rede. Quando deixado aos seus próprios dispositivos, o usuário médio da rede tem amplas oportunidades de configurar mal seus dispositivos, deixando-os abertos a ataques de MITM e Evil Twin.

O processo para EAP-TLS envolve a inscrição e instalação de um certificado digital, e ambos os protocolos requerem configuração de validação do certificado do servidor para que permaneçam eficazes contra ataques de roubo de credenciais por via aérea. E isto dificilmente cobre todas as etapas envolvidas. Para o usuário médio da rede, o processo é complicado para ambos e a configuração manual deve ser evitada a todo custo.

Para contornar os tickets de suporte e os riscos de segurança da configuração manual, é recomendado que você implante um software onboarding para configurar automaticamente novos usuários. A solução JoinNow onboarding da SecureW2 configura os usuários com precisão em poucos passos. Eles simplesmente se identificam e, uma vez aprovados, seus dispositivos são configurados com segurança para acesso à rede usando autenticação EAP-TLS ou PEAP-MSCHAPv2… O processo é rápido, simples e garante que todos os usuários estejam corretamente configurados.

Autenticação Com EAP-TLS e PEAP-MSCHAPv2

Bambos os protocolos são considerados métodos EAP, portanto cada um deles envia informações de identificação através do túnel EAP criptografado. Este túnel criptografado impede que qualquer usuário externo leia as informações enviadas por via aérea.

No entanto, o processo para o usuário final difere significativamente entre os dois protocolos. Com o PEAP-MSCHAPv2, o usuário deve inserir suas credenciais para serem enviadas ao servidor RADIUS que verifica as credenciais e as autentica para acesso à rede. O EAP-TLS utiliza autenticação baseada em certificados. Em vez de enviar credenciais para o Servidor RADIUS por via aérea, as credenciais são usadas para uma única inscrição no certificado e o certificado é enviado para o servidor RADIUS para autenticação… Ao longo da vida do usuário com a organização, ser capaz de autenticar automaticamente sem ter que memorizar uma senha ou atualizar devido a uma política de mudança de senha é um enorme benefício para a experiência do usuário.

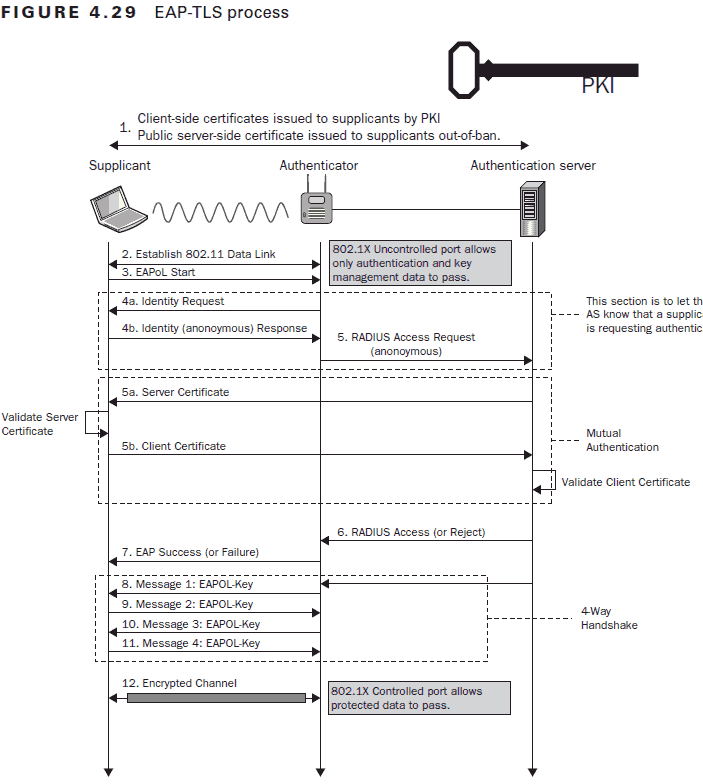

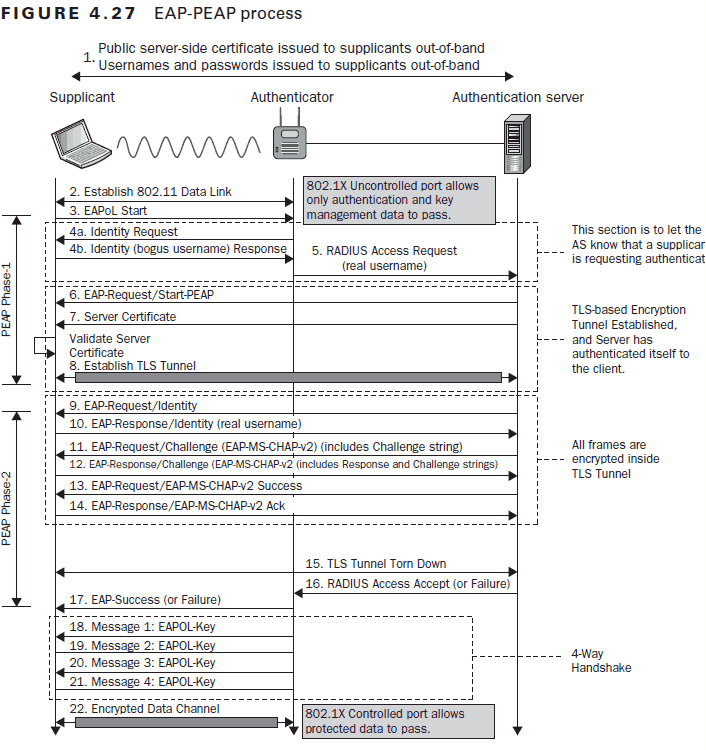

Embora as informações trocadas entre o dispositivo cliente, o Access Point (AP) e o servidor RADIUS possam ser diferentes entre EAP-TLS e PEAP-MSCHAPv2, ambos são submetidos a um aperto de mão TLS. Este é o processo de comunicação em que o servidor e o cliente trocam informações de identificação. Os dois lados verificarão a identidade um do outro, estabelecerão algoritmos de criptografia e concordarão em chaves de sessão para autenticar com segurança na rede. Abaixo estão imagens do Guia de Estudo Profissional de Segurança Sem Fio Certificado detalhando o processo para ambos os protocolos de autenticação.

A principal diferença para destacar entre os processos de autenticação acima é o número de etapas envolvidas. O processo EAP-TLS tem quase metade dos passos para autenticar.

Em uma base de autenticação individual, esta é uma diferença de tempo extremamente curta. Para um único usuário autenticador, a diferença é quase imperceptível. Onde esta diferença de passos entra em jogo é durante o evento de um grande evento de autenticação.

Se houver uma situação em que um grande número de usuários está tentando autenticar ao mesmo tempo, o processo abreviado se torna uma vantagem significativa. Há uma chance muito menor de ocorrer uma desaceleração na autenticação. Além disso, se o seu RADIUS estiver sobrecarregado com pedidos de autenticação e não tiver medidas de redundância, a sua rede pode sofrer negações de pedidos e atrasos demorados. Por razões de produtividade, um processo mais curto pode fazer uma grande diferença.

Onde estão os métodos de autenticação em risco?

Comparar os riscos de segurança da autenticação baseada em certificados e da autenticação baseada em credenciais revela que os certificados são muito mais seguros do que as credenciais. Do ponto de vista da identidade, as credenciais não são confiáveis. Certificados não podem ser transferidos ou roubados porque estão ligados à identidade do dispositivo e do usuário; enquanto isso, credenciais roubadas podem ser usadas sem um método para identificar se o usuário autenticado é realmente quem ele afirma ser.

Além dos problemas de identidade, há vários métodos de ataque para roubar credenciais válidas. Um ataque man-in-the-middle pode ser usado para obter credenciais de usuários que se autenticam na rede incorreta. Um ataque de dicionário pode ser realizado remotamente enviando inúmeros pedidos de autenticação até que a senha correta seja enviada. E o phishing é um método de ataque psicológico extremamente comum para enganar os usuários a desistir de suas senhas. Em geral, senhas fracas e simples ataques de hacking podem ameaçar a integridade de uma rede segura.

Em contraste, certificados não podem ser roubados por via aérea ou usados por um ator externo. Eles são protegidos com criptografia de chave privada e não podem ser usados por outro dispositivo. O único exploit legítimo para contornar a segurança do certificado é um processo complicado onde o hacker imita um funcionário e engana um fornecedor de PKI para distribuí-los um certificado válido. O processo é extremamente difícil e pode ser evitado ventilando seu fornecedor e garantindo que ele utilize as melhores práticas básicas de segurança.

Embora ambos os métodos EAP protejam os dados enviados por via aérea, eles diferem em segurança geral, eficiência e experiência do usuário. O EAP-TLS com autenticação baseada em certificados é simplesmente mais seguro e oferece uma experiência de usuário superior com benefícios em eficiência e proteção. Se você está procurando o padrão ouro para autenticação, a SecureW2 oferece uma solução EAP-TLS pronta para uso que inclui software onboarding de dispositivos, serviços gerenciados de PKI e um servidor Cloud RADIUS. Confira nossa página de preços para ver se as soluções SecureW2 são adequadas para sua organização.

O posto EAP-TLS vs. PEAP-MSCHAPv2: Que Protocolo de Autenticação é Superior? apareceu primeiro no SecureW2.

**** Este é um blog sindicalizado da Security Bloggers Network da SecureW2, de autoria de Jake Ludin. Leia o post original em: https://www.securew2.com/blog/eap-tls-vs-peap-mschapv2-which-authentication-protocol-is-superior/