Hitelesítési protokollok: OAuth2 vs SAML vs RADIUS

A felhasználók hitelesítése az alkalmazásokban az egyik legnagyobb jelenlegi kihívás, amellyel az informatikai részlegnek szembe kell néznie. Rengeteg különböző rendszerhez kell hozzáférnie egy felhasználónak, ezért a legtöbb hitelesítési protokoll jellemzően nyílt szabvány.

A hitelesítési protokollokkal kapcsolatos kérdéseket olvasva a Stack Overflow-n, elég egyértelművé válik, hogy ez egy zavaros és túlterhelő téma lehet.

Ebben a blogbejegyzésben bemutatjuk az öt leggyakrabban használt hitelesítési protokollt, és elmagyarázzuk működésüket és előnyeiket.

LDAP

Az LDAP (Lightweight Directory Access Protocol) egy olyan szoftverprotokoll, amely lehetővé teszi, hogy bárki megtaláljon szervezeteket, személyeket és egyéb erőforrásokat, például fájlokat és eszközöket egy hálózatban, akár a nyilvános interneten, akár egy vállalati intraneten.

Méltán mondhatjuk, hogy az LDAP népszerű program lett. Ez volt az alap, amelyre a Microsoft az Active Directory-t építette, és nagy szerepet játszott a mai felhőalapú könyvtárak (más néven Directories-as-a-Service) fejlesztésében.

Az LDAP üzeneteket küld a kiszolgálók és az ügyfélalkalmazások között, amelyek az ügyfélkérelmektől kezdve az adatok formázásáig mindent tartalmazhatnak.

Funkcionális szinten az LDAP úgy működik, hogy egy LDAP-felhasználót egy LDAP-kiszolgálóhoz köt. Az ügyfél műveleti kérést küld, amely egy adott információkészletet kér, például a felhasználó bejelentkezési adatait vagy más szervezeti adatokat. Az LDAP-kiszolgáló ezután belső nyelve alapján feldolgozza a lekérdezést, szükség esetén kommunikál a címtárszolgálatokkal, és válaszol. Amikor az ügyfél megkapja a választ, leválik a kiszolgálóról, és ennek megfelelően feldolgozza az adatokat.

Kérje el az MSP-knek szóló vezetőgenerálási útmutatót

Tudjon meg többet arról, hogyan lehet sikeresen vezetőket generálni és bővíteni

Menj! az útmutatóhoz

Kerberos

A Kerberos egy hálózati hitelesítési protokoll. Úgy tervezték, hogy titkos kulcsú kriptográfia segítségével erős hitelesítést biztosítson a kliens/szerver alkalmazások számára. A protokoll ingyenes implementációja elérhető a Massachusetts Institute of Technology-tól. A Kerberos számos kereskedelmi termékben is elérhető.

A következők a Kerberizált környezetben történő hitelesítés legalapvetőbb lépései.

- A kliens hitelesítési jegyet (TGT) kér a kulcselosztó központból (KDC).

- A KDC ellenőrzi a hitelesítő adatokat, és visszaküld egy titkosított TGT-t és munkamenetkulcsot.

- A kliens hozzáférést kér egy alkalmazáshoz a szerveren. Az alkalmazáskiszolgálóhoz egy jegykérést küld a KDC-nek, amely az ügyfél TGT-jéből és egy hitelesítőből áll.

- A KDC egy jegyet és egy munkamenetkulcsot küld vissza a felhasználónak.

- A jegyet elküldi az alkalmazáskiszolgálónak. Miután a jegy és a hitelesítő megérkezett, a kiszolgáló hitelesítheti az ügyfelet.

- A kiszolgáló egy másik hitelesítővel válaszol az ügyfélnek. Ennek a hitelesítőnek a kézhezvételekor az ügyfél hitelesítheti a kiszolgálót.

Oauth 2

AzOAuth 2 egy olyan engedélyezési keretrendszer, amely lehetővé teszi az alkalmazások számára, hogy korlátozott hozzáférést kapjanak egy HTTP szolgáltatás felhasználói fiókjaihoz, például a Facebook, a GitHub és a DigitalOcean.

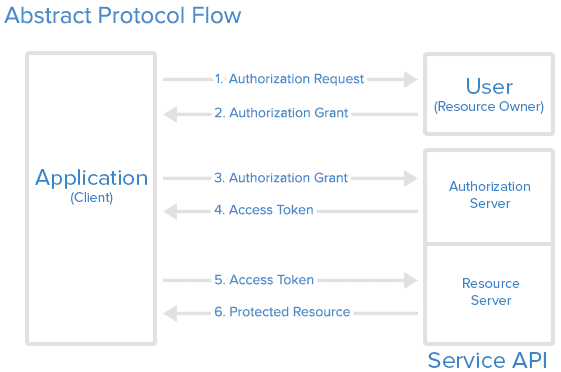

Íme az engedélyezési folyamat alapvető lépéseinek leírása:

- Az alkalmazás engedélyt kér a felhasználótól a szolgáltatás erőforrásainak elérésére.

- Ha a felhasználó jóváhagyja, akkor az alkalmazás engedélyt kap.

- Az alkalmazás hozzáférési tokent kér az engedélyező kiszolgálótól (API). Ehhez bemutatja az azonosítóját és a jogosultsági engedélyt.

- Ha az alkalmazás azonosítója hitelesített és a jogosultsági engedély érvényes, az API kiadja a hozzáférési tokent az alkalmazásnak. Az engedélyezés befejeződött.

- Az alkalmazás lekéri az erőforrást az API-tól, és bemutatja a hozzáférési tokent a hitelesítéshez.

- Ha a hozzáférési token érvényes, az API kiszolgálja az erőforrást az alkalmazásnak.

SAML

A SAML (Security Assertion Markup Language) egy XML-alapú, nyílt szabványú adatformátum a felek közötti hitelesítési és engedélyezési adatok cseréjére, különösen egy azonosító szolgáltató és egy szolgáltató között. A SAML az OASIS Security Services Technical Committee terméke.

A JumpCloud az egyik legjobb Single Sign-On (SSO) szolgáltató, amely támogatja a SAML hitelesítési protokollokat. A JumpCloud SSO-ja SAML integrációkat biztosít 700 népszerű üzleti alkalmazással (beleértve a Kisi-t is) és olyan automatizált felhasználói életciklus-kezelési funkciókat, mint a Just-in-Time (JIT) provisioning és a SCIM provisioning/deprovisioning.

Íme a hitelesítési folyamat tipikus lépéseinek leírása:

- A felhasználó egy intraneten vagy hasonló helyen található link segítségével belép a távoli alkalmazáshoz, és az alkalmazás betöltődik.

- Az alkalmazás azonosítja a felhasználó eredetét (az alkalmazás aldomainje, a felhasználó IP-címe vagy hasonló alapján). Visszairányítja a felhasználót a személyazonossági szolgáltatóhoz, és hitelesítést kér.

- A felhasználónak vagy van egy meglévő aktív böngésző-munkamenete a személyazonossági szolgáltatónál, vagy a személyazonossági szolgáltatóhoz való bejelentkezéssel hoz létre egyet.

- A személyazonossági szolgáltató hitelesítési választ készít egy XML-dokumentum formájában, amely tartalmazza a felhasználó felhasználónevét vagy e-mail címét. Ezt a dokumentumot X.509 aláírással látják el. tanúsítványt, majd elküldi a szolgáltatónak.

- A szolgáltató (amely már ismeri a személyazonossági szolgáltatót és rendelkezik tanúsítvány-ujjlenyomattal) lekérdezi a hitelesítési választ, és a tanúsítvány-ujjlenyomat segítségével validálja azt.

- A felhasználó személyazonossága megállapításra kerül, és a felhasználó számára hozzáférést biztosít az alkalmazáshoz.

RADIUS

A RADIUS (Remote Authentication Dial-In User Service) olyan hálózati protokoll, amely központosított hitelesítési, engedélyezési és számviteli (AAA vagy Triple A) kezelést biztosít a hálózati szolgáltatáshoz csatlakozó és azt használó felhasználók számára.

A RADIUS-hitelesítés akkor kezdődik, amikor a felhasználó hozzáférést kér egy hálózati erőforráshoz a Remote Access Server (RAS) segítségével. A felhasználó beír egy felhasználónevet és egy jelszót, amelyeket a RADIUS-kiszolgáló titkosít, mielőtt a hitelesítési folyamaton keresztül elküldi őket.

A RADIUS-kiszolgáló ezután hitelesítési sémák alkalmazásával ellenőrzi az adatok helyességét. Ez úgy történik, hogy a felhasználó által megadott információkat összehasonlítja egy helyben tárolt adatbázissal, vagy külső forrásokra, például Active Directory-kiszolgálókra hivatkozik.

A RADIUS-kiszolgáló ezután a felhasználó elfogadásával, kihívásával vagy elutasításával válaszol. Az egyes felhasználóknak korlátozott hozzáférést lehet biztosítani anélkül, hogy ez hatással lenne a többi felhasználóra. Kihívás esetén a RADIUS-kiszolgáló további információkat kér a felhasználótól, hogy ellenőrizze a felhasználói azonosítóját – ami lehet egy PIN-kód vagy egy másodlagos jelszó. Visszautasítás esetén a felhasználó feltétel nélkül megtagad minden hozzáférést a RADIUS protokollhoz.

Melyiket válasszuk?

ALDAP, Kerberos, OAuth2, SAML és RADIUS mind hasznosak különböző engedélyezési és hitelesítési célokra, és gyakran használják őket SSO-val.

A választott protokollnak tükröznie kell az alkalmazás igényeit és a meglévő infrastruktúrát. Segít, ha olyan egyszerű és szabványosított megoldást választ, amely elkerülhetővé teszi a natív alkalmazásokkal való átjárhatóságot biztosító megoldások használatát. Ezért a SAML jó választás, mivel integrálható a JumpCloud SSO-jával és 700 népszerű üzleti alkalmazással.

Ha további SSO-val kapcsolatos tartalmakat keres, nézze meg útmutatónkat arról, hogyan döntse el, milyen típusú egyszeri bejelentkezést használhat.

Releváns linkek

- Fizikai biztonsági értékelés | Legjobb gyakorlatok &Auditfolyamat

- Mi az IoT – definíciók iparági szakértőktől

- Identitás-hozzáféréskezelő (IAM) eszközök