Hálózat alapú tűzfal vs. állomás alapú tűzfal – Vita és összehasonlítás

A “tűzfal” az egyik legnépszerűbb számítógépes és hálózati biztonsági eszköz, amelyet a szakemberek a vállalati informatikai eszközök és hálózatok védelmére használnak.

Az épületekben található tűzálló ajtóhoz hasonlóan, amely megvédi a helyiségeket egy esetleges tűztől, és megakadályozza a lángok terjedését az épületen belül, a biztonsági tűzfalnak is hasonló funkciója van, hogy megakadályozza a rosszindulatú csomagok és forgalom bejutását és károsodását a védett számítógépes eszközökben.

A weboldalon több száz cikket írtam már a Cisco ASA tűzfalakról, amelyek a hardveres hálózati alapú tűzfalak klasszikus példáját képviselik.

Vannak azonban más típusú tűzfalak is, például a hoszt alapú tűzfalak, amelyeket ebben a bejegyzésben szintén tárgyalunk és összehasonlítunk.

Mi az a hálózat alapú tűzfal

Amint a neve is mutatja, ez a fajta tűzfal elsősorban egész számítógépes hálózatok védelmére szolgál a támadásoktól, valamint a hálózati forgalom szabályozására, hogy csak az engedélyezett csomagok juthassanak el a szerverekhez és az informatikai eszközökhöz.

A fenti képen több Cisco ASA hálózati alapú tűzfal látható. Mint látható, ezek olyan hardvereszközök, amelyek több Ethernet portot tartalmaznak a hálózathoz való csatlakozáshoz (a kis- és középvállalkozásoktól a nagyvállalati hálózatokig).

Ezek a portok általában 1 Gbps-os portok elektromos RJ45 csatlakozókkal, de találhatunk optikai portokat is (pl. 1 Gbps, 10 Gbps sebességű portok stb.), amelyek optikai kábelhez csatlakoznak a nagyobb távolságok és nagyobb sávszélesség érdekében.

A hálózati tűzfal fizikai portjai hálózati kapcsolókhoz csatlakoznak, hogy a tűzfalat a LAN-hálózaton belül megvalósítsák.

A legegyszerűbb formában a tűzfal több fizikai portját különböző hálózati kapcsolókhoz csatlakoztathatja annak érdekében, hogy ellenőrzött hozzáférést biztosítson a különböző hálózati szegmensek között.

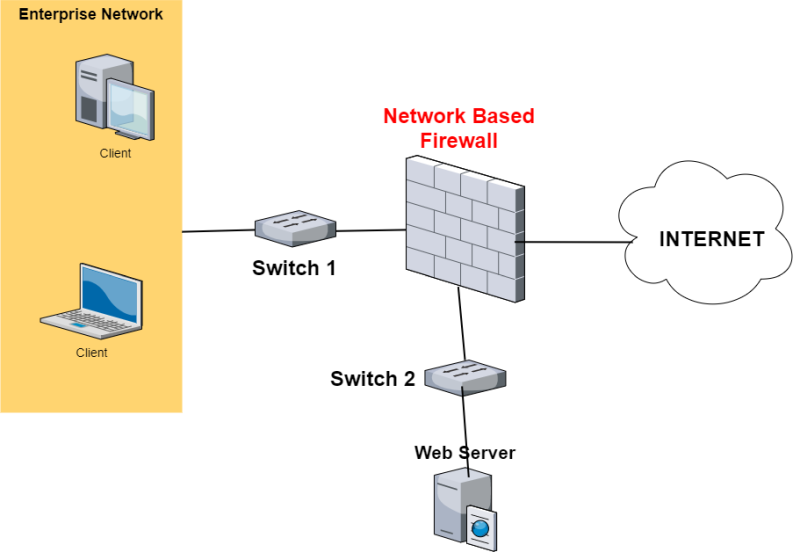

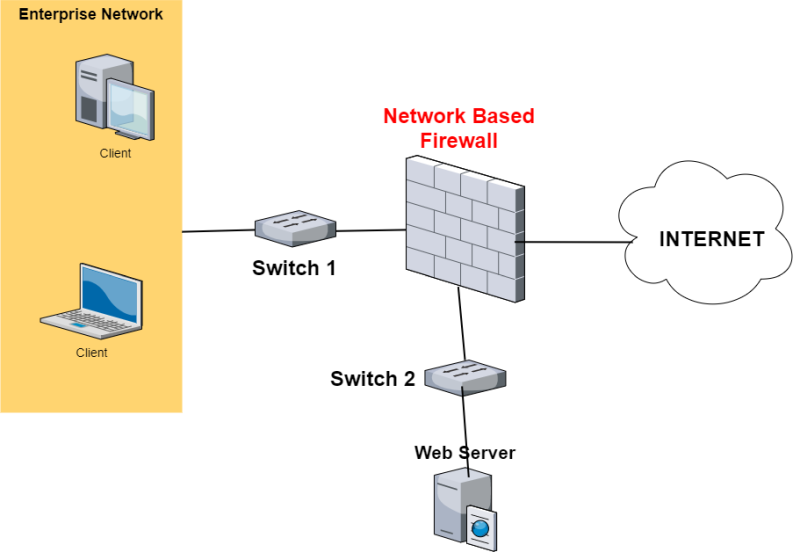

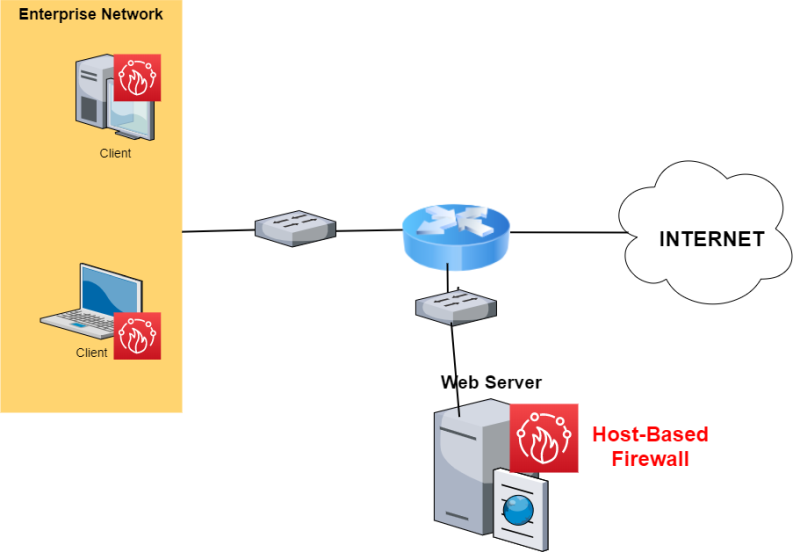

A hálózati alapú tűzfal legnépszerűbb felhasználási esete az, amikor internetes határeszközként használják, hogy megvédje a vállalat LAN-ját az internettől, ahogy az alábbi ábrán látható:

A fenti hálózat a vállalati hálózatokban használt hálózati tűzfalak egyik legnépszerűbb felhasználási esete. Mint látható, a tűzfal egyik portja a Switch-1 hálózathoz csatlakozik, amely a vállalati hálózat összes LAN-ügyféleszközét befogadja.

A tűzfal másik fizikai portja egy másik hálózathoz, a Switch-2-höz csatlakozik, amely egy webkiszolgálóhoz csatlakozik.

A fenti forgatókönyvben tehát sikerült a nyilvánosan elérhető webkiszolgálót a biztonsági berendezésen keresztül elválasztani a vállalati hálózat többi részétől. Ez egy jó biztonsági gyakorlat, mert ha a Webkiszolgálót egy hacker feltöri, akkor nem lesz hozzáférés a védett belső biztonságos hálózathoz.

A tűzfalat úgy kell beállítani, hogy az internetről a Webkiszolgáló felé irányuló forgalmat egy meghatározott TCP porton (443-as port HTTP-k esetén vagy 80-as port HTTP-k esetén) engedélyezze.

Minden más forgalmat a tűzfal blokkol (i.sz.azaz az Internetről a belső vállalati hálózat felé irányuló közvetlen forgalom nem engedélyezett).

A tűzfal emellett a vállalati hálózatból az Internet felé irányuló kimenő forgalmat is engedélyezi, hogy a belső LAN-hostok számára internet-hozzáférést biztosítson.

A fenti felhasználási esetben leírtak szerint a hálózati tűzfal felelős a hálózati csomagok engedélyezéséért vagy elutasításáért a hálózatok között (az OSI 3. és 4. rétegű hozzáférési szabályok segítségével). Ez a tűzfal legalapvetőbb funkciója.

A tűzfalak legújabb generációi (az úgynevezett “új generációs tűzfalak”) az alkalmazási rétegben is vizsgálják a forgalmat, hogy azonosítsák a rosszindulatú forgalmat és az alkalmazásszintű támadásokat (pl. vírusok, behatolási kísérletek, SQL-injekciós támadások stb. stb.).

Mi az a hoszt alapú tűzfal

Amint a neve is mutatja, a hoszt alapú tűzfal egy olyan szoftver, amelyet a hoszt számítógépekre vagy szerverekre telepítenek, hogy megvédjék azokat a támadásoktól.

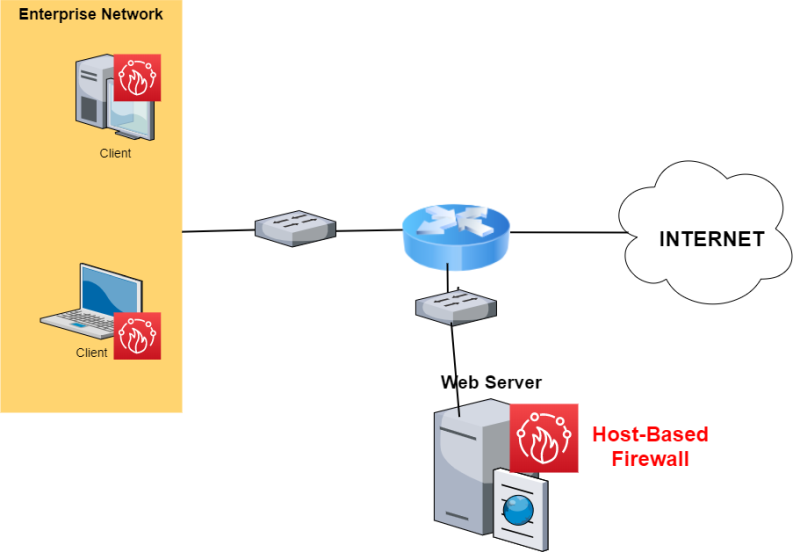

Bár a fent ábrázolt hálózat nem ajánlott valós forgatókönyvekben, szemlélteti a hoszt alapú tűzfal használatát.

Megjegyezzük, hogy a legjobb megoldás a hálózati tűzfal és a hoszt-alapú tűzfal kombinálása lenne a jobb védelem érdekében, réteges megközelítéssel.

A hoszt-alapú tűzfal közvetlenül szoftverként települ a hosztra, és ellenőrzi az adott hosztra érkező és onnan kimenő forgalmat.

A gazdabázisú tűzfal klasszikus példája a Windows tűzfal, amely alapértelmezés szerint minden Windows operációs rendszerben megtalálható.

Mivel ez a fajta védelem magához a gazdához kötődik, ez azt jelenti, hogy védelmet nyújt a gazdának, függetlenül attól, hogy melyik hálózathoz csatlakozik.

Ha például a vállalati hálózathoz csatlakozik, akkor már védve van a hálózati tűzfal által. Most, ha fogod a hoszt-alapú tűzfallal ellátott laptopodat, és csatlakoztatod egy külső WiFi hálózathoz, a tűzfal továbbra is védelmet nyújt a számítógépnek.

Még néhány hoszt-alapú tűzfal az alkalmazástámadások ellen is védelmet nyújt. Mivel ez a fajta védelem a tényleges állomáson van telepítve, rálátása van az állomáson futó alkalmazásokra és folyamatokra, ezért a tűzfal védelmet nyújt a rendszert megfertőzni próbáló rosszindulatú programok ellen.

Az ilyen tűzfalak egyik gyenge pontja, hogy egy olyan támadó kikapcsolhatja, akinek sikerült rendszergazdai szintű hozzáférést szereznie az állomáshoz.

Ha az állomáson egy rendszergazdai jogosultságokkal rendelkező hacker behatol, az állomás alapú tűzfal kikapcsolható, ami a hálózat alapú tűzfalak esetében lehetetlen.

Hálózat alapú és állomás alapú tűzfalak összehasonlítása

| Jellemzők | Hálózati tűzfal | Host tűzfal |

| elhelyezés | A hálózaton belül (akár a a határon/peremen vagy a LAN-on belül) | Minden állomáson |

| Hardver/szoftver | Hardver eszköz | szoftver alkalmazás |

| Teljesítmény | Nagy teljesítmény (sávszélesség, párhuzamos kapcsolatok stb) | Kisebb teljesítmény (mivel szoftver alapú) |

| Védelmi szint | Hálózati védelem plusz alkalmazás szintű védelem (ha a következő generációs tűzfalat használja) | Hálózati védelem plusz alkalmazás szintű védelem (egyes modelleknél) |

| használat-esetek | Főként vállalati hálózatokban | Mind otthoni hálózatokban lévő személyi számítógépeken, mind pedig vállalati hálózatokban a hosztok kiegészítő védelmeként. |

| Hálózati szegmentáció | Nagyszerű szegmentáció és vezérlés VLAN / Layer 3 szinten, de nem tudja korlátozni az azonos VLAN-ban lévő hosztok közötti forgalmat | Nagyszerű mikroszegmentáció host szinten, még akkor is, ha a hosztok ugyanabba a VLAN-ba tartoznak. |

| Mobilitás | Mihelyt a tűzfal megvalósult a hálózaton belül, nagyon nehéz eltávolítani vagy megváltoztatni. | Nagyfokú mobilitás, mivel minden egyes állomáshoz kötődik. |

| Felügyelet | Központi tűzfalkezelő szerverről vagy közvetlenül magán a készüléken kezelhető | Nehéz kezelni, ha több száz állomás van a hálózatban. |

| Hogyan könnyen megkerülhető | A hálózati tűzfalakat a támadók nem tudják megkerülni. | Egyszerűbb megkerülni. Ha a támadó egy exploit segítségével kompromittálja a hosztot, a tűzfalat a hacker kikapcsolhatja. |