EAP-TLS vs. PEAP-MSCHAPv2: Melyik hitelesítési protokoll a jobb?

A szervezet általános biztonsága szempontjából kiemelten fontos, hogy a hálózati felhasználók biztonságosan tudjanak hitelesíteni a vezeték nélküli hálózaton. Napjainkban a legelterjedtebb vezeték nélküli hálózati protokollok a WPA2-Enterprise-ban használt EAP (Extensible Authentication Protocols). Az EAP-hitelesítési módszer használata biztosítja, hogy a felhasználók adatait titkosítással küldjék a hálózaton keresztül, és elkerüljék a lehallgatást.

A két legelterjedtebb EAP-módszer, az EAP-TLS és a PEAP-MSCHAPv2 általánosan használt és elfogadott biztonságos hitelesítési módszerek, de hogyan is működnek ezek? És miben különböznek a biztonság nyújtásában?

A biztonságos EAP-módszer konfigurálása

Míg az EAP-TLS és a PEAP-MSCHAPv2 konfigurációs folyamata eltérő, egy dolog közös bennük: nem szabad megengedni, hogy a felhasználók kézzel konfigurálják eszközeiket a hálózati hozzáféréshez. Ha a saját eszközeikre hagyják, az átlagos hálózati felhasználónak bőséges lehetősége van arra, hogy félrekonfigurálja az eszközét, és így nyitva hagyja azt a MITM és Evil Twin támadások előtt.

Az EAP-TLS esetében a folyamat magában foglalja egy digitális tanúsítvány igénylését és telepítését, és mindkét protokoll megköveteli a kiszolgálói tanúsítvány érvényesítésének konfigurálását annak érdekében, hogy hatékony maradjon a légkörön kívüli hitelesítő adatok ellopását célzó támadásokkal szemben. És ez aligha fedi le az összes kapcsolódó lépést. Az átlagos hálózati felhasználó számára a folyamat mindkettő esetében bonyolult, és a kézi konfigurációt mindenképpen el kell kerülni.

A kézi konfigurációval járó támogatási jegyek és biztonsági kockázatok megkerülése érdekében ajánlott egy olyan bevezető szoftvert telepíteni, amely automatikusan konfigurálja az új felhasználókat. A SecureW2 JoinNow onboarding megoldása néhány lépésben pontosan konfigurálja a felhasználókat. A felhasználók egyszerűen azonosítják magukat, és a jóváhagyást követően az eszközeik biztonságosan konfigurálódnak a hálózati hozzáféréshez EAP-TLS vagy PEAP-MSCHAPv2 hitelesítéssel… A folyamat gyors, egyszerű, és biztosítja, hogy minden felhasználó helyesen legyen konfigurálva.

Hitelesítés EAP-TLS-szel és PEAP-MSCHAPv2-vel

Mindkét protokoll EAP-módszernek minősül, így mindegyik azonosító információkat küld a titkosított EAP-alagúton keresztül. Ez a titkosított alagút megakadályozza, hogy bármely külső felhasználó elolvashassa az interneten keresztül küldött információkat.

A végfelhasználó számára azonban a folyamat jelentősen különbözik a két protokoll között. A PEAP-MSCHAPv2 esetében a felhasználónak meg kell adnia a hitelesítő adatait, amelyeket elküld a RADIUS-kiszolgálónak, amely ellenőrzi a hitelesítő adatokat és hitelesíti a hálózati hozzáféréshez. Az EAP-TLS tanúsítványalapú hitelesítést használ. Ahelyett, hogy a hitelesítő adatokat a RADIUS-kiszolgálónak küldené a RADIUS-kiszolgálónak, a hitelesítő adatokat egyszeri tanúsítványigényléshez használják, és a tanúsítványt hitelesítés céljából elküldik a RADIUS-kiszolgálónak…. A felhasználónak a szervezetnél töltött élettartama alatt az automatikus hitelesítés a jelszó megjegyzése vagy a jelszóváltoztatási irányelvek miatti frissítés nélkül hatalmas előnyt jelent a felhasználói élmény szempontjából.

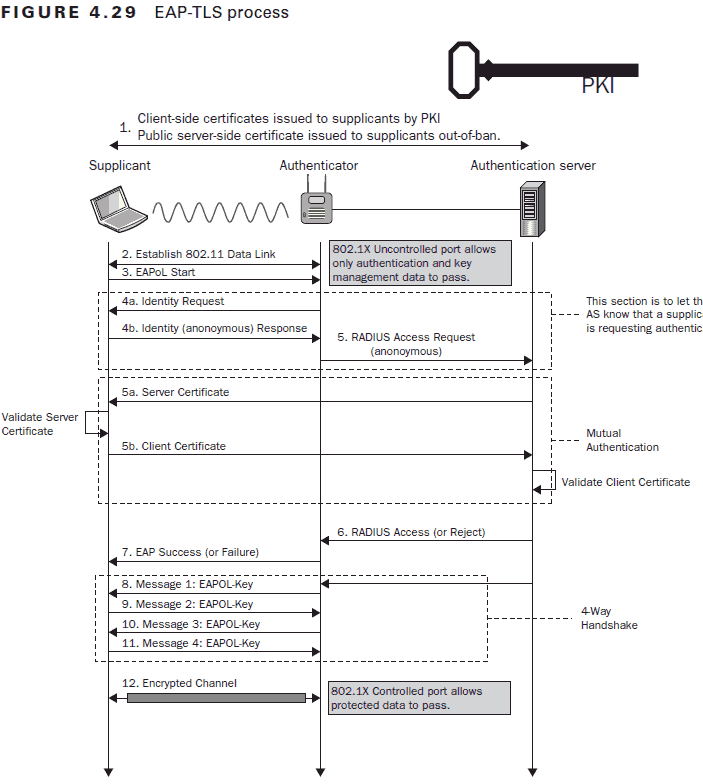

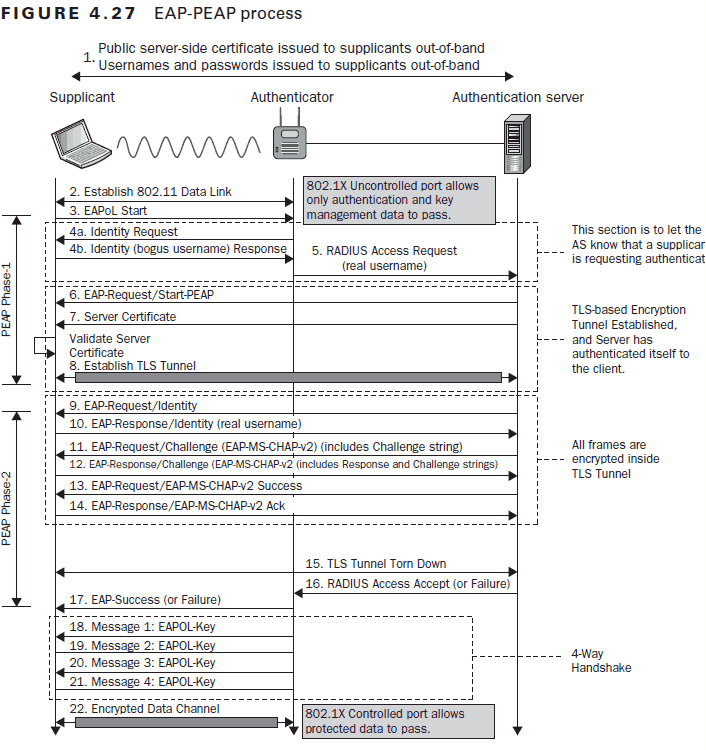

Míg az EAP-TLS és a PEAP-MSCHAPv2 között az ügyféleszköz, az Access Point (AP) és a RADIUS-kiszolgáló között kicserélt információk különbözhetnek, mindkettő TLS Handshake-en megy keresztül. Ez az a kommunikációs folyamat, amelynek során a kiszolgáló és az ügyfél azonosító információkat cserél. A két fél ellenőrzi egymás személyazonosságát, titkosítási algoritmusokat állít fel, és megegyezik a munkamenetkulcsokban, hogy biztonságosan hitelesítse magát a hálózaton. Az alábbiakban a Certified Wireless Security Professional tanulmányi kézikönyvből származó képek részletezik mindkét hitelesítési protokoll folyamatát.

A fenti hitelesítési folyamatok között elsősorban a lépések számát kell kiemelni. Az EAP-TLS folyamat majdnem feleannyi lépést tartalmaz a hitelesítéshez.

Egyedi hitelesítési alapon ez rendkívül rövid időbeli különbség. Egyetlen hitelesítő felhasználó esetében a különbség szinte észrevehetetlen. Ahol ez a lépéskülönbség életbe lép, az egy nagyobb hitelesítési esemény esetén van.

Ha olyan helyzet áll elő, amikor nagyszámú felhasználó próbál egyszerre hitelesíteni, a rövidebb folyamat jelentős előnnyé válik. Sokkal kisebb az esélye annak, hogy a hitelesítés lelassulása bekövetkezik. Ezenkívül, ha a RADIUS túlterhelt a hitelesítési kérésekkel, és nem rendelkezik redundanciaintézkedésekkel, a hálózaton előfordulhat a kérések elutasítása és időigényes késedelem. A termelékenység érdekében egy rövidebb folyamat nagy különbséget jelenthet.

Hol vannak veszélyben a hitelesítési módszerek?

A tanúsítványalapú hitelesítés és a hitelesítő adatokon alapuló hitelesítés biztonsági kockázatainak összehasonlításából kiderül, hogy a tanúsítványok sokkal biztonságosabbak, mint a hitelesítő adatok. A személyazonosság szempontjából a hitelesítő okmányok nem megbízhatóak. A tanúsítványokat nem lehet átadni vagy ellopni, mivel azok az eszköz és a felhasználó személyazonosságához kapcsolódnak; eközben az ellopott hitelesítő adatok felhasználhatók anélkül, hogy módszerrel azonosítani lehetne, hogy a hitelesített felhasználó valóban az-e, akinek mondja magát.

A személyazonossági problémákon túl számos támadási módszer létezik az érvényes hitelesítő adatok ellopására. A man-in-the-middle támadás arra használható, hogy a nem a megfelelő hálózaton hitelesítő felhasználók hitelesítő adataiból gazdálkodjanak. Szótári támadást távolról lehet végrehajtani számtalan hitelesítési kérés küldésével, amíg a helyes jelszót el nem küldik. Az adathalászat pedig egy rendkívül gyakori pszichológiai támadási módszer, amellyel a felhasználókat jelszavaik kiadására lehet rávenni. Összességében a gyenge jelszavak és az egyszerű hackertámadások veszélyeztethetik a biztonságos hálózat integritását.

Ezzel szemben a tanúsítványokat nem lehet ellopni a hálózaton keresztül, vagy külső szereplő által felhasználni. Magánkulcsos titkosítással védettek, és más eszköz nem használhatja őket. A tanúsítványok biztonságának megkerülésére szolgáló egyetlen legális eszköz egy olyan bonyolult folyamat, amelyben a hacker egy alkalmazottnak adja ki magát, és rászed egy PKI-szállítót, hogy érvényes tanúsítványt osszon ki neki. A folyamat rendkívül bonyolult, és elkerülhető, ha megszellőzteti a szállítóját, és biztosítja, hogy az alapvető legjobb biztonsági gyakorlatokat alkalmazza.

Míg mindkét EAP-módszer védi az adatküldésre kerülő adatokat, az általános biztonság, a hatékonyság és a felhasználói élmény tekintetében különböznek egymástól. A tanúsítványalapú hitelesítéssel rendelkező EAP-TLS egyszerűen biztonságosabb, és a hatékonyság és a védelem előnyei mellett jobb felhasználói élményt nyújt. Ha a hitelesítés aranyszabványát keresi, a SecureW2 kulcsrakész EAP-TLS-megoldást kínál, amely magában foglalja az eszközbeépítő szoftvert, a felügyelt PKI-szolgáltatásokat és a felhőalapú RADIUS-kiszolgálót. Tekintse meg árképzési oldalunkat, hogy megtudja, a SecureW2 megoldásai megfelelnek-e az Ön szervezetének.

The post EAP-TLS vs. PEAP-MSCHAPv2: Which Authentication Protocol is Superior? appeared first on SecureW2.

*** This is a Security Bloggers Network syndicated blog from SecureW2 authored by Jake Ludin. Olvassa el az eredeti bejegyzést a következő címen: https://www.securew2.com/blog/eap-tls-vs-peap-mschapv2-which-authentication-protocol-is-superior/