EAP-TLS vs. PEAP-MSCHAPv2: Který ověřovací protokol je lepší?

Zajištění bezpečného ověřování uživatelů sítě v bezdrátové síti má zásadní význam pro celkovou bezpečnost a zabezpečení vaší organizace. Nejpoužívanějšími protokoly bezdrátových sítí jsou dnes protokoly EAP (Extensible Authentication Protocols) používané v protokolu WPA2-Enterprise. Použití metody ověřování EAP zajišťuje, že informace uživatelů jsou odesílány vzduchem pomocí šifrování a nedochází k jejich odposlechu.

Dvě nejběžnější metody EAP, EAP-TLS a PEAP-MSCHAPv2, jsou běžně používány a přijímány jako bezpečné metody ověřování, ale jak fungují? A jak se liší v poskytování zabezpečení?

Konfigurace zabezpečené metody EAP

Přestože se proces konfigurace metod EAP-TLS i PEAP-MSCHAPv2 liší, mají jedno společné: neměli byste uživatelům umožnit ruční konfiguraci jejich zařízení pro přístup k síti. Pokud je to ponecháno na jejich vlastních zařízeních, má průměrný uživatel sítě dostatek příležitostí k chybné konfiguraci svého zařízení, čímž se stává otevřeným pro útoky MITM a Evil Twin.

Proces pro EAP-TLS zahrnuje registraci a instalaci digitálního certifikátu a oba protokoly vyžadují konfiguraci ověření certifikátu serveru, aby zůstaly účinné proti útokům na krádež pověření over-the-air. A to sotva pokryje všechny související kroky. Pro běžného uživatele sítě je proces u obou protokolů složitý a ruční konfiguraci je třeba se za každou cenu vyhnout.

Chcete-li obejít lístky na podporu a bezpečnostní rizika ruční konfigurace, doporučujeme nasadit software pro automatickou konfiguraci nových uživatelů. Řešení JoinNow společnosti SecureW2 pro onboarding přesně konfiguruje uživatele v několika krocích. Jednoduše se identifikují a po schválení jsou jejich zařízení bezpečně nakonfigurována pro přístup k síti pomocí autentizace EAP-TLS nebo PEAP-MSCHAPv2.. Proces je rychlý, jednoduchý a zajišťuje správnou konfiguraci všech uživatelů.

Ověřování pomocí protokolů EAP-TLS a PEAP-MSCHAPv2

Oba protokoly jsou považovány za metody EAP, takže každý z nich odesílá identifikační informace prostřednictvím šifrovaného tunelu EAP. Tento šifrovaný tunel zabraňuje jakémukoli vnějšímu uživateli přečíst informace odesílané vzduchem.

Proces pro koncového uživatele se však u obou protokolů výrazně liší. V případě protokolu PEAP-MSCHAPv2 musí uživatel zadat své pověření, které se odešle na server RADIUS, který pověření ověří a ověří ho pro přístup k síti. Protokol EAP-TLS využívá ověřování na základě certifikátů. Namísto zasílání pověření serveru RADIUS vzduchem jsou pověření použita pro jednorázový zápis certifikátu a certifikát je zaslán serveru RADIUS k ověření.. V průběhu celého života uživatele v organizaci je možnost automatického ověřování bez nutnosti pamatovat si heslo nebo ho aktualizovat kvůli zásadám změny hesla velkým přínosem pro uživatele.

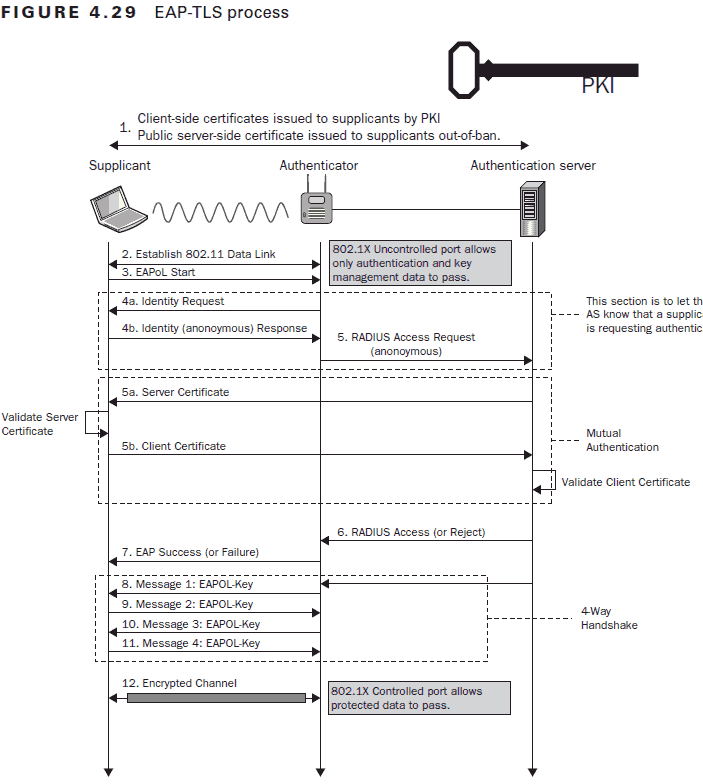

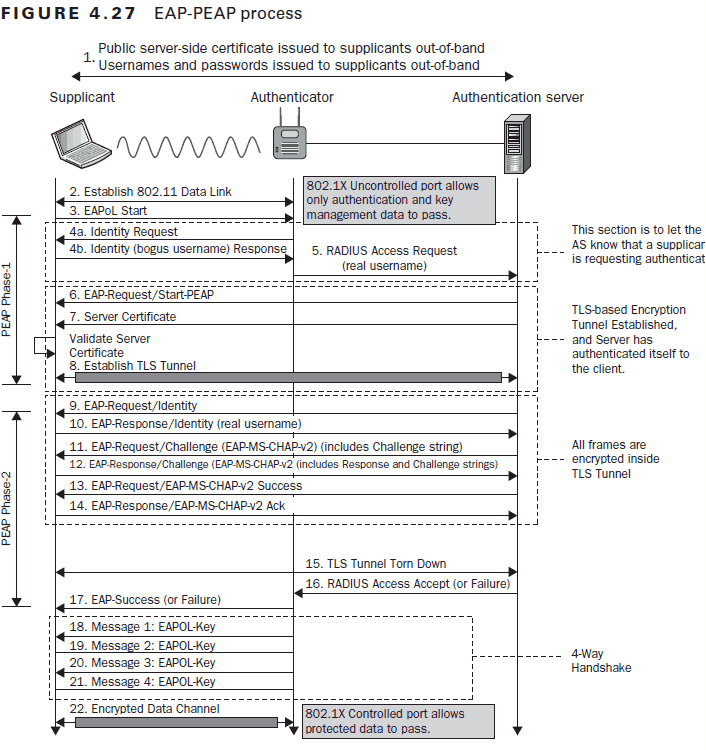

Ačkoli se informace vyměňované mezi klientským zařízením, přístupovým bodem (AP) a serverem RADIUS mohou mezi protokoly EAP-TLS a PEAP-MSCHAPv2 lišit, oba procházejí TLS Handshake. Jedná se o komunikační proces, při kterém si server a klient vyměňují identifikační informace. Obě strany si vzájemně ověří identitu, stanoví šifrovací algoritmy a dohodnou se na klíčích relace pro bezpečné ověření v síti. Níže jsou uvedeny obrázky ze studijní příručky Certified Wireless Security Professional s podrobným popisem procesu obou ověřovacích protokolů.

Primární rozdíl, který je třeba zdůraznit mezi výše uvedenými procesy ověřování, je počet zahrnutých kroků. Proces EAP-TLS má téměř o polovinu méně kroků k ověření.

Při jednotlivém ověření se jedná o extrémně krátký časový rozdíl. Pro jednoho ověřujícího uživatele je rozdíl téměř nepostřehnutelný. Kde tento rozdíl kroků vstupuje do hry, je v případě velké události ověřování.

Pokud nastane situace, kdy se o ověření pokouší velký počet uživatelů současně, stává se zkrácení procesu významnou výhodou. Je mnohem menší pravděpodobnost, že dojde ke zpomalení ověřování. Pokud je navíc systém RADIUS přetížen požadavky na ověření a nemá redundantní opatření, může v síti docházet k odmítání požadavků a časově náročným prodlevám. V zájmu produktivity může mít kratší proces velký význam.

Kde jsou metody ověřování rizikové?

Při porovnání bezpečnostních rizik ověřování na základě certifikátů a ověřování na základě pověření se ukazuje, že certifikáty jsou mnohem bezpečnější než pověření. Pověření nejsou z hlediska identity spolehlivá. Certifikáty nelze přenést nebo ukrást, protože jsou spojeny s identitou zařízení a uživatele; zatímco ukradené pověření lze použít bez metody, která by umožnila zjistit, zda je ověřovaný uživatel skutečně tím, za koho se vydává.

Kromě problémů s identitou existuje několik metod útoku pro krádež platných pověření. Útok typu man-in-the-middle lze použít k farmení pověření od uživatelů ověřujících se v nesprávné síti. Slovníkový útok lze provést na dálku odesláním nesčetných žádostí o ověření, dokud není odesláno správné heslo. A phishing je mimořádně častá metoda psychologického útoku, která má uživatele přimět k tomu, aby svá hesla prozradili. Celkově lze říci, že slabá hesla a jednoduché hackerské útoky mohou ohrozit integritu zabezpečené sítě.

Naproti tomu certifikáty nelze odcizit vzduchem ani použít vnějším aktérem. Jsou chráněny šifrováním pomocí soukromého klíče a nemohou být použity jiným zařízením. Jediným legitimním způsobem zneužití, jak obejít zabezpečení certifikátů, je složitý proces, kdy se hacker vydává za zaměstnance a obelstí dodavatele infrastruktury PKI, aby mu distribuoval platný certifikát. Tento proces je nesmírně obtížný a lze se mu vyhnout tím, že prodejce odvzdušníte a ujistíte se, že používá základní osvědčené postupy zabezpečení.

Ačkoli obě metody EAP chrání data odesílaná vzduchem, liší se v celkovém zabezpečení, účinnosti a uživatelském komfortu. Protokol EAP-TLS s ověřováním na základě certifikátu je jednoduše bezpečnější a nabízí lepší uživatelské prostředí s výhodami v oblasti efektivity a ochrany. Pokud hledáte zlatý standard pro ověřování, společnost SecureW2 nabízí řešení EAP-TLS na klíč, které zahrnuje software pro zavádění zařízení, spravované služby PKI a cloudový server RADIUS. Podívejte se na naši cenovou stránku a zjistěte, zda jsou řešení společnosti SecureW2 vhodná pro vaši organizaci.

The post EAP-TLS vs. PEAP-MSCHAPv2:

*** This is a Security Bloggers Network syndicated blog from SecureW2 authored by Jake Ludin. Původní příspěvek si můžete přečíst na adrese: https://www.securew2.com/blog/eap-tls-vs-peap-mschapv2-which-authentication-protocol-is-superior/