Firewall bazat pe rețea vs Firewall bazat pe gazdă-Discuție și comparație

Un „Firewall” este unul dintre cele mai populare dispozitive de securitate a calculatoarelor și a rețelelor pe care profesioniștii îl folosesc pentru a-și proteja activele și rețelele IT ale întreprinderilor.

La fel ca o ușă rezistentă la foc din clădiri, care protejează încăperile de un posibil incendiu și oprește răspândirea flăcărilor în interiorul clădirii, firewall-ul de securitate are o funcție similară pentru a împiedica pătrunderea și afectarea pachetelor și traficului rău intenționat care să afecteze activele informatice protejate.

În acest site am scris sute de articole în jurul firewall-urilor Cisco ASA, care reprezintă un exemplu clasic de firewall-uri hardware bazate pe rețea.

Cu toate acestea, există și alte tipuri de firewall-uri, cum ar fi firewall-urile bazate pe gazdă, pe care le vom discuta și compara în acest articol.

Ce este un firewall bazat pe rețea

După cum sugerează și numele, acest tip de firewall este utilizat în principal pentru a proteja rețele întregi de calculatoare de atacuri și, de asemenea, pentru a controla traficul de rețea astfel încât numai pachetele permise să poată ajunge la serverele și activele IT.

În imaginea de mai sus sunt prezentate mai multe firewall-uri Cisco ASA bazate pe rețea. După cum puteți vedea, acestea sunt dispozitive hardware care conțin mai multe porturi Ethernet pentru conectarea la o rețea (de la SMB la rețele mari de întreprinderi).

Aceste porturi sunt, de obicei, porturi de 1 Gbps cu conectori electrici RJ45, dar puteți găsi și porturi optice (de exemplu, porturi de viteză de 1 Gbps, 10 Gbps etc.) pentru conectarea la cabluri de fibră optică pentru distanțe mai mari și lățime de bandă mai mare.

Porturile fizice ale unui firewall de rețea sunt conectate la switch-uri de rețea pentru a implementa firewall-ul în cadrul rețelei LAN.

În forma sa cea mai simplă, puteți conecta mai multe porturi fizice ale firewall-ului la diferite switch-uri de rețea pentru a oferi acces controlat între diferite segmente de rețea.

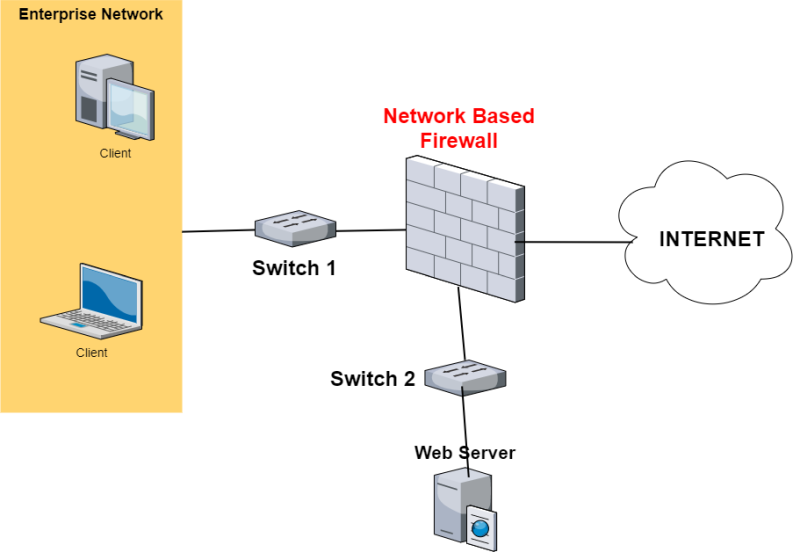

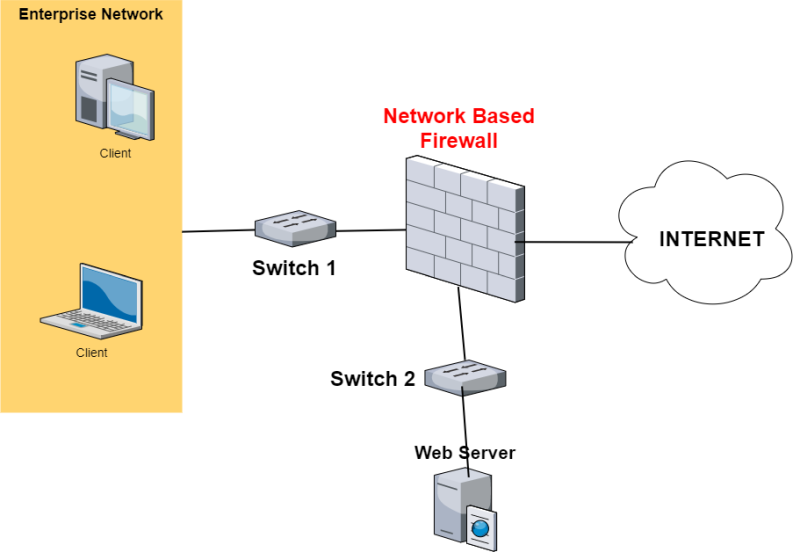

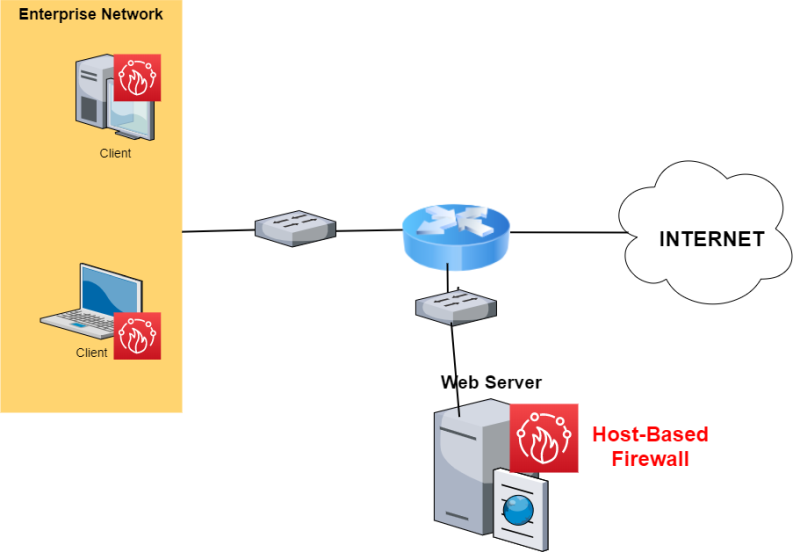

Cel mai popular caz de utilizare a unui firewall bazat pe rețea este atunci când este utilizat ca dispozitiv de frontieră Internet pentru a proteja rețeaua LAN a unei companii de Internet, așa cum se arată în diagrama de mai jos:

Rețeaua de mai sus este unul dintre cele mai populare cazuri de utilizare a firewall-urilor de rețea, așa cum sunt utilizate în rețelele de întreprindere. După cum puteți vedea, un port al firewall-ului este conectat la rețeaua Switch-1 care găzduiește toate dispozitivele client LAN ale rețelei întreprinderii.

Un alt port fizic al firewall-ului este conectat la o altă rețea Switch-2 care se conectează la un server web.

Prin urmare, în scenariul de mai sus am reușit să separăm serverul web accesibil publicului de restul rețelei întreprinderii prin intermediul dispozitivului de securitate. Aceasta este o bună practică de securitate deoarece, dacă Web Serverul Web este compromis de un hacker, nu va exista niciun acces la rețeaua internă securizată protejată.

Firewall-ul trebuie să fie configurat pentru a permite traficul dinspre Internet către Web Server la un anumit port TCP (portul 443 pentru HTTPs sau portul 80 pentru HTTP).

Toate celelalte tipuri de trafic vor fi blocate de firewall (i.e.adică nu va fi permis nici un trafic direct dinspre Internet către rețeaua internă a întreprinderii).

În plus, firewall-ul va permite și traficul de ieșire din rețeaua întreprinderii către Internet pentru a oferi acces la Internet gazdelor din rețeaua LAN internă.

După cum este descris în cazul de utilizare de mai sus, firewall-ul de rețea este responsabil pentru a permite sau a refuza pachetele de rețea între rețele (folosind reguli de acces OSI de nivel 3 și 4). Aceasta este cea mai elementară funcționalitate de bază a firewall-ului.

Cele mai noi generații de firewall-uri (denumite „Next Generation Firewalls”) inspectează, de asemenea, traficul la nivelul stratului de aplicație pentru a identifica traficul malițios și atacurile la nivelul aplicației (de exemplu, viruși, tentative de intruziune, atacuri de injecție SQL etc. etc.).

Ce este un firewall bazat pe gazdă

După cum sugerează și numele, un firewall bazat pe gazdă este o aplicație software instalată pe computerele sau serverele gazdă pentru a le proteja de atacuri.

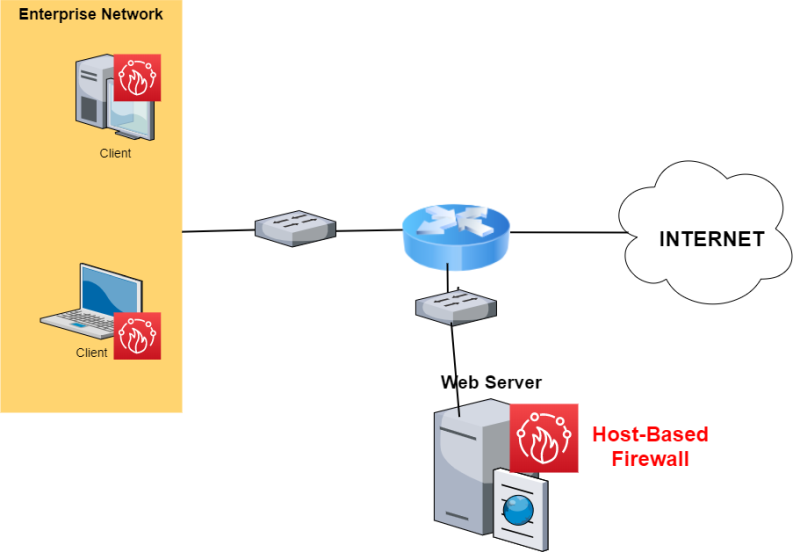

Deși rețeaua descrisă mai sus nu este recomandată în scenarii reale, ea ilustrează modul în care este utilizat un firewall bazat pe gazdă.

Rețineți că cea mai bună opțiune ar fi combinarea atât a unui firewall de rețea, cât și a unui firewall bazat pe gazdă pentru o protecție mai bună, folosind o abordare stratificată.

Firewall-ul bazat pe gazdă este instalat direct ca software pe gazdă și controlează traficul de intrare și de ieșire către și dinspre o anumită gazdă.

Un exemplu clasic de firewall bazat pe gazdă este Windows Firewall, care vine implicit în toate sistemele de operare Windows.

Pentru că acest tip de protecție este legat de gazda însăși, înseamnă că oferă protecție gazdei indiferent de rețeaua la care este conectată.

De exemplu, dacă sunteți conectat la rețeaua întreprinderii, sunteți deja protejat de firewall-ul de rețea. Acum, dacă vă luați laptopul cu un firewall bazat pe gazdă și îl conectați la o rețea WiFi externă, firewall-ul oferă în continuare protecție computerului.

În plus, unele firewall-uri bazate pe gazdă oferă, de asemenea, protecție împotriva atacurilor aplicațiilor. Deoarece acest tip de protecție este instalat pe gazda propriu-zisă, are vizibilitate asupra aplicațiilor și proceselor care rulează pe gazdă, prin urmare, firewall-ul poate proteja împotriva programelor malware care încearcă să infecteze sistemul.

Un punct slab al unui astfel de firewall este că poate fi dezactivat de un atacator care a reușit să obțină acces la nivel de administrator la gazdă.

Dacă gazda este compromisă de un hacker cu privilegii de administrator, firewall-ul bazat pe gazdă poate fi dezactivat, lucru imposibil de făcut în cazul firewall-urilor bazate pe rețea.

Comparare între firewall-urile bazate pe rețea și firewall-urile bazate pe gazdă

Principal în rețelele de întreprindere

| Caracteristici | Firewall-ul de rețea | Firewall-ul gazdă |

| Plasare | În interiorul rețelei (fie la granița/perimetrul sau în interiorul LAN) | La fiecare gazdă |

| Hardware/Software | Dispozitiv hardware | Aplicație software |

| Performanță | Performanță ridicată (lățime de bandă, conexiuni simultane etc) | Performanțe mai scăzute (deoarece se bazează pe software) |

| Nivel de protecție | Protecție la nivel de rețea plus protecție la nivel de aplicație (dacă se utilizează Next Generation Firewall) | Protecție la nivel de rețea plus protecție la nivel de aplicație (la unele modele) |

| Utilizare-cazuri de utilizare | Atât în calculatoarele personale din rețelele casnice, cât și în rețelele de întreprindere ca protecție suplimentară pe gazde. | |

| Segmentarea rețelei | Segmentare și control excelent la nivel de VLAN / Layer 3, dar nu poate restricționa traficul între gazdele din același VLAN | Micro-segmentare excelentă la nivel de gazdă, chiar dacă gazdele aparțin aceluiași VLAN. |

| Mobilitate | După ce firewall-ul este implementat în interiorul rețelei, este foarte greu de înlăturat sau de modificat. | Mobilitate ridicată, deoarece este legat de fiecare gazdă. |

| Management | Poate fi gestionat de la un server central de management al firewall-ului sau direct pe dispozitivul însuși | Greu de gestionat atunci când există sute de gazde în rețea. |

| Cât de ușor de ocolit | Firewall-urile de rețea nu pot fi ocolite de atacatori. | Mai ușor de ocolit. Dacă atacatorul compromite gazda prin intermediul unui exploit, firewall-ul poate fi dezactivat de către hacker. |

.