Firewall oparty na sieci vs Firewall oparty na hoście – omówienie i porównanie

„Firewall” jest jednym z najbardziej popularnych urządzeń bezpieczeństwa komputerowego i sieciowego, które profesjonaliści wykorzystują do ochrony zasobów informatycznych i sieci przedsiębiorstw.

Podobnie jak ognioodporne drzwi w budynkach, które chronią pomieszczenia przed ewentualnym pożarem i zatrzymują rozprzestrzenianie się płomieni w budynku, firewall bezpieczeństwa ma podobną funkcję, aby zapobiec przedostawaniu się złośliwych pakietów i ruchu i zaszkodzić chronionym zasobom komputerowym.

W tej witrynie napisałem setki artykułów wokół zapór Cisco ASA, które stanowią klasyczny przykład zapór sieciowych opartych na sprzęcie.

Jednakże istnieją również inne rodzaje zapór, takie jak zapory oparte na hoście, które również omówimy i porównamy w tym poście.

Co to jest firewall sieciowy

Jak sama nazwa wskazuje, ten typ firewalla jest głównie używany do ochrony całych sieci komputerowych przed atakami, a także do kontrolowania ruchu sieciowego tak, że tylko dozwolone pakiety są w stanie dotrzeć do serwerów i zasobów IT.

Zdjęcie powyżej przedstawia kilka sieciowych zapór ogniowych Cisco ASA. Jak widać, są to urządzenia sprzętowe zawierające kilka portów Ethernet do podłączenia do sieci (od SMB do dużych sieci korporacyjnych).

Porty te są zwykle portami 1 Gbps z elektrycznymi złączami RJ45, ale można również znaleźć porty optyczne (np. 1 Gbps, 10 Gbps porty prędkości itp.) do podłączenia do kabli światłowodowych dla większych odległości i większej przepustowości.

Fizyczne porty zapory sieciowej są podłączone do przełączników sieciowych w celu wdrożenia zapory w sieci LAN.

W najprostszej formie można podłączyć kilka fizycznych portów zapory sieciowej do różnych przełączników sieciowych w celu zapewnienia kontrolowanego dostępu między różnymi segmentami sieci.

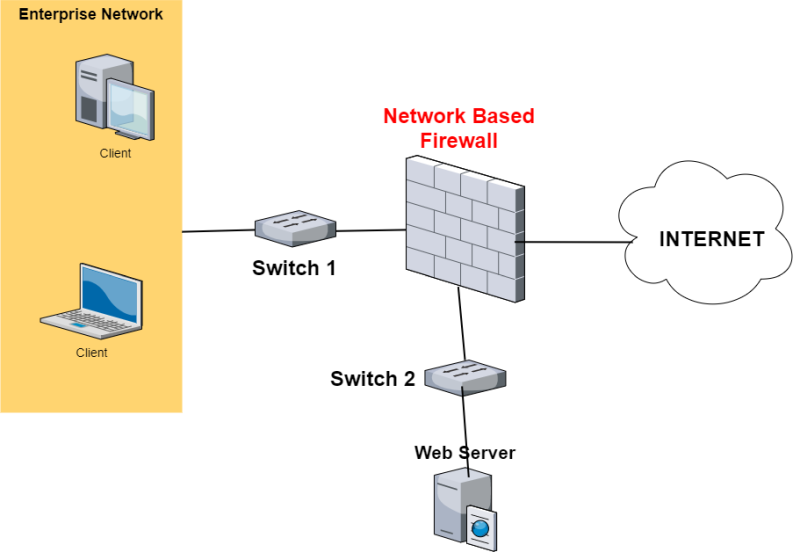

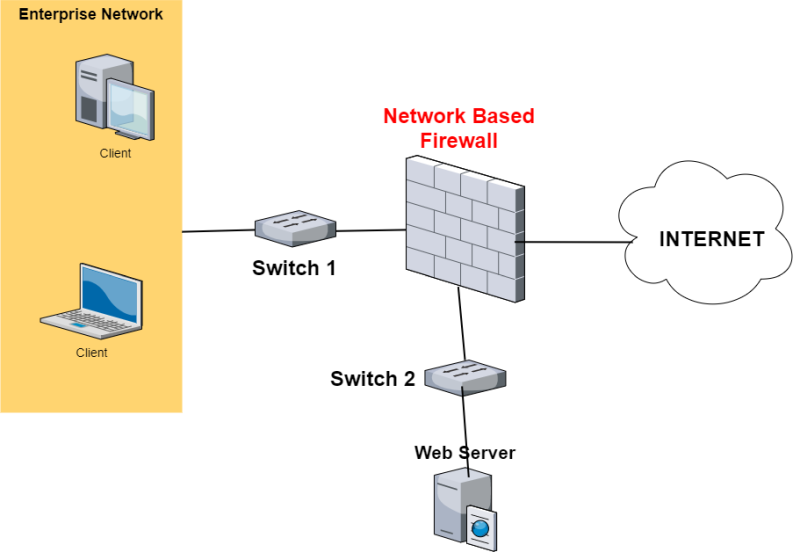

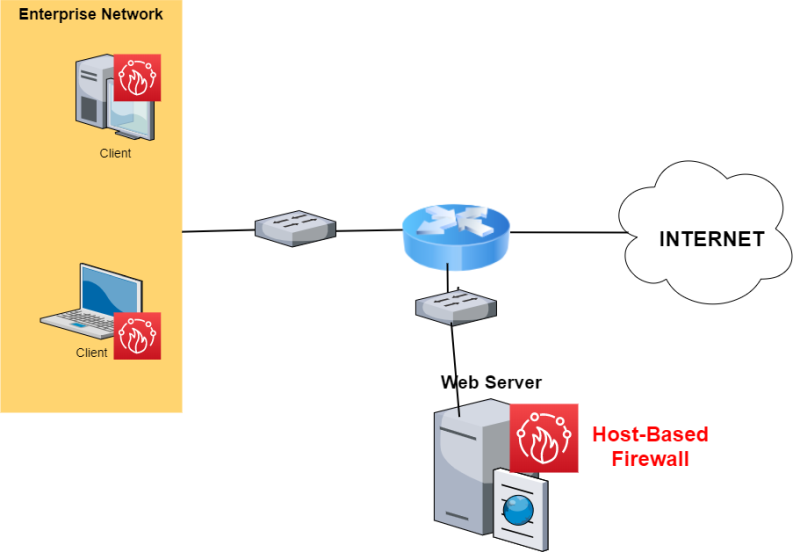

Najpopularniejszym przypadkiem użycia zapory sieciowej jest użycie jej jako urządzenia granicznego do ochrony sieci LAN firmy przed Internetem, jak pokazano na poniższym schemacie:

Powyższa sieć jest jednym z najpopularniejszych przypadków użycia zapór sieciowych w sieciach przedsiębiorstw. Jak widać, jeden port firewalla jest podłączony do sieci Switch-1, która mieści wszystkie urządzenia klienckie LAN sieci Enterprise Network.

Inny fizyczny port firewalla jest podłączony do innej sieci Switch-2, która łączy się z Web Server.

W związku z tym, w powyższym scenariuszu udało nam się oddzielić publicznie dostępny Web Server od reszty sieci Enterprise Network poprzez urządzenie bezpieczeństwa. Jest to dobra praktyka bezpieczeństwa, ponieważ jeśli Web Server zostanie skompromitowany przez hakera, nie będzie żadnego dostępu do chronionej wewnętrznej bezpiecznej sieci.

Zapora ogniowa musi być skonfigurowana tak, aby zezwalała na ruch z Internetu w kierunku Web Server na określonym porcie TCP (port 443 dla HTTP lub port 80 dla HTTP).

Wszystkie inne ruchy będą blokowane przez zaporę ogniową (tj.Ponadto, firewall zezwoli również na ruch wychodzący z sieci Enterprise Network w kierunku Internetu w celu zapewnienia dostępu do Internetu wewnętrznym hostom sieci LAN.

Jak opisano w powyższym przypadku użycia, firewall sieciowy jest odpowiedzialny za zezwalanie lub odmawianie pakietom sieciowym pomiędzy sieciami (przy użyciu reguł dostępu warstwy 3 i 4 OSI). Jest to najbardziej podstawowa funkcjonalność zapory sieciowej.

Najnowsze generacje zapór sieciowych (zwane „Next Generation Firewalls”) dokonują również inspekcji ruchu w warstwie aplikacji w celu identyfikacji złośliwego ruchu i ataków na poziomie aplikacji (np. wirusy, próby włamań, ataki SQL injection itp itd).

Co to jest firewall oparty na hoście

Jak sama nazwa wskazuje, firewall oparty na hoście to oprogramowanie instalowane na komputerach lub serwerach hosta w celu ich ochrony przed atakami.

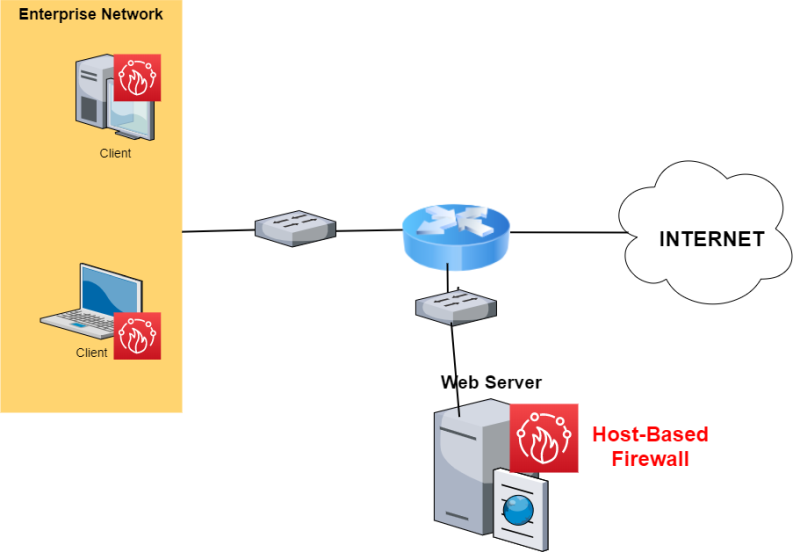

Pomimo że sieć przedstawiona powyżej nie jest zalecana w rzeczywistych scenariuszach, ilustruje ona sposób użycia firewalla opartego na hoście.

Zauważ, że najlepszą opcją byłoby połączenie zarówno zapory sieciowej, jak i zapory hosta dla lepszej ochrony przy użyciu podejścia warstwowego.

Zapora oparta na hoście jest bezpośrednio zainstalowana jako oprogramowanie na hoście i kontroluje ruch przychodzący i wychodzący do i z określonego hosta.

Klasycznym przykładem zapory hosta jest Windows Firewall, który przychodzi domyślnie we wszystkich systemach operacyjnych Windows.

Ponieważ ten typ ochrony jest związany z hostem, oznacza to, że zapewnia ochronę hosta bez względu na to, do jakiej sieci jest podłączony.

Na przykład, jeśli jesteś podłączony do sieci przedsiębiorstwa, jesteś już chroniony przez zaporę sieciową. Teraz, jeśli weźmiesz laptopa z zaporą sieciową opartą na hoście i podłączysz go do zewnętrznej sieci WiFi, zapora nadal zapewnia ochronę komputera.

Co więcej, niektóre zapory sieciowe oparte na hoście zapewniają również ochronę przed atakami aplikacji. Ponieważ ten rodzaj ochrony jest zainstalowany na rzeczywistym hoście, ma on wgląd w aplikacje i procesy uruchomione na hoście, dlatego zapora może chronić przed złośliwym oprogramowaniem, które próbuje zainfekować system.

Jednym słabym punktem takiej zapory jest to, że może ona zostać wyłączona przez napastnika, któremu udało się uzyskać dostęp do hosta na poziomie administratora.

Jeśli host zostanie zaatakowany przez hakera z uprawnieniami administratora, zapora oparta na hoście może zostać wyłączona, co jest niemożliwe w przypadku zapór opartych na sieci.

Porównanie między zaporami sieciowymi i opartymi na hoście

| Charakterystyka | Zapora sieciowa | Zapora hosta |

| Przemieszczenie | Wewnątrz sieci (albo na granicy/peryferiach, albo wewnątrz sieci). na granicy/perymetrze lub wewnątrz sieci LAN) | Na każdym hoście |

| Hardware/Software | Urządzenie hardware | Aplikacja software |

| Wydajność | Wysoka wydajność (przepustowość, | Niższa wydajność (ponieważ jest oparta na oprogramowaniu) |

| Poziom ochrony | Ochrona sieci plus ochrona na poziomie aplikacji (w przypadku korzystania z Next Generation Firewall) | Ochrona sieci plus ochrona aplikacji (w niektórych modelach) |

| Przypadki użyciaprzypadki | Głównie w sieciach korporacyjnych | Zarówno w komputerach osobistych w sieciach domowych, jak i w sieciach korporacyjnych jako dodatkowa ochrona hostów. |

| Segmentacja sieci | Doskonała segmentacja i kontrola na poziomie VLAN / Layer 3, ale nie może ograniczyć ruchu między hostami w tej samej sieci VLAN | Doskonała mikrosegmentacja na poziomie hosta, nawet jeśli hosty należą do tej samej sieci VLAN. |

| Mobilność | Gdy firewall zostanie wdrożony w sieci, bardzo trudno go usunąć lub zmienić. | Wysoka mobilność, ponieważ jest związany z każdym hostem. |

| Zarządzanie | Może być zarządzany z centralnego serwera zarządzania zaporą lub bezpośrednio na samym urządzeniu | Trudno nim zarządzać, gdy w sieci istnieją setki hostów. |

| Jak łatwo ominąć | Sieciowe zapory sieciowe nie mogą być omijane przez napastników. | Łatwiejsze do ominięcia. Jeśli atakujący skompromituje hosta za pomocą exploita, firewall może zostać wyłączony przez hakera. |

.