EAP-TLS vs. PEAP-MSCHAPv2: Który protokół uwierzytelniania jest lepszy?

Upewnienie się, że użytkownicy sieci są w stanie bezpiecznie uwierzytelnić się w sieci bezprzewodowej jest kluczowe dla ogólnego bezpieczeństwa i ochrony organizacji. Najpowszechniej stosowanymi obecnie protokołami sieci bezprzewodowej są Extensible Authentication Protocols (EAP) stosowane w standardzie WPA2-Enterprise. Wykorzystanie metody uwierzytelniania EAP zapewnia, że informacje użytkowników są przesyłane drogą bezprzewodową przy użyciu szyfrowania i pozwala uniknąć przechwycenia.

Dwie z najbardziej powszechnych metod EAP, EAP-TLS i PEAP-MSCHAPv2, są powszechnie używane i akceptowane jako bezpieczne metody uwierzytelniania, ale jak one działają? I jak się różnią w zapewnianiu bezpieczeństwa?

Konfiguracja bezpiecznej metody EAP

Pomimo, że proces konfiguracji zarówno EAP-TLS jak i PEAP-MSCHAPv2 jest różny, mają one jedną wspólną cechę; nie należy pozwalać użytkownikom na ręczne konfigurowanie ich urządzeń w celu uzyskania dostępu do sieci. Pozostawiony samemu sobie, przeciętny użytkownik sieci ma wiele możliwości błędnego skonfigurowania swojego urządzenia, pozostawiając je otwartym na ataki MITM i Evil Twin.

Proces dla EAP-TLS obejmuje zapisanie się i zainstalowanie cyfrowego certyfikatu, a oba protokoły wymagają konfiguracji walidacji certyfikatu serwera, aby pozostać skutecznym przeciwko atakom kradzieży danych uwierzytelniających over-the-air. A to nie obejmuje wszystkich etapów. Dla przeciętnego użytkownika sieci, proces jest skomplikowany dla obu i ręczna konfiguracja powinna być unikana za wszelką cenę.

Aby ominąć bilety wsparcia i ryzyko bezpieczeństwa ręcznej konfiguracji, zaleca się, aby wdrożyć oprogramowanie onboarding do automatycznej konfiguracji nowych użytkowników. Rozwiązanie JoinNow firmy SecureW2 umożliwia dokładną konfigurację użytkowników w kilku krokach. Wystarczy, że się zidentyfikują, a po zatwierdzeniu ich urządzenia zostaną bezpiecznie skonfigurowane do dostępu do sieci przy użyciu uwierzytelniania EAP-TLS lub PEAP-MSCHAPv2. Proces ten jest szybki, prosty i zapewnia, że wszyscy użytkownicy są prawidłowo skonfigurowani.

Uwierzytelnianie za pomocą EAP-TLS i PEAP-MSCHAPv2

Oba protokoły są uważane za metody EAP, więc każdy z nich wysyła informacje identyfikacyjne przez szyfrowany tunel EAP. Ten zaszyfrowany tunel uniemożliwia każdemu użytkownikowi zewnętrznemu odczytanie informacji przesyłanych w trybie over-the-air.

Jednakże proces dla użytkownika końcowego różni się znacząco pomiędzy tymi dwoma protokołami. W przypadku PEAP-MSCHAPv2 użytkownik musi wprowadzić swoje dane uwierzytelniające, które zostaną przesłane do serwera RADIUS, który zweryfikuje dane uwierzytelniające i uwierzytelni go w celu uzyskania dostępu do sieci. EAP-TLS wykorzystuje uwierzytelnianie oparte na certyfikatach. Zamiast wysyłać dane uwierzytelniające do serwera RADIUS over-the-air, dane uwierzytelniające są używane do jednorazowej rejestracji certyfikatu, a certyfikat jest wysyłany do serwera RADIUS w celu uwierzytelnienia. W ciągu całego okresu pracy użytkownika w organizacji, możliwość automatycznego uwierzytelniania bez konieczności zapamiętywania hasła lub jego aktualizacji w związku z polityką zmiany hasła jest ogromną korzyścią dla użytkownika.

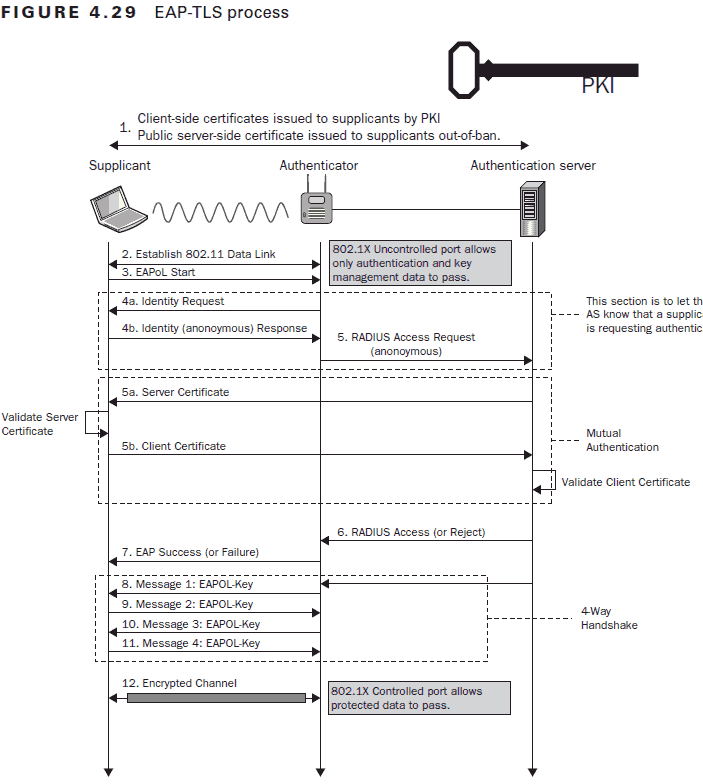

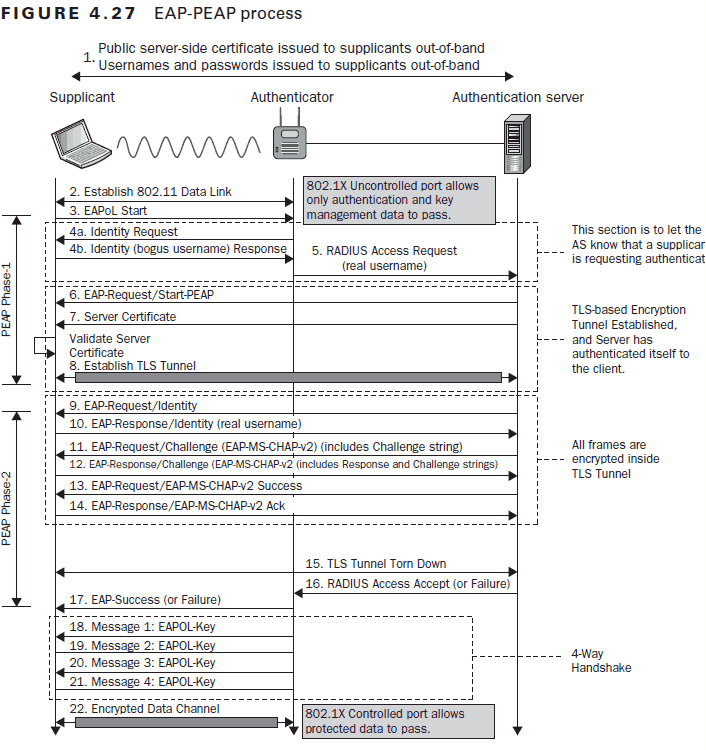

Pomimo, że informacje wymieniane pomiędzy urządzeniem klienckim, punktem dostępowym (AP) i serwerem RADIUS mogą być różne pomiędzy EAP-TLS i PEAP-MSCHAPv2, oba te urządzenia przechodzą przez TLS Handshake. Jest to proces komunikacji, w którym serwer i klient wymieniają informacje identyfikujące. Obie strony weryfikują nawzajem swoją tożsamość, ustalają algorytmy szyfrowania i uzgadniają klucze sesji w celu bezpiecznego uwierzytelnienia się w sieci. Poniżej znajdują się obrazy z podręcznika Certified Wireless Security Professional Study Guide przedstawiające szczegółowo proces dla obu protokołów uwierzytelniania.

Podstawową różnicą pomiędzy powyższymi procesami uwierzytelniania jest liczba kroków. Proces EAP-TLS ma prawie połowę mniej kroków do uwierzytelniania.

Na podstawie indywidualnego uwierzytelniania, jest to niezwykle krótka ilość czasu różnicy. Dla pojedynczego uwierzytelniającego się użytkownika, różnica jest prawie niezauważalna. Where this difference of steps comes into play is during the event of a large authentication event.

If there is a situation where a large number of users are attempting to authenticate at the same time, the shortened process becomes a significant advantage. Istnieje znacznie mniejsza szansa na spowolnienie uwierzytelniania. Dodatkowo, jeśli Twój RADIUS jest przeciążony żądaniami uwierzytelnienia i nie posiada środków redundancji, Twoja sieć może doświadczyć odmowy przyjęcia żądania i czasochłonnych opóźnień. Ze względu na wydajność, krótszy proces może stanowić dużą różnicę.

Gdzie metody uwierzytelniania są zagrożone?

Porównanie zagrożeń bezpieczeństwa uwierzytelniania opartego na certyfikatach i uwierzytelniania opartego na poświadczeniach ujawnia, że certyfikaty są znacznie bezpieczniejsze niż poświadczenia. Z punktu widzenia tożsamości, referencje nie są wiarygodne. Certyfikaty nie mogą zostać przeniesione lub skradzione, ponieważ są powiązane z tożsamością urządzenia i użytkownika; tymczasem skradzione dane uwierzytelniające mogą zostać użyte bez metody identyfikacji, czy uwierzytelniony użytkownik jest rzeczywiście tym, za kogo się podaje.

Poza kwestiami tożsamości, istnieje kilka metod ataku w celu kradzieży ważnych danych uwierzytelniających. Atak typu man-in-the-middle może być użyty do przechwycenia danych uwierzytelniających od użytkowników uwierzytelniających się do niewłaściwej sieci. Atak słownikowy może być przeprowadzony zdalnie poprzez wysyłanie niezliczonych żądań uwierzytelnienia do momentu wysłania poprawnego hasła. Natomiast phishing jest niezwykle powszechną metodą ataku psychologicznego, mającą na celu nakłonienie użytkowników do podania swoich haseł. Ogólnie rzecz biorąc, słabe hasła i proste ataki hakerskie mogą zagrozić integralności bezpiecznej sieci.

W przeciwieństwie do tego, certyfikaty nie mogą być skradzione over-the-air lub wykorzystane przez podmiot zewnętrzny. Są one chronione za pomocą szyfrowania klucza prywatnego i nie mogą być wykorzystane przez inne urządzenie. Jedynym legalnym sposobem obejścia zabezpieczeń certyfikatów jest skomplikowany proces, w którym haker podszywa się pod pracownika i oszukuje dostawcę PKI, aby ten wydał mu ważny certyfikat. Proces ten jest niezwykle trudny i można go uniknąć, wentylując swojego sprzedawcę i upewniając się, że używają podstawowych praktyk bezpieczeństwa.

Obydwie metody EAP chronią dane przesyłane over-the-air, różnią się one ogólnym bezpieczeństwem, wydajnością i doświadczeniem użytkownika. EAP-TLS z uwierzytelnianiem opartym na certyfikatach jest po prostu bezpieczniejszy i oferuje lepsze wrażenia użytkownika z korzyścią dla wydajności i ochrony. Jeśli szukasz złotego standardu uwierzytelniania, SecureW2 oferuje gotowe rozwiązanie EAP-TLS, które obejmuje oprogramowanie do obsługi urządzeń, usługi Managed PKI oraz serwer RADIUS w chmurze. Sprawdź naszą stronę z cenami, aby przekonać się, czy rozwiązania SecureW2 pasują do Twojej organizacji.

The post EAP-TLS vs. PEAP-MSCHAPv2: Which Authentication Protocol is Superior? appeared first on SecureW2.

*** This is a Security Bloggers Network syndicated blog from SecureW2 autorem jest Jake Ludin. Przeczytaj oryginalny post na: https://www.securew2.com/blog/eap-tls-vs-peap-mschapv2-which-authentication-protocol-is-superior/