Netwerk-gebaseerde firewall vs Host-gebaseerde firewall-Discussie en vergelijking

Een “firewall” is een van de populairste computer- en netwerkbeveiligingsapparaten die professionals gebruiken om hun IT-bedrijfsmiddelen en -netwerken te beschermen.

Net als een brandwerende deur in gebouwen die kamers tegen een mogelijke brand beschermt en de verspreiding van vlammen binnen het gebouw tegenhoudt, heeft de beveiligingsfirewall een vergelijkbare functie om te voorkomen dat schadelijke pakketten en verkeer uw beveiligde computermiddelen binnendringen en schade toebrengen.

In deze website heb ik honderden artikelen geschreven rond Cisco ASA firewalls, die een klassiek voorbeeld zijn van hardware netwerk-gebaseerde firewalls.

Echter, er zijn ook andere soorten firewalls, zoals host-gebaseerde firewalls die we ook zullen bespreken en vergelijken in deze post.

Wat is een netwerk-gebaseerde firewall

Zoals de naam al aangeeft, wordt dit type firewall voornamelijk gebruikt om hele computernetwerken te beschermen tegen aanvallen en ook voor het regelen van netwerkverkeer, zodat alleen toegestane pakketten in staat zijn om uw servers en IT-assets te bereiken.

In de bovenstaande afbeelding ziet u verschillende netwerkgebaseerde firewalls van Cisco ASA. Zoals u kunt zien, zijn dit hardware-apparaten die verschillende Ethernet-poorten bevatten voor aansluiting op een netwerk (variërend van MKB tot grote Enterprise Networks).

Deze poorten zijn meestal 1 Gbps poorten met elektrische RJ45-connectoren, maar er zijn ook optische poorten (b.v. 1 Gbps, 10 Gbps speed poorten, enz.) voor aansluiting op glasvezelkabels voor grotere afstanden en grotere bandbreedte.

De fysieke poorten van een netwerk-firewall zijn verbonden met netwerk-switches om de firewall binnen het LAN-netwerk te implementeren.

In zijn eenvoudigste vorm kunt u verschillende fysieke poorten van de firewall op verschillende netwerkswitches aansluiten om gecontroleerde toegang tussen verschillende netwerksegmenten te verschaffen.

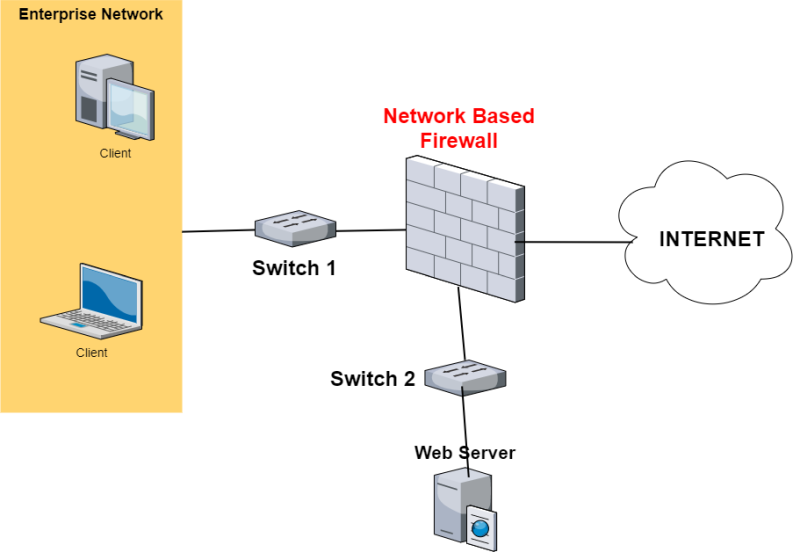

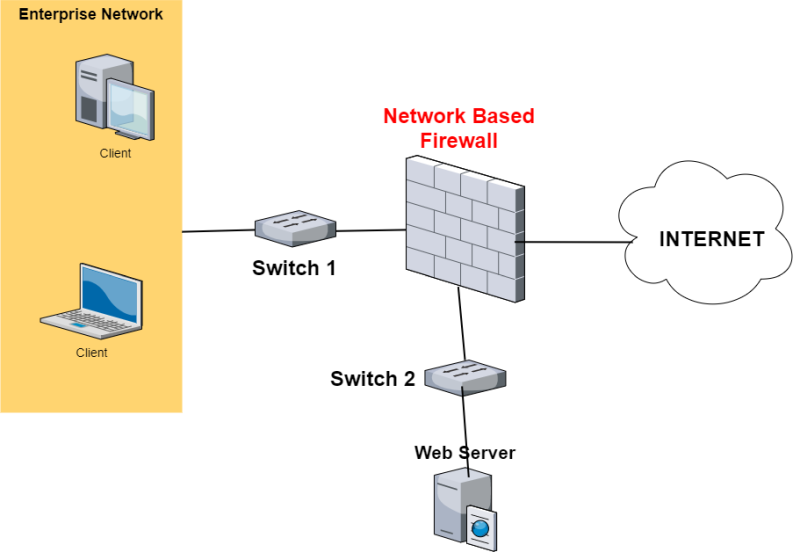

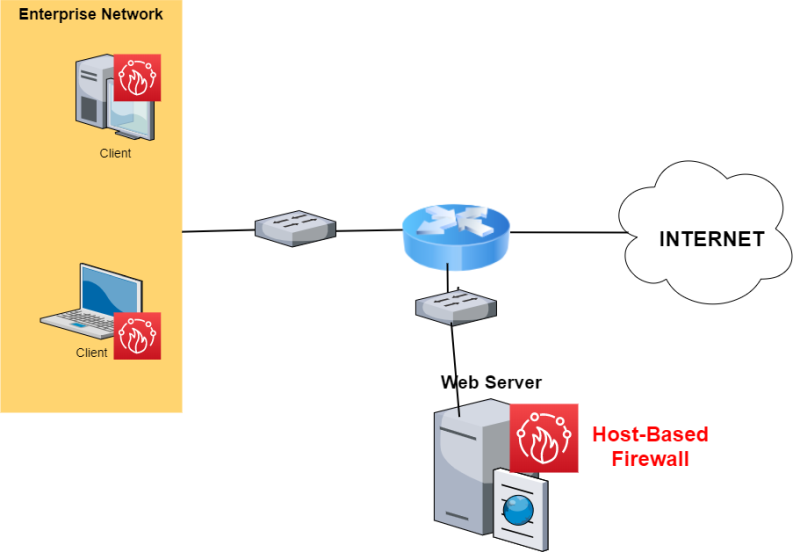

Het populairste gebruik van een netwerk-firewall is wanneer deze wordt gebruikt als internet-grensapparaat om het LAN van een bedrijf te beschermen tegen internet, zoals te zien is in het onderstaande diagram:

Het bovenstaande netwerk is een van de populairste use-cases van netwerk-firewalls zoals gebruikt in bedrijfsnetwerken. Zoals u kunt zien, is één poort van de firewall verbonden met het netwerk Switch-1 dat alle LAN-clientapparaten van het bedrijfsnetwerk huisvest.

Een andere fysieke poort van de firewall is verbonden met een ander netwerk Switch-2 dat verbinding maakt met een webserver.

Daarom zijn we er in het bovenstaande scenario in geslaagd om de openbaar toegankelijke webserver via het beveiligingsapparaat af te scheiden van de rest van het bedrijfsnetwerk. Dit is een goede beveiligingspraktijk, want als de Web Server wordt gecompromitteerd door een hacker, zal er geen toegang zijn tot het beveiligde interne netwerk.

De firewall moet worden geconfigureerd om verkeer van Internet naar de Web Server op een specifieke TCP-poort (poort 443 voor HTTP’s of poort 80 voor HTTP) toe te staan.

Al het andere verkeer wordt door de firewall geblokkeerd (d.w.z.

Daarnaast staat de firewall ook uitgaand verkeer van het ondernemingsnetwerk naar het internet toe om internettoegang aan interne LAN-hosts te verlenen.

Zoals in de bovenstaande use-case beschreven, is de netwerkfirewall verantwoordelijk voor het toestaan of weigeren van netwerkpakketten tussen netwerken (met behulp van OSI Layer 3- en Layer 4-toegangsregels). Dit is de meest elementaire functionaliteit van de firewall.

De nieuwste generaties firewalls (die “Next Generation Firewalls” worden genoemd) inspecteren ook verkeer op de applicatielaag om kwaadaardig verkeer en aanvallen op applicatieniveau te identificeren (bijv. virussen, inbraakpogingen, SQL-injectieaanvallen, enz. enz.).

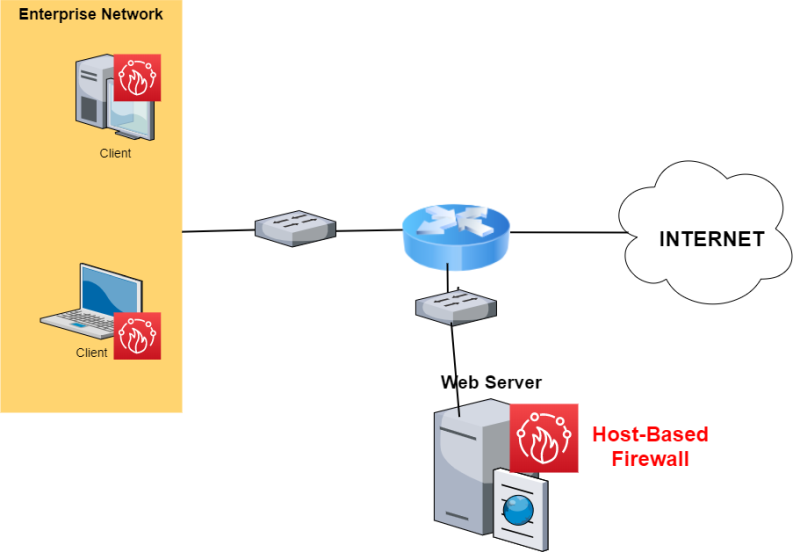

Wat is een hostgebaseerde firewall

Zoals de naam al aangeeft, is een hostgebaseerde firewall een softwaretoepassing die op hostcomputers of servers wordt geïnstalleerd om deze tegen aanvallen te beschermen.

Hoewel het hierboven afgebeelde netwerk niet in reële scenario’s wordt aanbevolen, illustreert het hoe een hostgebaseerde firewall wordt gebruikt.

Merk op dat de beste optie zou zijn om zowel een netwerk-firewall als host-firewalls te combineren voor een betere bescherming met behulp van een gelaagde aanpak.

De host-firewall wordt rechtstreeks als software op de host geïnstalleerd en regelt het inkomende en uitgaande verkeer van en naar de specifieke host.

Een klassiek voorbeeld van een host-firewall is de Windows Firewall, die standaard in alle Windows-besturingssystemen is ingebouwd.

Omdat dit type beveiliging aan de host zelf is gebonden, betekent dit dat het bescherming biedt aan de host, ongeacht op welk netwerk deze is aangesloten.

Bijv. als u bent aangesloten op uw bedrijfsnetwerk, bent u al beschermd door uw netwerk-firewall. Als u nu uw laptop met een host-gebaseerde firewall neemt en deze op een extern WiFi-netwerk aansluit, biedt de firewall nog steeds bescherming aan de computer.

Daarnaast bieden sommige host-gebaseerde firewalls ook bescherming tegen applicatie-aanvallen. Omdat dit type beveiliging op de host zelf is geïnstalleerd, heeft het zicht op de toepassingen en processen die op de host worden uitgevoerd. Daarom kan de firewall bescherming bieden tegen malware die het systeem probeert te infecteren.

Een zwak punt van een dergelijke firewall is dat deze kan worden uitgeschakeld door een aanvaller die erin is geslaagd op beheerdersniveau toegang tot de host te krijgen.

Als de host wordt gecompromitteerd door een hacker met beheerdersrechten, kan de host-gebaseerde firewall worden uitgeschakeld, iets wat onmogelijk is bij netwerk-gebaseerde firewalls.

Vergelijking tussen netwerk- en host-firewalls

| Karakteristieken | Netwerk-firewall | Host-firewall |

| Plaats | Binnen het netwerk (ofwel aan de rand/perimeter of binnen het netwerk). de grens/perimeter of binnen het LAN) | Op elke host |

| Hardware/Software | Hardware apparaat | Softwaretoepassing |

| Prestaties | Hoge prestaties (bandbreedte, gelijktijdige verbindingen, enz.) | Lagere prestaties (omdat het op software gebaseerd is) |

| Beveiligingsniveau | Netwerkbeveiliging plus beveiliging op applicatieniveau (bij gebruik van Next Generation Firewall) | Netwerkbeveiliging plus beveiliging op applicatieniveau (op sommige modellen) |

| Gebruiks-gevallen | Vooral in bedrijfsnetwerken | Zowel in personal computers in thuisnetwerken als ook in bedrijfsnetwerken als extra bescherming op hosts. |

| Network Segmentation | Grote segmentatie en controle op VLAN / Layer 3 niveau, maar kan verkeer tussen hosts in hetzelfde VLAN niet beperken | Grote micro-segmentatie op host niveau, zelfs als de hosts in hetzelfde VLAN thuishoren. |

| Mobiliteit | Als de firewall eenmaal in het netwerk is geïmplementeerd, is hij zeer moeilijk te verwijderen of te wijzigen. | Hoge mobiliteit omdat het gebonden is aan elke host. |

| Beheer | Kan worden beheerd vanaf een centrale firewall management server of direct op het apparaat zelf | Moeilijk te beheren wanneer er honderden hosts in het netwerk zijn. |

| Hoe gemakkelijk te omzeilen | Netwerk-firewalls kunnen niet door aanvallers worden omzeild. | Hoe gemakkelijk te omzeilen. Als de aanvaller de host via een exploit in gevaar brengt, kan de firewall door de hacker worden uitgeschakeld. |