EAP-TLS vs. PEAP-MSCHAPv2: Welk authenticatieprotocol is superieur?

Zorgen dat netwerkgebruikers zich veilig kunnen authenticeren op het draadloze netwerk is van essentieel belang voor de algehele veiligheid en beveiliging van uw organisatie. De meest gebruikte draadloze netwerkprotocollen van dit moment zijn de Extensible Authentication Protocols (EAP) die worden gebruikt in WPA2-Enterprise. Het gebruik van een EAP-authenticatiemethode zorgt ervoor dat de informatie van gebruikers over-the-air wordt verzonden met gebruikmaking van encryptie en voorkomt interceptie.

Twee van de meest voorkomende EAP-methoden, EAP-TLS en PEAP-MSCHAPv2, worden algemeen gebruikt en geaccepteerd als veilige authenticatiemethoden, maar hoe werken ze? En hoe verschillen ze in het bieden van beveiliging?

Configuratie van de Secure EAP Method

Hoewel het configuratieproces voor zowel EAP-TLS als PEAP-MSCHAPv2 verschillend is, hebben ze één ding gemeen; u moet gebruikers niet toestaan hun apparaten handmatig te configureren voor netwerktoegang. De gemiddelde netwerkgebruiker heeft voldoende mogelijkheden om zijn apparaat verkeerd te configureren, waardoor het kwetsbaar wordt voor MITM en Evil Twin aanvallen.

Het proces voor EAP-TLS omvat het inschrijven voor en installeren van een digitaal certificaat, en beide protocollen vereisen configuratie van server certificaat validatie om effectief te blijven tegen over-the-air credential diefstal aanvallen. En dit omvat nauwelijks alle stappen die nodig zijn. Voor de gemiddelde netwerkgebruiker is het proces voor beide ingewikkeld en handmatige configuratie moet koste wat kost worden vermeden.

Om de support tickets en veiligheidsrisico’s van handmatige configuratie te omzeilen, is het aanbevolen dat u een onboarding software inzet om nieuwe gebruikers automatisch te configureren. SecureW2’s JoinNow onboarding oplossing configureert gebruikers nauwkeurig met in een paar stappen. Ze identificeren zichzelf en zodra goedgekeurd, worden hun apparaten veilig geconfigureerd voor netwerktoegang met behulp van EAP-TLS of PEAP-MSCHAPv2 verificatie. Het proces is snel, eenvoudig, en zorgt ervoor dat alle gebruikers correct zijn geconfigureerd.

Authenticatie Met EAP-TLS en PEAP-MSCHAPv2

Beide protocollen worden beschouwd als EAP-methoden, dus ze sturen elk identificerende informatie door de versleutelde EAP-tunnel. Deze versleutelde tunnel voorkomt dat een gebruiker van buitenaf de informatie kan lezen die over-the-air wordt verzonden.

Het proces voor de eindgebruiker verschilt echter aanzienlijk tussen de twee protocollen. Bij PEAP-MSCHAPv2 moet de gebruiker zijn inloggegevens invoeren om deze naar de RADIUS Server te sturen, die de inloggegevens verifieert en hem authenticeert voor netwerktoegang. EAP-TLS maakt gebruik van authenticatie op basis van certificaten. In plaats van de inloggegevens over-the-air naar de RADIUS-server te zenden, worden de inloggegevens gebruikt voor een eenmalige certificaatinschrijving, en wordt het certificaat naar de RADIUS-server gezonden voor verificatie. In de loop van de levensduur van de gebruiker bij de organisatie, in staat zijn om auto-authenticatie zonder het onthouden van een wachtwoord of bijwerken als gevolg van een wachtwoord change policy is een enorm voordeel voor de gebruiker ervaring.

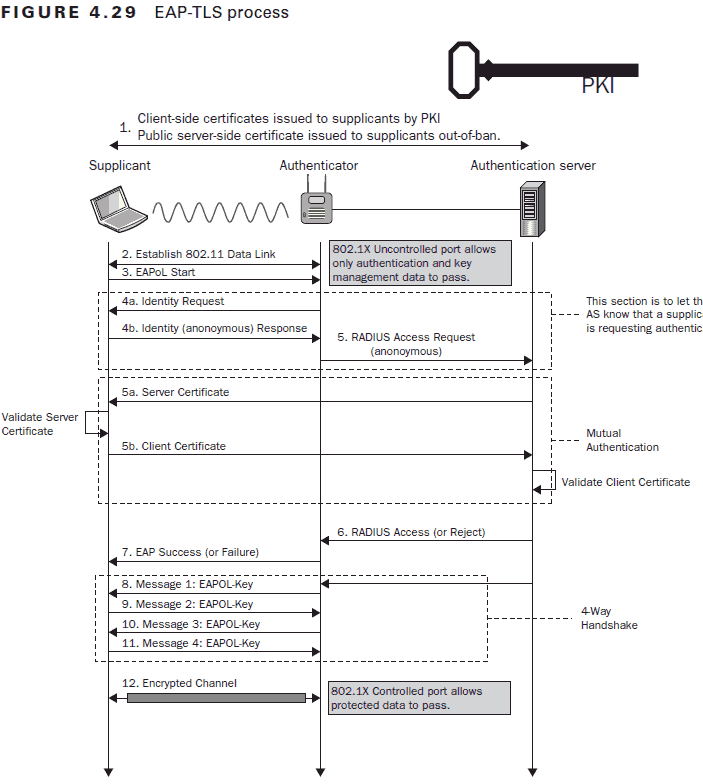

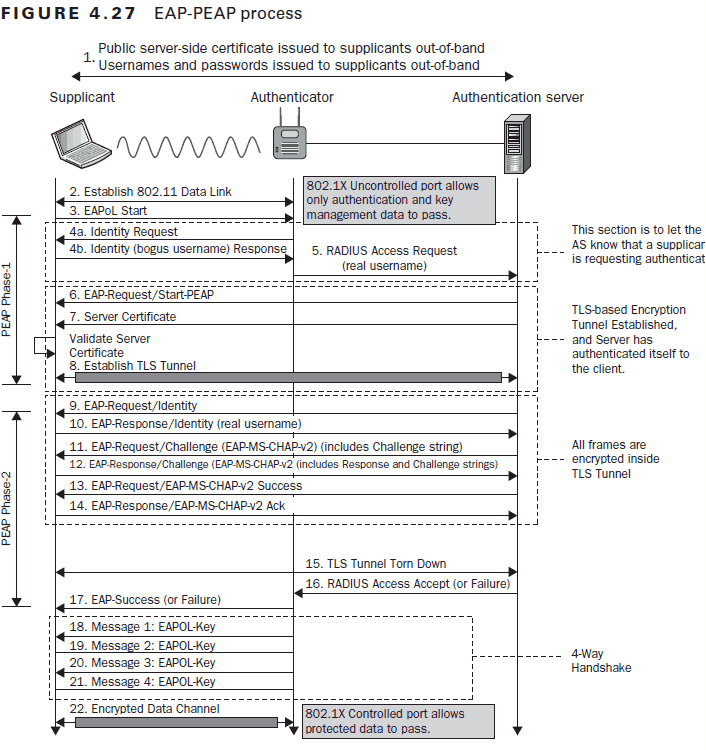

Hoewel de uitgewisselde informatie tussen de client-apparaat, Access Point (AP), en RADIUS-server kan verschillen tussen EAP-TLS en PEAP-MSCHAPv2, ze ondergaan allebei een TLS Handshake. Dit is het communicatieproces waarin de server en de client identificatie-informatie uitwisselen. De twee partijen verifiëren elkaars identiteit, stellen encryptie-algoritmen vast en maken afspraken over sessiesleutels om zich veilig op het netwerk te authentiseren. Hieronder vindt u afbeeldingen uit de Certified Wireless Security Professional Study Guide waarin het proces voor beide authenticatieprotocollen in detail wordt beschreven.

Het belangrijkste verschil tussen de bovenstaande authenticatieprocessen is het aantal stappen dat moet worden doorlopen. Het EAP-TLS-proces heeft bijna de helft minder stappen nodig om te authenticeren.

Op basis van individuele authenticatie is dit een extreem kort tijdsverschil. Voor een enkele authenticerende gebruiker, is het verschil bijna niet waarneembaar. Waar dit verschil van stappen in het spel komt is tijdens het geval van een grote authenticatie event.

Als er een situatie is waarin een groot aantal gebruikers probeert te authenticeren op hetzelfde moment, wordt het verkorte proces een aanzienlijk voordeel. Er is een veel kleinere kans op een vertraging in de authenticatie. Bovendien, als uw RADIUS overbelast is met authenticatieverzoeken en geen redundantiemaatregelen heeft, kan uw netwerk te maken krijgen met verzoekweigeringen en tijdrovende vertragingen. Voor de productiviteit kan een korter proces een groot verschil maken.

Waar zijn authenticatiemethoden in gevaar?

Uits een vergelijking van de veiligheidsrisico’s van authenticatie op basis van certificaten en authenticatie op basis van referenties, blijkt dat certificaten veel veiliger zijn dan referenties. Vanuit identiteitsoogpunt zijn certificaten niet betrouwbaar. Certificaten kunnen niet worden overgedragen of gestolen omdat ze zijn gekoppeld aan de identiteit van het apparaat en de gebruiker; gestolen referenties kunnen daarentegen worden gebruikt zonder een methode om vast te stellen of de geauthenticeerde gebruiker werkelijk is wie hij beweert te zijn.

Naast identiteitskwesties zijn er verschillende aanvalsmethoden om geldige referenties te stelen. Een man-in-the-middle aanval kan worden gebruikt om referenties te kweken van gebruikers die zich op het verkeerde netwerk authenticeren. Een woordenboekaanval kan op afstand worden uitgevoerd door ontelbare authenticatieverzoeken te verzenden totdat het juiste wachtwoord wordt verzonden. En phishing is een veelgebruikte psychologische aanvalsmethode om gebruikers te verleiden hun wachtwoord op te geven. Al met al kunnen zwakke wachtwoorden en eenvoudige hackaanvallen de integriteit van een beveiligd netwerk bedreigen.

Certificaten daarentegen kunnen niet over-the-air worden gestolen of door een externe actor worden gebruikt. Ze zijn beveiligd met private key-encryptie en kunnen niet door een ander apparaat worden gebruikt. De enige legitieme manier om de beveiliging van certificaten te omzeilen is een ingewikkeld proces waarbij de hacker zich voordoet als een werknemer en een PKI-verkoper om de tuin leidt door hem een geldig certificaat te verstrekken. Het proces is uiterst moeilijk en kan worden vermeden door uw leverancier te ventileren en ervoor te zorgen dat ze elementaire beste beveiligingspraktijken gebruiken.

Weliswaar beschermen beide EAP-methoden de gegevens die over-the-air worden verzonden, maar ze verschillen in algehele beveiliging, efficiëntie en gebruikerservaring. EAP-TLS met certificaatgebaseerde authenticatie is gewoon veiliger en biedt een superieure gebruikerservaring met voordelen op het gebied van efficiency en bescherming. Als u op zoek bent naar de gouden standaard voor authenticatie, biedt SecureW2 een kant-en-klare EAP-TLS-oplossing met onboardingsoftware voor apparaten, Managed PKI Services en een Cloud RADIUS Server. Kijk op onze prijzenpagina om te zien of SecureW2’s oplossingen geschikt zijn voor uw organisatie.

The post EAP-TLS vs. PEAP-MSCHAPv2: Which Authentication Protocol is Superior? appeared first on SecureW2.

*** Dit is een Security Bloggers Network syndicated blog van SecureW2, geschreven door Jake Ludin. Lees het originele bericht op: https://www.securew2.com/blog/eap-tls-vs-peap-mschapv2-which-authentication-protocol-is-superior/