Authenticatieprotocollen: LDAP vs Kerberos vs OAuth2 vs SAML vs RADIUS

Gebruikersauthenticatie in applicaties is een van de grootste uitdagingen waar de IT-afdeling op dit moment voor staat. Er zijn veel verschillende systemen waartoe een gebruiker toegang moet hebben, en daarom zijn de meeste authenticatieprotocollen doorgaans open standaarden.

Bij het lezen van vragen over authenticatieprotocollen op Stack Overflow wordt het vrij duidelijk dat dit een verwarrend en overweldigend onderwerp kan zijn.

In dit blogbericht introduceren we de vijf meest gebruikte authenticatieprotocollen en leggen we uit hoe ze werken en wat hun voordelen zijn.

LDAP

LDAP (Lightweight Directory Access Protocol) is een softwareprotocol waarmee iedereen organisaties, personen en andere bronnen zoals bestanden en apparaten in een netwerk kan lokaliseren, of dit nu op het openbare internet is of op een bedrijfsintranet.

Het is eerlijk om te zeggen dat LDAP een populair programma is geworden. Het diende als fundament waarop Microsoft Active Directory bouwde, en heeft een belangrijke rol gespeeld bij de ontwikkeling van de huidige cloudgebaseerde directory’s (ook bekend als Directories-as-a-Service).

LDAP verzendt berichten tussen servers en clienttoepassingen die alles kunnen omvatten, van clientverzoeken tot gegevensopmaak.

Op een functioneel niveau werkt LDAP door een LDAP-gebruiker aan een LDAP-server te binden. De client verzendt een operatieverzoek waarin om een bepaalde reeks informatie wordt gevraagd, zoals aanmeldingsgegevens van de gebruiker of andere organisatorische gegevens. De LDAP-server verwerkt vervolgens de query op basis van zijn interne taal, communiceert zo nodig met directorydiensten en antwoordt. Wanneer de client het antwoord ontvangt, wordt de verbinding met de server verbroken en worden de gegevens dienovereenkomstig verwerkt.

Gebruik onze gids voor het genereren van leads voor MSP’s

Lees meer over hoe u met succes leads kunt genereren en kunt opschalen

Ga naar gids

Kerberos

Kerberos is een netwerkauthenticatieprotocol. Het is ontworpen om sterke authenticatie te bieden voor client/servertoepassingen door gebruik te maken van cryptografie met geheime sleutels. Een vrije implementatie van dit protocol is beschikbaar bij het Massachusetts Institute of Technology. Kerberos is ook beschikbaar in veel commerciële producten.

Hier volgen de basisstappen voor authenticatie in een Kerber-omgeving.

- Cliënt vraagt een authenticatieticket (TGT) aan bij het Key Distribution Center (KDC).

- Het KDC verifieert de inloggegevens en stuurt een versleutelde TGT en sessiesleutel terug.

- Cliënt vraagt toegang aan tot een applicatie op een server. Er wordt een ticket voor de applicatieserver naar de KDC gestuurd, dat bestaat uit de TGT van de cliënt en een authenticator.

- De KDC stuurt een ticket en een sessiesleutel naar de gebruiker.

- Het ticket wordt naar de applicatieserver gestuurd. Zodra het ticket en de authenticator zijn ontvangen, kan de server de client authenticeren.

- De server antwoordt de client met een andere authenticator. Na ontvangst van deze authenticator kan de client de server authenticeren.

Oauth 2

Outh 2 is een autorisatieraamwerk waarmee applicaties beperkte toegang kunnen krijgen tot gebruikersaccounts op een HTTP-service, zoals Facebook, GitHub en DigitalOcean.

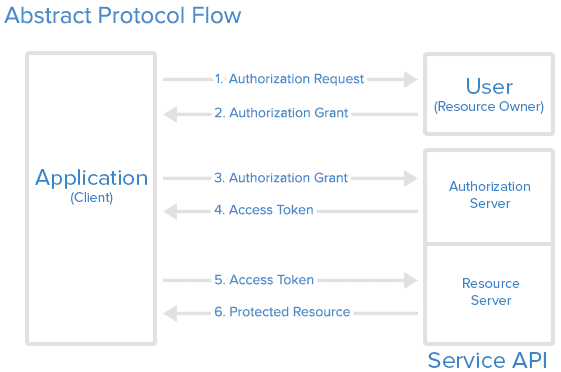

Hier volgt een beschrijving van de basisstappen in het autorisatieproces:

- Applicatie vraagt autorisatie voor toegang tot service resources aan de gebruiker.

- Als die gebruiker akkoord gaat dan ontvangt de applicatie een autorisatie grant.

- Applicatie vraagt een access token aan bij de autorisatie server (API). Dit wordt gedaan door haar identiteit en de autorisatietoekenning te presenteren.

- Als de identiteit van de applicatie is geauthenticeerd en de autorisatietoekenning geldig is, geeft de API een toegangstoken aan de applicatie af. De autorisatie is voltooid.

- De applicatie vraagt de bron aan bij de API en presenteert het toegangstoken voor authenticatie.

- Als het toegangstoken geldig is, serveert de API de bron aan de applicatie.

SAML

Security Assertion Markup Language (SAML) is een op XML gebaseerde, open standaard gegevensindeling voor het uitwisselen van authenticatie- en autorisatiegegevens tussen partijen, in het bijzonder tussen een identity provider en een service provider. SAML is een product van het OASIS Security Services Technical Committee.

JumpCloud is een van de beste Single Sign-On (SSO) providers die SAML authenticatieprotocollen ondersteunt. JumpCloud’s SSO biedt SAML integraties met 700 populaire bedrijfsapplicaties (waaronder Kisi) en geautomatiseerde user lifecycle management functies zoals Just-in-Time (JIT) provisioning en SCIM provisioning/deprovisioning.

Hier volgt een beschrijving van de typische stappen in het authenticatieproces:

- Gebruiker benadert externe applicatie via een link op een intranet of iets dergelijks en de applicatie wordt geladen.

- Applicatie identificeert de herkomst van de gebruiker (via het subdomein van de applicatie, het IP-adres van de gebruiker, of iets dergelijks).

- De gebruiker wordt teruggeleid naar de identity provider met het verzoek om authenticatie.

- De gebruiker heeft een bestaande actieve browsersessie met de identity provider of maakt er een door in te loggen bij de identity provider.

- Identity provider stelt een authenticatierespons op in de vorm van een XML-document met de gebruikersnaam of het e-mailadres van de gebruiker. Dit wordt vervolgens ondertekend met een X.509

- De dienstverlener (die de identiteitsprovider al kent en een vingerafdruk van het certificaat heeft) haalt het authenticatieantwoord op en valideert het met behulp van de vingerafdruk van het certificaat.

- De identiteit van de gebruiker is vastgesteld, en de gebruiker krijgt toegang tot de app.

RADIUS

Remote Authentication Dial-In User Service (RADIUS) is een netwerkprotocol dat voorziet in gecentraliseerd authenticatie-, autorisatie- en accountingbeheer (AAA of Triple A) voor gebruikers die verbinding maken met en gebruikmaken van een netwerkdienst.

RADIUS-authenticatie begint wanneer de gebruiker via de Remote Access Server (RAS) om toegang tot een netwerkbron verzoekt. De gebruiker voert een gebruikersnaam en een wachtwoord in, die door de RADIUS-server worden gecodeerd voordat ze door het authenticatieproces worden gestuurd.

Daarna controleert de RADIUS-server de juistheid van de informatie door authenticatieschema’s te gebruiken om de gegevens te verifiëren. Dit wordt gedaan door de door de gebruiker verstrekte informatie te vergelijken met een lokaal opgeslagen database of door te verwijzen naar externe bronnen zoals Active Directory-servers.

De RADIUS-server zal dan reageren door de gebruiker te accepteren, uit te dagen of te weigeren. Aan individuele gebruikers kan beperkte toegang worden verleend zonder dat dit gevolgen heeft voor andere gebruikers. In het geval van een uitdaging, vraagt de RADIUS-server aanvullende informatie van de gebruiker om zijn gebruikers-ID te verifiëren – dat kan een PIN of een secundair wachtwoord zijn. In het geval van een weigering wordt de gebruiker onvoorwaardelijk de toegang tot het RADIUS-protocol ontzegd.

Welke moet ik kiezen?

LDAP, Kerberos, OAuth2, SAML en RADIUS zijn allemaal nuttig voor verschillende autorisatie- en authenticatiedoeleinden en worden vaak gebruikt in combinatie met SSO.

Het protocol dat u kiest, moet overeenkomen met uw toepassingsbehoeften en de bestaande infrastructuur. Het helpt om een eenvoudige en gestandaardiseerde oplossing te kiezen die het gebruik van workarounds voor interoperabiliteit met native applicaties vermijdt. Dit is waarom SAML een goede keuze is, omdat het integreert met JumpCloud’s SSO en 700 populaire bedrijfsapplicaties.

Als u op zoek bent naar meer SSO-gerelateerde inhoud, kunt u onze gids bekijken over hoe u kunt beslissen welk type single sign-on u kunt gebruiken.

Relevante links

- Physical Security Assessment | Best Practices & Audit Process

- Wat is IoT – Definities van industrie-experts

- Identity Access Management (IAM) Tools