Netzwerkbasierte Firewall vs. Host-basierte Firewall-Diskussion und Vergleich

Eine „Firewall“ ist eine der beliebtesten Computer- und Netzwerksicherheitsvorrichtungen, die Fachleute zum Schutz ihrer Unternehmens-IT und -Netzwerke einsetzen.

Gleich einer feuerfesten Tür in Gebäuden, die Räume vor einem möglichen Brand schützt und die Ausbreitung der Flammen innerhalb des Gebäudes verhindert, hat die Sicherheits-Firewall eine ähnliche Funktion, um zu verhindern, dass bösartige Pakete und Datenverkehr in Ihre geschützten Computerressourcen eindringen und diese schädigen.

Auf dieser Website habe ich Hunderte von Artikeln über Cisco ASA-Firewalls geschrieben, die ein klassisches Beispiel für netzwerkbasierte Hardware-Firewalls darstellen.

Es gibt jedoch auch andere Arten von Firewalls wie hostbasierte Firewalls, die wir in diesem Beitrag ebenfalls besprechen und vergleichen werden.

Was ist eine netzwerkbasierte Firewall

Wie der Name schon sagt, wird diese Art von Firewall hauptsächlich dazu verwendet, ganze Computernetzwerke vor Angriffen zu schützen und den Netzwerkverkehr so zu kontrollieren, dass nur erlaubte Pakete Ihre Server und IT-Anlagen erreichen können.

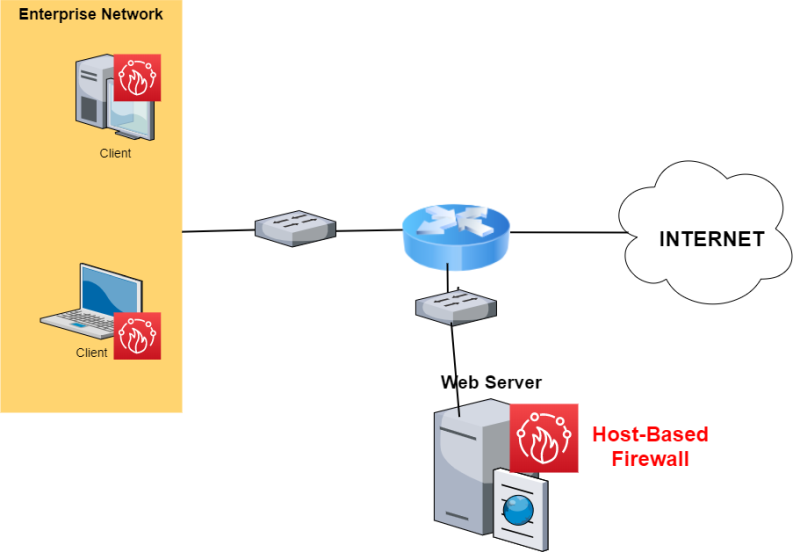

Die obige Abbildung zeigt mehrere netzwerkbasierte Cisco ASA Firewalls. Wie Sie sehen können, handelt es sich um Hardware-Geräte, die mehrere Ethernet-Ports für den Anschluss an ein Netzwerk (von KMUs bis hin zu großen Unternehmensnetzwerken) enthalten.

Diese Ports sind in der Regel 1-Gbps-Ports mit elektrischen RJ45-Anschlüssen, aber es gibt auch optische Ports (z.B. 1-Gbps-, 10-Gbps-Geschwindigkeits-Ports usw.) für den Anschluss an Glasfaserkabel für größere Entfernungen und höhere Bandbreiten.

Die physischen Ports einer Netzwerk-Firewall sind mit Netzwerk-Switches verbunden, um die Firewall im LAN-Netzwerk zu implementieren.

In der einfachsten Form können Sie mehrere physische Ports der Firewall mit verschiedenen Netzwerk-Switches verbinden, um einen kontrollierten Zugriff zwischen verschiedenen Netzwerksegmenten zu ermöglichen.

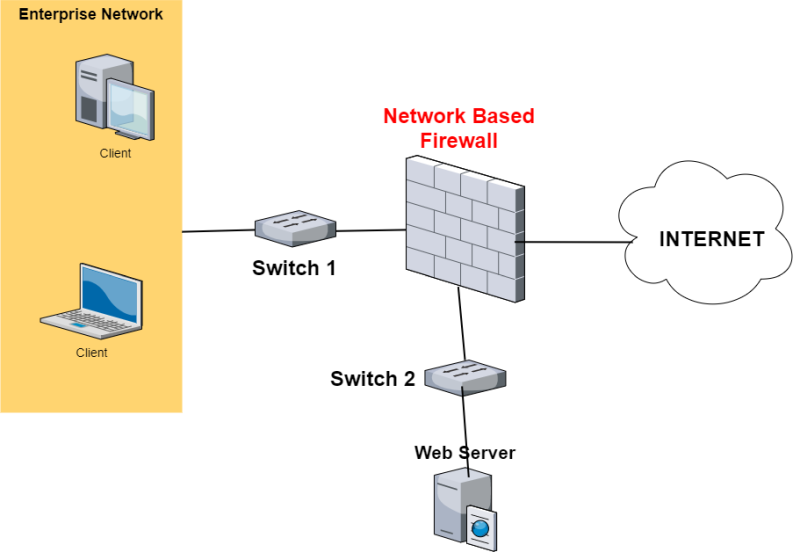

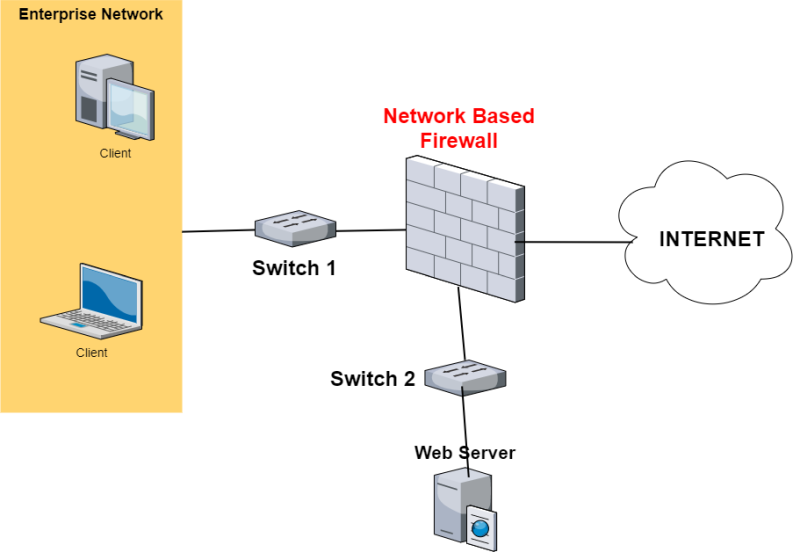

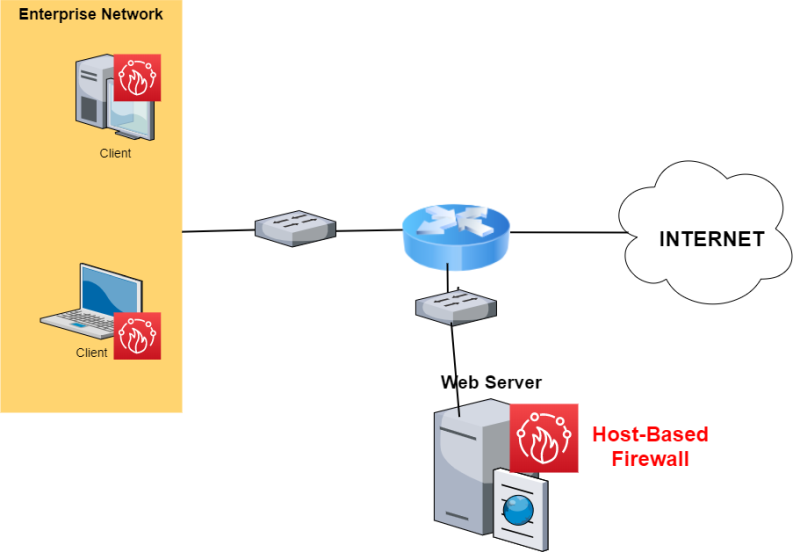

Der beliebteste Anwendungsfall einer netzwerkbasierten Firewall ist die Verwendung als Internet-Grenzgerät, um das LAN eines Unternehmens vor dem Internet zu schützen, wie im folgenden Diagramm dargestellt:

Das obige Netzwerk ist einer der beliebtesten Anwendungsfälle von Netzwerk-Firewalls, wie sie in Unternehmensnetzwerken eingesetzt werden. Wie Sie sehen können, ist ein Port der Firewall mit dem Netzwerk Switch-1 verbunden, das alle LAN-Client-Geräte des Unternehmensnetzwerks beherbergt.

Ein weiterer physischer Port der Firewall ist mit einem anderen Netzwerk Switch-2 verbunden, das mit einem Webserver verbunden ist.

Im obigen Szenario haben wir es also geschafft, den öffentlich zugänglichen Webserver über die Sicherheitsanwendung vom Rest des Unternehmensnetzwerks zu trennen. Dies ist eine gute Sicherheitspraxis, denn wenn der Webserver von einem Hacker kompromittiert wird, gibt es keinen Zugriff auf das geschützte interne sichere Netzwerk.

Die Firewall muss so konfiguriert werden, dass der Verkehr aus dem Internet zum Webserver an einem bestimmten TCP-Port (Port 443 für HTTPs oder Port 80 für HTTP) zugelassen wird.

Alle anderen Daten werden von der Firewall blockiert (d. h. kein direkter Verkehr aus dem Internet zum Webserver).

Außerdem lässt die Firewall auch ausgehenden Datenverkehr vom Unternehmensnetzwerk in Richtung Internet zu, um internen LAN-Hosts den Zugang zum Internet zu ermöglichen.

Wie im obigen Anwendungsfall beschrieben, ist die Netzwerk-Firewall dafür verantwortlich, Netzwerkpakete zwischen Netzwerken zuzulassen oder zu verweigern (unter Verwendung von OSI-Schicht-3- und Schicht-4-Zugangsregeln). Dies ist die grundlegendste Funktion der Firewall.

Die neuesten Generationen von Firewalls (die so genannten „Next Generation Firewalls“) untersuchen auch den Datenverkehr auf der Anwendungsebene, um bösartigen Datenverkehr und Angriffe auf der Anwendungsebene zu erkennen (z. B. Viren, Eindringversuche, SQL-Injection-Angriffe usw.).

Was ist eine Host-basierte Firewall

Wie der Name schon sagt, ist eine Host-basierte Firewall eine Software-Anwendung, die auf Host-Computern oder -Servern installiert wird, um sie vor Angriffen zu schützen.

Obwohl das oben abgebildete Netzwerk in realen Szenarien nicht zu empfehlen ist, veranschaulicht es, wie eine Host-basierte Firewall eingesetzt wird.

Beachten Sie, dass die beste Option darin besteht, sowohl eine Netzwerk-Firewall als auch Host-Firewalls zu kombinieren, um einen besseren Schutz durch einen mehrschichtigen Ansatz zu erreichen.

Die Host-basierte Firewall wird direkt als Software auf dem Host installiert und kontrolliert den ein- und ausgehenden Verkehr zu und von dem spezifischen Host.

Ein klassisches Beispiel für eine Host-Firewall ist die Windows-Firewall, die standardmäßig in allen Windows-Betriebssystemen enthalten ist.

Da diese Art des Schutzes an den Host selbst gebunden ist, bedeutet dies, dass sie dem Host Schutz bietet, unabhängig davon, mit welchem Netzwerk er verbunden ist.

Wenn Sie zum Beispiel mit Ihrem Unternehmensnetzwerk verbunden sind, sind Sie bereits durch Ihre Netzwerk-Firewall geschützt. Wenn Sie nun Ihren Laptop mit einer hostbasierten Firewall nehmen und ihn an ein externes WiFi-Netzwerk anschließen, bietet die Firewall dem Computer immer noch Schutz.

Außerdem bieten einige hostbasierte Firewalls auch Schutz vor Anwendungsangriffen. Da diese Art von Schutz auf dem eigentlichen Host installiert ist, hat sie Einblick in die Anwendungen und Prozesse, die auf dem Host laufen, und kann daher vor Malware schützen, die versucht, das System zu infizieren.

Eine Schwachstelle einer solchen Firewall ist, dass sie von einem Angreifer ausgeschaltet werden kann, dem es gelungen ist, Administratorrechte auf dem Host zu erlangen.

Wenn der Host von einem Hacker mit Administratorrechten kompromittiert wird, kann die hostbasierte Firewall ausgeschaltet werden, was bei netzwerkbasierten Firewalls unmöglich ist.

Vergleich zwischen netzwerkbasierten und hostbasierten Firewalls

| Merkmale | Netzwerk-Firewall | Host-Firewall |

| Positionierung | innerhalb des Netzwerks (entweder an Grenze/Perimeter oder innerhalb des LAN) | auf jedem Host |

| Hardware/Software | Hardwaregerät | Softwareanwendung |

| Leistung | Hohe Leistung (Bandbreite, gleichzeitige Verbindungen usw) | geringere Leistung (da softwarebasiert) |

| Schutzniveau | Netzwerkschutz plus Schutz auf Anwendungsebene (bei Verwendung der Next Generation Firewall) | Netzwerkschutz plus Anwendungsschutz (bei einigen Modellen) |

| VerwendungsFälle | Vor allem in Unternehmensnetzwerken | Sowohl in Personal Computern in Heimnetzwerken als auch in Unternehmensnetzwerken als zusätzlicher Schutz auf Hosts. |

| Netzwerksegmentierung | Große Segmentierung und Kontrolle auf VLAN-/Layer-3-Ebene, kann aber den Verkehr zwischen Hosts im selben VLAN nicht einschränken | Große Mikrosegmentierung auf Host-Ebene, auch wenn die Hosts zum selben VLAN gehören. |

| Mobilität | Ist die Firewall erst einmal im Netzwerk implementiert, ist es sehr schwer, sie zu entfernen oder zu ändern. | Hohe Mobilität, da sie an jeden Host gebunden ist. |

| Verwaltung | Kann von einem zentralen Firewall-Management-Server oder direkt auf dem Gerät selbst verwaltet werden | Schwer zu verwalten, wenn Hunderte von Hosts im Netzwerk vorhanden sind. |

| Leicht zu umgehen | Netzwerk-Firewalls können von Angreifern nicht umgangen werden. | Einfacher zu umgehen. Wenn der Angreifer den Host über einen Exploit kompromittiert, kann die Firewall vom Hacker ausgeschaltet werden. |