Comment pirater Facebook avec un simple numéro de téléphone

Il est possible de compromettre des comptes Facebook en utilisant un peu plus qu’un numéro de téléphone, ont averti des chercheurs.

Une équipe de sécurité de Positive Technologies affirme que si vous connaissez le numéro de téléphone de votre victime visée, vous pouvez vous introduire dans son compte Facebook lié grâce à des failles de sécurité dans le protocole SS7.

Comme le rapporte Forbes, il existe un segment de l’infrastructure de télécommunications de base qui a été laissé vulnérable à l’exploitation au cours de la dernière demi-décennie.

SS7 est un protocole développé en 1975 qui est utilisé dans le monde entier pour définir comment les réseaux dans un réseau téléphonique public commuté (RTPC) échangent des informations sur un réseau de signalisation numérique. Cependant, un réseau basé sur SS7 fera, par défaut, confiance aux messages qui lui sont envoyés – quelle que soit l’origine du message.

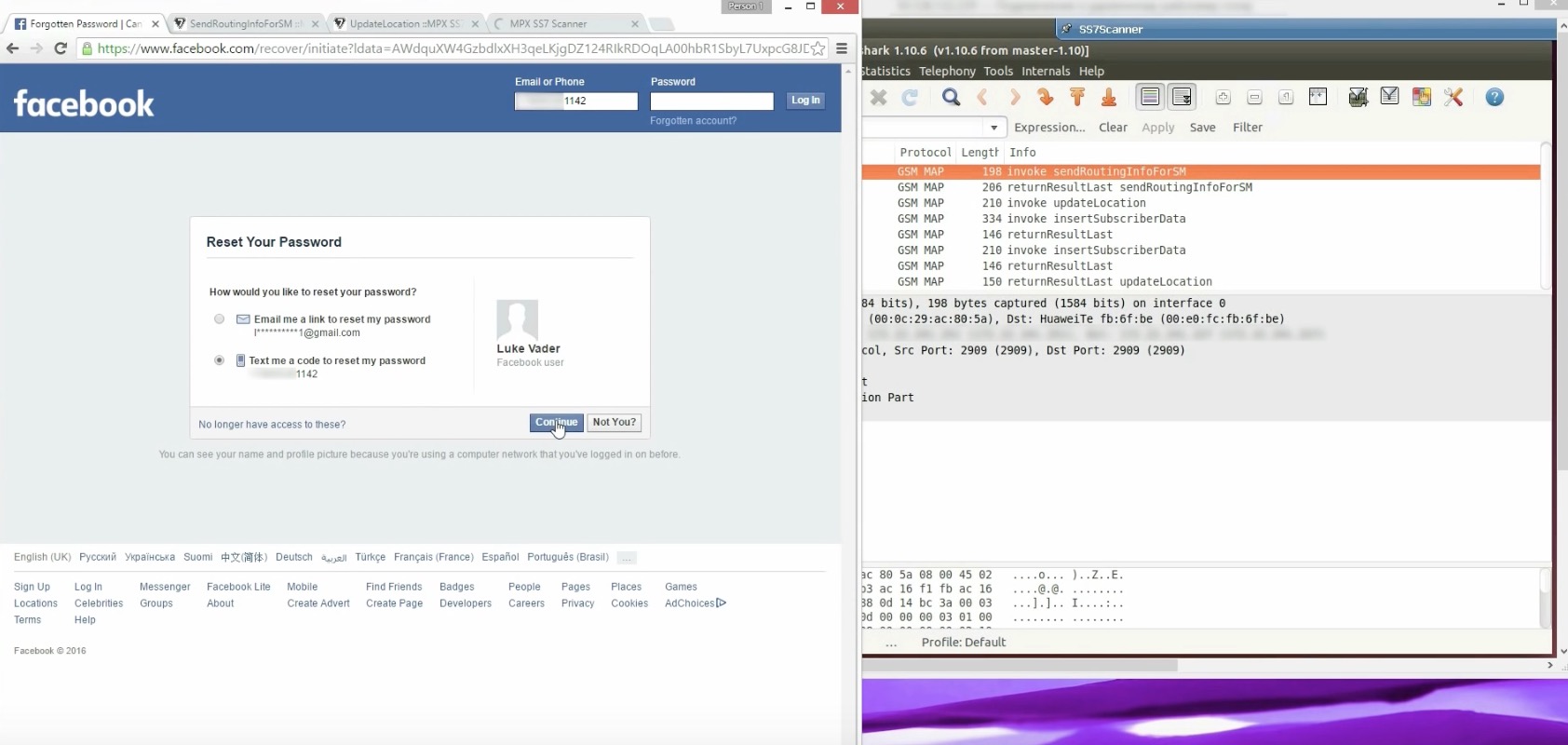

La faille de sécurité se situe au niveau du réseau et de la façon dont SS7 traite ces requêtes, plutôt qu’un bug sur la plateforme de Facebook. Tout ce que les cyberattaquants doivent faire, c’est suivre la procédure « Compte oublié ? » via la page d’accueil de Facebook, et lorsqu’on leur demande un numéro de téléphone ou une adresse électronique, proposer le numéro de téléphone légitime.

Une fois que Facebook a envoyé le SMS contenant le code à usage unique utilisé pour accéder au compte, la faille de sécurité SS7 peut alors être exploitée pour détourner ce code vers le propre appareil mobile de l’attaquant, lui donnant ainsi accès au compte de la victime.

Positive Technologies a fourni une vidéo de preuve de concept (PoC) démontrant l’attaque, qui peut être visionnée ci-dessous :

La victime doit avoir lié son numéro de téléphone au compte cible, mais comme la faille de sécurité se trouve dans le réseau de télécommunications et non dans les domaines en ligne, cette attaque fonctionnera également contre tout service web qui utilise la même procédure de récupération de compte — comme Gmail et Twitter.

La vérification en deux étapes devient de plus en plus cruciale, mais jusqu’à ce que les vulnérabilités des services de télécommunications soient corrigées, l’utilisation de méthodes de récupération des e-mails peut être la meilleure solution — ainsi que l’utilisation de mots de passe très forts et complexes pour tout compte e-mail principal « hub » que vous utilisez pour maintenir d’autres services en ligne.