EAP-TLS vs. PEAP-MSCHAPv2: Tunnistusprotokolla on parempi?

Varmuus siitä, että verkon käyttäjät pystyvät todentumaan langattomaan verkkoon turvallisesti, on ensiarvoisen tärkeää organisaatiosi yleisen turvallisuuden kannalta. Yleisimmin käytetyt langattoman verkon protokollat ovat nykyään WPA2-Enterprisessa käytetyt laajennettavat todennusprotokollat (Extensible Authentication Protocols, EAP). EAP-todennusmenetelmän käyttäminen varmistaa, että käyttäjien tiedot lähetetään verkon yli salauksen avulla, ja estää salakuuntelun.

Kaksi yleisintä EAP-menetelmää, EAP-TLS ja PEAP-MSCHAPv2, ovat yleisesti käytettyjä ja hyväksyttyjä turvallisia todennusmenetelmiä, mutta miten ne toimivat? Ja miten ne eroavat toisistaan tietoturvan tarjoamisessa?

Suojatun EAP-menetelmän konfigurointi

Kaiken EAP-TLS:n ja PEAP-MSCHAPv2:n konfigurointiprosessi on erilainen, mutta niillä on yksi yhteinen piirre: käyttäjien ei pidä antaa konfiguroida laitteitaan manuaalisesti verkon käyttöä varten. Kun verkon keskivertokäyttäjä jätetään omiin laitteisiinsa, hänellä on runsaasti mahdollisuuksia konfiguroida laitteensa väärin, jolloin ne ovat alttiita MITM- ja Evil Twin -hyökkäyksille.

EAP-TLS:n prosessiin kuuluu digitaalisen varmenteen rekisteröinti ja asentaminen, ja molemmat protokollat vaativat palvelimen varmenteen vahvistusmäärityksen, jotta ne pysyisivät tehokkaina ilmateitse tapahtuvilta tunnistetietojen varastamishyökkäyksiltä. Tämä tuskin kattaa kaikkia vaiheita. Tavalliselle verkonkäyttäjälle prosessi on monimutkainen molempien osalta, ja manuaalista konfigurointia tulisi välttää kaikin keinoin.

Tukilippujen ja manuaalisen konfiguroinnin aiheuttamien tietoturvariskien välttämiseksi on suositeltavaa ottaa käyttöön sisäänkirjautumisohjelmisto, joka konfiguroi uudet käyttäjät automaattisesti. SecureW2:n JoinNow-onboarding-ratkaisu konfiguroi käyttäjät tarkasti muutamassa vaiheessa. Käyttäjät vain tunnistavat itsensä, ja kun heidät on hyväksytty, heidän laitteensa konfiguroidaan turvallisesti verkkokäyttöä varten EAP-TLS- tai PEAP-MSCHAPv2-todennusta käyttäen. Prosessi on nopea, yksinkertainen ja varmistaa, että kaikki käyttäjät on konfiguroitu oikein.

Todennus EAP-TLS:llä ja PEAP-MSCHAPv2:lla

Kumpikin protokolla katsotaan EAP-menetelmäksi, joten kumpikin lähettää tunnistetiedot salatun EAP-tunnelin kautta. Tämä salattu tunneli estää ulkopuolista käyttäjää lukemasta lähetettyjä tietoja.

Loppukäyttäjän kannalta prosessi eroaa kuitenkin merkittävästi näiden kahden protokollan välillä. PEAP-MSCHAPv2:ssa käyttäjän on syötettävä tunnistetietonsa, jotka lähetetään RADIUS-palvelimelle, joka tarkistaa tunnistetiedot ja todentaa käyttäjän verkon käyttöä varten. EAP-TLS käyttää varmennepohjaista todennusta. Sen sijaan, että valtuustiedot lähetettäisiin RADIUS-palvelimelle ilmateitse, valtuustietoja käytetään kertaluonteiseen varmenteen rekisteröintiin, ja varmenne lähetetään RADIUS-palvelimelle todennusta varten…. Kun käyttäjä on organisaatiossa koko elämänsä ajan, automaattinen tunnistautuminen ilman, että hänen tarvitsee muistaa salasanaa tai päivittää sitä salasananvaihtokäytännön vuoksi, on valtava etu käyttäjäkokemukselle.

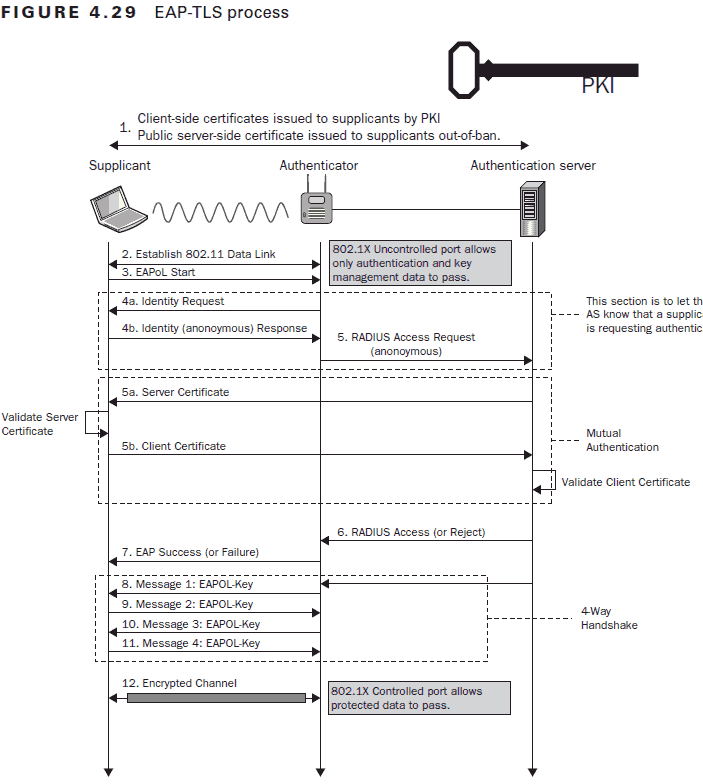

Vaikka asiakaslaitteen, liityntäpisteen (Access Point, AP) ja RADIUS-palvelimen välillä vaihdettavat tiedot voivat vaihdella EAP-TLS:n ja PEAP-MSCHAPv2:n välillä, molemmissa käytetään TLS-kättelyä. Tämä on viestintäprosessi, jossa palvelin ja asiakas vaihtavat tunnistetietoja. Molemmat osapuolet varmistavat toistensa henkilöllisyyden, laativat salausalgoritmit ja sopivat istuntoavaimista, jotta ne voivat turvallisesti todentaa verkon. Alla on kuvia Certified Wireless Security Professional -opinto-oppaasta, joissa kuvataan yksityiskohtaisesti molempien todennusprotokollien prosessi.

Kuva, jossa kuvataan yksityiskohtaisesti PEAP-MSCHAPv2-protokolla

Kuva, jossa kuvataan yksityiskohtaisesti PEAP-MSCHAPv2-protokolla

Periaatteessa tärkein edellä mainittujen todennusprotokollien välille korostaen esiin nostettu ero on siihen liittyvien vaiheiden määrä. EAP-TLS-prosessissa on lähes puolet vähemmän vaiheita todennukseen.

Kohtaisen todennuksen perusteella tämä on erittäin lyhyt ero. Yksittäisen autentikoivan käyttäjän kohdalla ero on lähes huomaamaton. Tämä vaiheiden ero tulee esiin suuren todennustapahtuman aikana.

Jos on tilanne, jossa suuri määrä käyttäjiä yrittää todennusta samanaikaisesti, lyhennetystä prosessista tulee merkittävä etu. Todentamisen hidastumisen mahdollisuus on paljon pienempi. Lisäksi, jos RADIUS on ylikuormitettu todennuspyynnöillä eikä siinä ole redundanssitoimenpiteitä, verkossa voi esiintyä pyyntöjen hylkäämistä ja aikaa vieviä viiveitä. Tuottavuuden kannalta lyhyemmällä prosessilla voi olla suuri merkitys.

Missä todennusmenetelmät ovat vaarassa?

Vertailtaessa varmenteisiin perustuvan todennuksen ja tunnistetietoihin perustuvan todennuksen tietoturvariskejä käy ilmi, että varmenteet ovat paljon turvallisempia kuin tunnistetiedot. Identiteetin kannalta valtakirjat eivät ole luotettavia. Varmenteita ei voi siirtää tai varastaa, koska ne on liitetty laitteen ja käyttäjän identiteettiin; varastettuja tunnistetietoja taas voidaan käyttää ilman menetelmää, jolla voidaan tunnistaa, onko todennettu käyttäjä todella se, joka hän väittää olevansa.

Identiteettiongelmien lisäksi on olemassa useita hyökkäysmenetelmiä, joilla voidaan varastaa voimassa olevia tunnistetietoja. Man-in-the-middle-hyökkäystä voidaan käyttää väärään verkkoon tunnistautuvien käyttäjien tunnistetietojen varastamiseen. Sanakirjahyökkäys voidaan suorittaa etänä lähettämällä lukemattomia todennuspyyntöjä, kunnes oikea salasana lähetetään. Phishing on erittäin yleinen psykologinen hyökkäysmenetelmä, jolla käyttäjiä huijataan luovuttamaan salasanansa. Kaiken kaikkiaan heikot salasanat ja yksinkertaiset hakkerointihyökkäykset voivat uhata suojatun verkon eheyttä.

Varmenteita sen sijaan ei voi varastaa ilmateitse tai käyttää ulkopuolinen toimija. Ne on suojattu yksityisellä avainsalauksella, eikä toinen laite voi käyttää niitä. Ainoa laillinen keino kiertää varmenteiden suojaus on monimutkainen prosessi, jossa hakkeri esiintyy työntekijänä ja huijaa PKI-toimittajaa jakamaan hänelle voimassa olevan varmenteen. Prosessi on erittäin vaikea, ja sen voi välttää tuulettamalla myyjääsi ja varmistamalla, että hän käyttää parhaita perusturvakäytäntöjä.

Kaikki EAP-menetelmät suojaavat lähetettävää dataa, mutta ne eroavat toisistaan kokonaisturvallisuuden, tehokkuuden ja käyttäjäkokemuksen osalta. EAP-TLS varmennepohjaisella todennuksella on yksinkertaisesti turvallisempi ja tarjoaa paremman käyttäjäkokemuksen sekä tehokkuus- ja suojausetuja. Jos etsit todennuksen kultaista standardia, SecureW2 tarjoaa avaimet käteen -periaatteella toimivan EAP-TLS-ratkaisun, joka sisältää laitteiden käyttöönotto-ohjelmiston, hallitut PKI-palvelut ja pilvipalvelimen RADIUS-palvelimen. Tutustu hinnoittelusivuumme nähdäksesi, sopivatko SecureW2:n ratkaisut organisaatiollesi.

The post EAP-TLS vs. PEAP-MSCHAPv2: Kumpi todennusprotokolla on parempi? appeared first on SecureW2.

*** This is a Security Bloggers Network syndicated blog from SecureW2 authored by Jake Ludin. Lue alkuperäinen viesti osoitteessa: https://www.securew2.com/blog/eap-tls-vs-peap-mschapv2-which-authentication-protocol-is-superior/