Cómo hackear Facebook con sólo un número de teléfono

Es posible comprometer las cuentas de Facebook utilizando poco más que un número de teléfono, han advertido los investigadores.

Un equipo de seguridad de Positive Technologies afirma que si se conoce el número de teléfono de la víctima prevista, se puede entrar en su cuenta de Facebook vinculada gracias a los fallos de seguridad en el protocolo SS7.

Según informa Forbes, hay un segmento de la infraestructura básica de telecomunicaciones que ha quedado vulnerable para ser explotado durante la última media década.

El SS7 es un protocolo desarrollado en 1975 que se utiliza en todo el mundo para definir cómo las redes de una red telefónica pública conmutada (RTPC) intercambian información a través de una red de señalización digital. Sin embargo, una red basada en SS7 confiará, por defecto, en los mensajes enviados a través de ella, sin importar de dónde proceda el mensaje.

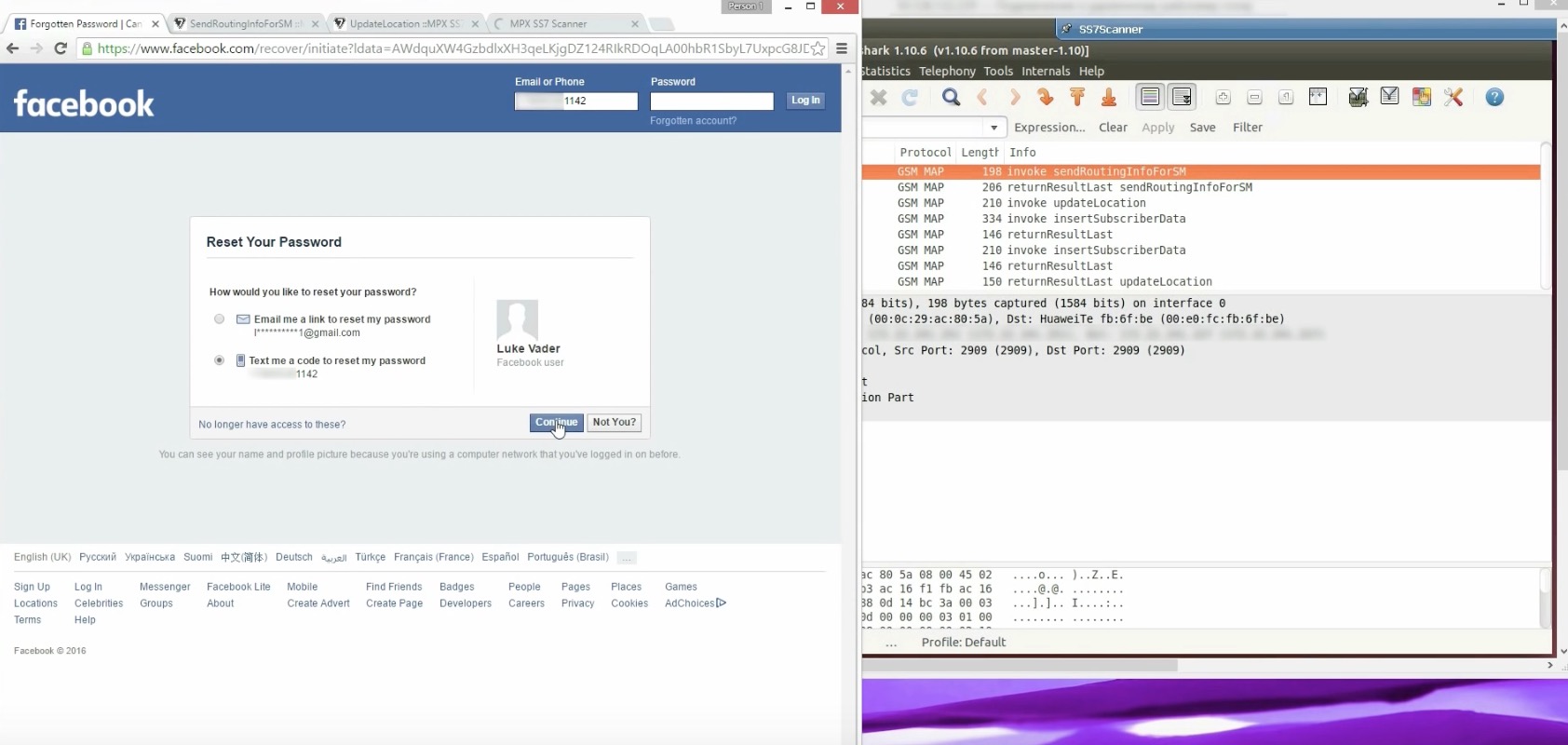

El fallo de seguridad reside en la red y en la forma en que SS7 gestiona estas solicitudes, y no en un error de la plataforma de Facebook. Lo único que tienen que hacer los ciberatacantes es seguir el procedimiento «¿Olvidaste tu cuenta?» a través de la página de inicio de Facebook, y cuando se les pida un número de teléfono o una dirección de correo electrónico, ofrecer el número de teléfono legítimo.

Una vez que Facebook ha enviado un mensaje SMS que contiene el código de un solo uso para acceder a la cuenta, el fallo de seguridad del SS7 puede ser explotado para desviar este código al propio dispositivo móvil del atacante, dándole acceso a la cuenta de la víctima.

Positive Technologies ha proporcionado un vídeo de prueba de concepto (PoC) en el que se demuestra el ataque, que puede verse a continuación:

La víctima debe haber vinculado su número de teléfono a la cuenta de destino, pero como el fallo de seguridad se encuentra en la red de telecomunicaciones y no en los dominios en línea, este ataque también funcionará contra cualquier servicio web que utilice el mismo procedimiento de recuperación de cuentas, como Gmail y Twitter.

La verificación en dos pasos es cada vez más importante, pero hasta que se solucionen las vulnerabilidades de los servicios de telecomunicaciones, el uso de métodos de recuperación de correo electrónico puede ser la mejor manera de proceder, así como el uso de contraseñas muy fuertes y complejas para cualquier cuenta de correo electrónico principal que se utilice para mantener otros servicios en línea.