Netværksbaseret firewall vs. værtsbaseret firewall – Diskussion og sammenligning

En “firewall” er en af de mest populære computer- og netværkssikkerhedsanordninger, som fagfolk bruger til at beskytte deres virksomheders it-aktiver og netværk.

Som en brandsikker dør i bygninger, der beskytter rummene mod en eventuel brand og stopper flammernes spredning i bygningen, har sikkerhedsfirewallen en lignende funktion for at forhindre skadelige pakker og trafik i at komme ind og skade dine beskyttede computeraktiver.

På dette websted har jeg skrevet hundredvis af artikler omkring Cisco ASA firewalls, som udgør et klassisk eksempel på hardwarebaserede netværksbaserede firewalls.

Der findes dog også andre typer af firewalls såsom værtsbaserede firewalls, som vi også vil diskutere og sammenligne i dette indlæg.

Hvad er en netværksbaseret firewall

Som navnet antyder, bruges denne type firewall primært til at beskytte hele computernetværk mod angreb og også til at kontrollere netværkstrafikken, så kun tilladte pakker kan nå dine servere og it-aktiver.

Billedet ovenfor viser flere Cisco ASA-netværksbaserede firewalls. Som du kan se, er der tale om hardwareenheder, der indeholder flere Ethernet-porte til tilslutning til et netværk (lige fra SMB til store virksomhedsnetværk).

Disse porte er normalt 1 Gbps-porte med elektriske RJ45-stik, men du kan også finde optiske porte (f.eks. 1 Gbps, 10 Gbps-hastighedsporte osv.) til tilslutning til fiberoptiske kabler for længere afstande og større båndbredde.

De fysiske porte på en netværksfirewall er forbundet til netværksswitche for at implementere firewallen i LAN-netværket.

I sin enkleste form kan du tilslutte flere fysiske porte i firewallen til forskellige netværksswitche for at give kontrolleret adgang mellem forskellige netværkssegmenter.

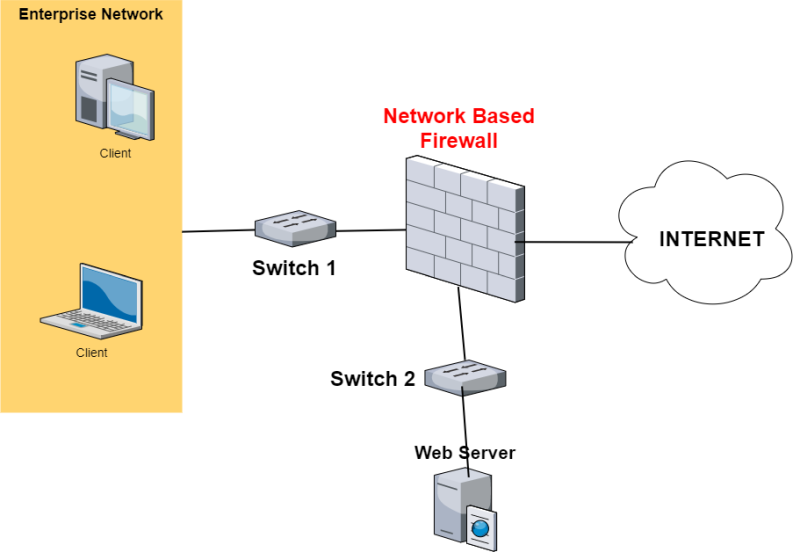

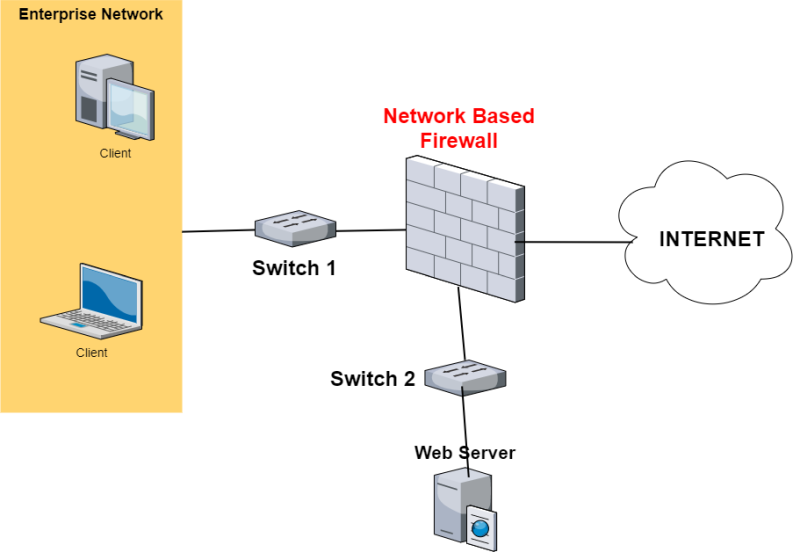

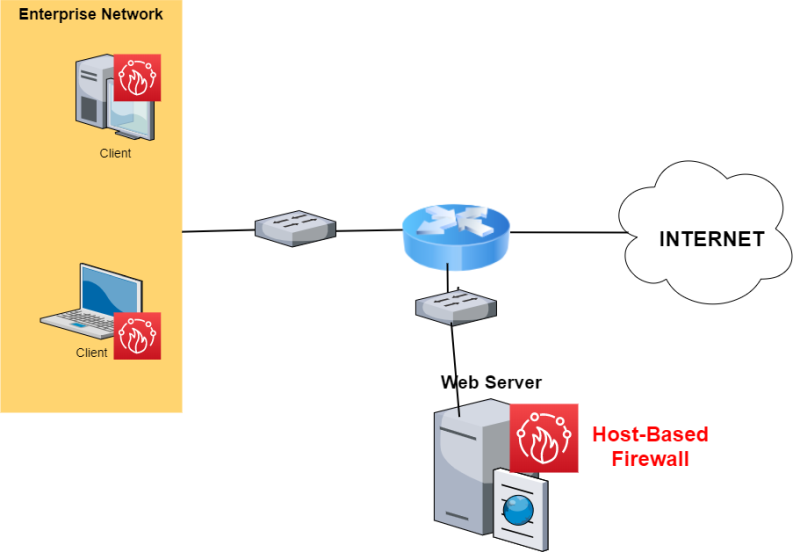

Det mest populære anvendelsestilfælde for en netværksbaseret firewall er, når den bruges som internetgrænseenhed til at beskytte en virksomheds LAN mod internettet, som vist i diagrammet nedenfor:

Netværket ovenfor er et af de mest populære anvendelsestilfælde for netværksfirewalls, som de anvendes i virksomhedsnetværk. Som du kan se, er en port på firewallen forbundet til netværket Switch-1, som rummer alle LAN-klientenhederne i virksomhedsnetværket.

En anden fysisk port på firewallen er forbundet til et andet netværk Switch-2, som har forbindelse til en webserver.

Dermed er det i ovenstående scenarie lykkedes os at adskille den offentligt tilgængelige webserver fra resten af virksomhedsnetværket via sikkerhedsapparatet. Dette er en god sikkerhedspraksis, for hvis Web Serveren bliver kompromitteret af en hacker, vil der ikke være adgang til det beskyttede interne sikre netværk.

Firewallen skal konfigureres til at tillade trafik fra internettet mod Web Serveren på en bestemt TCP-port (port 443 for HTTPs eller port 80 for HTTP).

Al anden trafik vil blive blokeret af firewallen (dvs.dvs. ingen direkte trafik fra internettet til det interne virksomhedsnetværk vil blive tilladt).

Firewallen vil desuden også tillade udgående trafik fra virksomhedsnetværket til internettet for at give internetadgang til interne LAN-værter.

Som beskrevet i ovenstående brugssituation er netværksfirewallen ansvarlig for at tillade eller afvise netværkspakker mellem netværk (ved hjælp af OSI-adgangsregler i lag 3 og lag 4). Dette er firewallens mest grundlæggende funktionalitet.

De nyeste generationer af firewalls (kaldet “Next Generation Firewalls”) inspicerer også trafikken i applikationslaget for at identificere skadelig trafik og angreb på applikationsniveau (f.eks. virus, indtrængningsforsøg, SQL-injektionsangreb osv. osv.).

Hvad er en værtsbaseret firewall

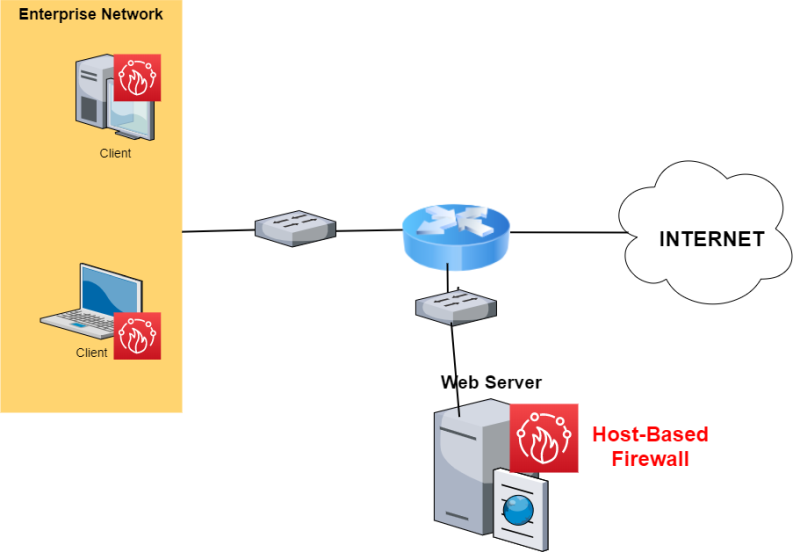

Som navnet antyder, er en værtsbaseret firewall et softwareprogram, der installeres på værtscomputere eller servere for at beskytte dem mod angreb.

Og selv om det ovenfor afbildede netværk ikke kan anbefales i virkelige scenarier, illustrerer det, hvordan en værtsbaseret firewall anvendes.

Bemærk, at den bedste løsning vil være at kombinere både en netværksfirewall og værtsfirewalls for at opnå en bedre beskyttelse ved hjælp af en lagdelt tilgang.

Den værtsbaserede firewall installeres direkte som software på værten og kontrollerer indgående og udgående trafik til og fra den specifikke vært.

Et klassisk eksempel på en værtsfirewall er Windows Firewall, som er standard i alle Windows-operativsystemer.

Da denne type beskyttelse er bundet til selve værten, betyder det, at den yder beskyttelse til værten, uanset hvilket netværk den er tilsluttet.

Er du f.eks. tilsluttet dit virksomhedsnetværk, er du allerede beskyttet af din netværksfirewall. Hvis du nu tager din bærbare computer med en værtsbaseret firewall og tilslutter den til et eksternt WiFi-netværk, yder firewallen stadig beskyttelse til computeren.

Dertil kommer, at nogle værtsbaserede firewalls også yder beskyttelse mod applikationsangreb. Da denne type beskyttelse er installeret på selve værten, har den indsigt i de programmer og processer, der kører på værten, og derfor kan firewallen beskytte mod malware, der forsøger at inficere systemet.

En svaghed ved en sådan firewall er, at den kan slås fra af en angriber, der har formået at få adgang til værten på administratorniveau.

Hvis værten er kompromitteret af en hacker med administratorrettigheder, kan den værtsbaserede firewall slås fra, hvilket er umuligt at gøre på netværksbaserede firewalls.

Sammenligning mellem netværksbaserede og værtsbaserede firewalls

| Karakteristika | Netværksfirewall | Værtsfirewall |

| Placering | Inden for netværket (enten på grænsen/perimeteren eller inde i LAN’et) | På hver vært |

| Hardware/Software | Hardwareenhed | Softwareapplikation |

| Performance | Høj ydeevne (båndbredde, samtidige forbindelser osv) | Lejere ydeevne (da den er softwarebaseret) |

| Beskyttelsesniveau | Netværksbeskyttelse plus beskyttelse på applikationsniveau (hvis der anvendes Next Generation Firewall) | Netværksbeskyttelse plus applikationsbeskyttelse (på nogle modeller) |

| Brug-tilfælde | Hovedsageligt i virksomhedsnetværk | Både i personlige computere i hjemmenetværk og også i virksomhedsnetværk som ekstra beskyttelse på værter. |

| Netværkssegmentering | God segmentering og kontrol på VLAN- / Layer 3-niveau, men kan ikke begrænse trafikken mellem værter i samme VLAN | God mikrosegmentering på værtsniveau, selv om værterne hører til i samme VLAN. |

| Mobilitet | Når firewall er implementeret inde i netværket, er den meget svær at fjerne eller ændre. | Høj mobilitet, da den er bundet til hver enkelt vært. |

| Håndtering | Kan administreres fra en central firewallhåndteringsserver eller direkte på selve apparatet | Svært at administrere, når der findes hundredvis af værter i netværket. |

| Hvor let at omgås | Netværksfirewalls kan ikke omgås af angribere. | Lettere at omgå. Hvis angriberen kompromitterer værten via en udnyttelse, kan firewallen slås fra af hackeren. |